近日,網(wǎng)絡(luò)上出現(xiàn)了一種新型攻擊代碼

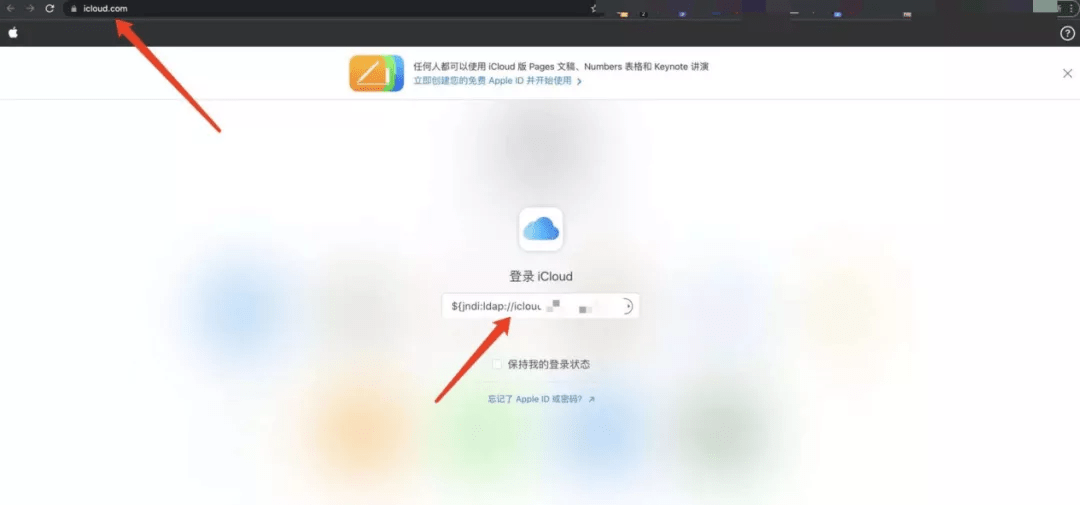

如何觸發(fā)Apache Log4j2遠(yuǎn)程代碼執(zhí)行漏洞,其實(shí)很簡單

只要外部用戶輸入的數(shù)據(jù)被日志記錄

(漏洞復(fù)現(xiàn))

該漏洞無需特殊配置,攻擊者利用該漏洞構(gòu)造特殊的數(shù)據(jù)請求包,最終觸發(fā)遠(yuǎn)程代碼執(zhí)行。由于該漏洞影響范圍極廣,經(jīng)多方驗(yàn)證,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等,均受影響,危害極大,建議客戶盡快采取措施防護(hù)此漏洞!!!

移動云針對0day漏洞快速響應(yīng),提供有效方案,切實(shí)保障客戶業(yè)務(wù)安全:

移動云安全產(chǎn)品解決方案

01

移動云增強(qiáng)漏洞掃描

目前漏洞庫已全面更新

支持此漏洞的掃描服務(wù)

并生成全面的漏洞掃描報(bào)告

02

移動云Web全棧防護(hù)

該產(chǎn)品可檢測防御此漏洞

平臺已根據(jù)此漏洞全面升級

用戶可不受此漏洞影響

03

移動云云下一代防火墻

用戶可進(jìn)入云下一代防火墻的運(yùn)營平臺

及時(shí)查看業(yè)務(wù)風(fēng)險(xiǎn)匯總

并設(shè)置安全防護(hù)策略進(jìn)行防護(hù)

↓

明槍易躲,暗箭難防,各位安全大佬,請抓緊時(shí)間行動起來~