7月,當某集團子公司值班人員將隨身攜帶的辦公筆記本電腦接入集團總部辦公網絡時,集團總部內網部署的安恒信息高級威脅檢測與分析系統(簡稱“AXDR”)響起警報。安恒信息專家工程師正在現場值守,緊急開始排查。

通過AXDR終端模塊偽服務將攻擊流量引流至迷網蜜罐系統并觸發告警,經過對AXDR終端模塊偽服務告警列表、迷網蜜罐系統告警明細的仔細研判,我司專家工程師判定這是一起外部感染設備接入網絡橫向攻擊事件。通過AXDR平臺檢索發現,已有2臺資產被破解成功,情況十萬火急,清除威脅刻不容緩!

工程師立即使用AXDR終端模塊一鍵隔離中間攻擊源和受攻擊(掃描探測)成功資產,同時通過AXDR終端模塊體檢報告對感染系統進行體檢分析和調查取證,發現可疑連接,且偽裝為某安全廠商任務欄圖標程序。

通過AXDR終端模塊響應中心功能對隔離感染系統遠程調查,發現進程依然存在,文件存在D盤某目錄下,上機使用終端殺毒軟件進行終端查殺,未發現任何異常。因此,工程師判斷可疑文件針對常見殺毒軟件已作免殺,進一步調查取證,終于發現可疑文件在某主流安全廠商回收站目錄下并已經收集大量信息。最終,工程師通過AXDR終端模塊鎖定造成本次事件的“元兇”。

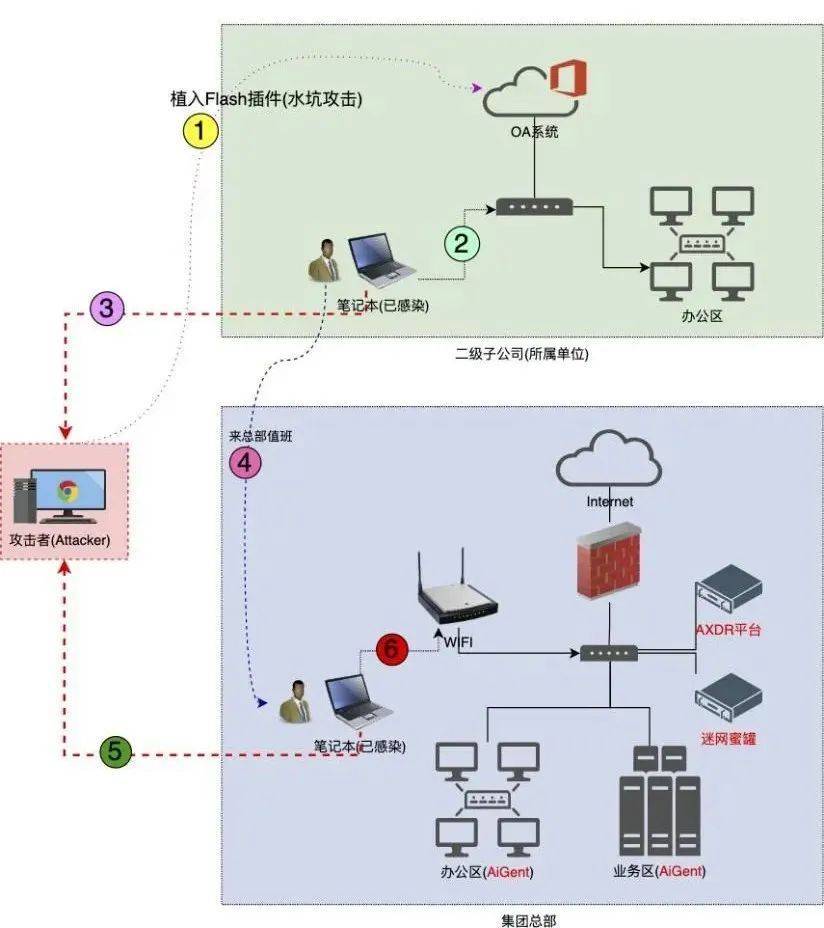

原來是由于子公司OA系統網站被植入惡意Flash插件進行水坑攻擊,所有訪問OA系統的人必須下載安裝Flash插件才能正常使用,導致來總部值班人員在當地網絡已被下載植入水坑攻擊程序,當到總部接入網絡時攻擊程序對集團網絡進行橫向掃描滲透,因AXDR平臺和迷網蜜罐系統告警使事件從發生、發現、研判到隔離處置僅僅用了8分鐘就完成,經過事件調查和評估,本次滲透攻擊未對集團資產進行橫向擴散影響。

最終還原的本次事件全貌

在本次事件中,大放異彩的就是安恒信息AXDR——高級威脅檢測與分析系統。

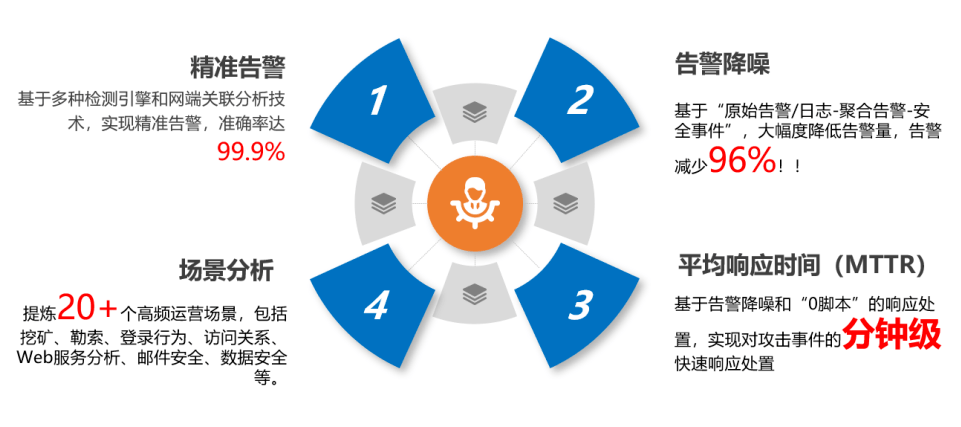

AXDR,是基于安恒信息的威脅檢測和數據分析能力,構建的一種跨多個安全層收集并自動關聯信息,以實現快速威脅檢測和事件響應的產品。

AXDR終端模塊,是安恒信息以ATT&CK模型中TTPs(Tactics, Techniques and Procedures)的理念進行開發的模塊,使AXDR進一步具備了終端入侵檢測、基線采集、日志收集、流量轉發、資產指紋、追蹤溯源、聯動響應、封禁處置等功能,具有輕終端、重聯動、易取證、自溯源、全量存的優勢能力。

在最新版本中,AXDR終端模塊推出偽服務動態蜜罐技術,該技術是一種對攻擊方進行欺騙的技術,通過將真實的核心資產或辦公主機布置一些作為誘餌的未使用端口、網絡服務等,使攻擊方在滲透探測時對這些端口實施攻擊,AXDR終端模塊將端口流量轉發至迷網蜜罐使攻擊者進行交互式操作,從而可以對攻擊行為進行捕獲和分析,拖延攻擊時間,緩減對真實端口定向攻擊,推測攻擊意圖和動機,能夠讓防御方清晰地了解所在資產正在面對的安全威脅。

利用AXDR終端模塊偽服務功能+迷網蜜罐系統相結合,可以有效檢測橫向滲透攻擊,特別是高級持續威脅APT以攻陷某個工作站系統作為跳板,攻擊、滲透、訪問其它核心資產,以獲取更多重要信息和敏感資源。日常運營時,可在核心資產配置偽服務功能以檢測類橫向滲透攻擊事件,對攻擊行為進行捕獲和分析,拖延攻擊時間,緩減對真實端口定向攻擊,引誘攻擊者進入蜜網,推測攻擊意圖和動機,能夠讓防御方清晰地了解和防護所在的資產正在面對的安全威脅。

未來,AXDR將會用網端結合的新一代威脅檢測能力服務更多用戶,歷經更多實戰檢驗,在刀鋒火線上見真章。