隨著云原生時(shí)代的來臨,業(yè)務(wù)變得越來越開放和復(fù)雜,安全邊界越來越模糊,固定的防御邊界已經(jīng)不復(fù)存在,僅僅依靠WAF這樣的邊界防護(hù)手段是顯然不夠的。基于請(qǐng)求特征+規(guī)則策略的防御控制手段僅能將部分危險(xiǎn)攔截在外,同時(shí)隨著實(shí)網(wǎng)攻防演練的常態(tài)化、實(shí)戰(zhàn)化,攻防對(duì)抗強(qiáng)度不斷升級(jí),攻擊者可輕易繞過傳統(tǒng)邊界安全設(shè)備基于規(guī)則匹配的預(yù)防機(jī)制。

不僅如此,攻擊者還會(huì)利用供應(yīng)鏈攻擊等迂回手法來挖掘出特定0day漏洞,實(shí)現(xiàn)對(duì)目標(biāo)應(yīng)用的精準(zhǔn)打擊。類似的高級(jí)攻擊手段,讓越來越多的安全管理者,開始關(guān)注安全左移,例如將DevOps與Sec結(jié)合,嘗試實(shí)現(xiàn)DevSecOps,亦或是以運(yùn)行時(shí)應(yīng)用自我防護(hù)為手段,對(duì)運(yùn)行時(shí)的應(yīng)用安全進(jìn)行更多投入。

然而,與云主機(jī)安全遇到的局限性類似,應(yīng)用安全原有的安全能力是有缺失的。一方面,用戶在實(shí)戰(zhàn)化安全能力需求中,迫切需要一個(gè)專門針對(duì)應(yīng)用的行之有效的解決方案,加入安全運(yùn)營體系中,從而實(shí)現(xiàn)應(yīng)用運(yùn)行時(shí)的安全檢測與響應(yīng)能力,另一方面,之前的應(yīng)用安全技術(shù)能力,雖然從開發(fā)階段到生產(chǎn)運(yùn)行階段都有涉及,但能力點(diǎn)是分散的,例如只關(guān)注應(yīng)用的漏洞檢測(如IAST),或是只關(guān)注應(yīng)用攻防場景下的自我防護(hù)(如RASP),很少將應(yīng)用的安全檢測與事件響應(yīng)結(jié)合起來,形成閉環(huán)。一個(gè)典型例證是,越來越多的企業(yè)開始向DevOps模式靠攏,快速和持續(xù)的交付正在加快業(yè)務(wù)的拓展,但隨之而來的安全訴求卻得不到及時(shí)響應(yīng)。研發(fā)團(tuán)隊(duì)經(jīng)常在代碼可能存在安全風(fēng)險(xiǎn)的情況下,將其推入生產(chǎn)環(huán)境,結(jié)果造成更多漏洞積壓,且上線后安全訴求因排期等問題無法修復(fù)。同時(shí)伴隨著實(shí)網(wǎng)攻防演練的常態(tài)化趨勢(shì),傳統(tǒng)以犧牲業(yè)務(wù)為代價(jià)的業(yè)務(wù)應(yīng)用關(guān)停手段也逐漸遇到挑戰(zhàn),在“零關(guān)停”或“少關(guān)停”的需求下,對(duì)應(yīng)用生產(chǎn)環(huán)境風(fēng)險(xiǎn)的檢測與響應(yīng)迫在眉睫。基于此,數(shù)世咨詢提出應(yīng)用檢測與響應(yīng)(Application Detection and Response – ADR)這一新賽道,從而將用戶在這一領(lǐng)域的需求明晰化,同時(shí)將對(duì)應(yīng)的安全能力解決方案化。

我們也看到,各大政企客戶紛紛將整體應(yīng)用安全能力與體系建設(shè)提上日程,因此數(shù)世咨詢發(fā)布的業(yè)界首份《ADR應(yīng)用檢測與響應(yīng)能力白皮書》成為甲方客戶應(yīng)用安全的指南,其中北京邊界無限科技有限公司(邊界無限)成為國內(nèi)唯一被推薦的ADR廠商。隨附報(bào)告全文,供用戶與企業(yè)參考。

關(guān)鍵發(fā)現(xiàn)

• 應(yīng)用檢測與響應(yīng)(Application Detection and Response – ADR)是指以Web應(yīng)用為主要對(duì)象,采集應(yīng)用運(yùn)行環(huán)境與應(yīng)用內(nèi)部中用戶輸入、上下文信息、訪問行為等流量數(shù)據(jù)并上傳至分析管理平臺(tái),輔助威脅情報(bào)關(guān)聯(lián)分析后,以自動(dòng)化策略或人工響應(yīng)處置安全事件的解決方案。

• ADR以Web應(yīng)用為核心,以RASP為主要安全能力切入點(diǎn)。

• 作為安全關(guān)鍵基礎(chǔ)設(shè)施,ADR能夠與WAF、HDR、IAST等多個(gè)安全能力形成有機(jī)配合。

• ADR 的五大關(guān)鍵技術(shù)能力:探針(Agent)、應(yīng)用資產(chǎn)發(fā)現(xiàn)、高級(jí)威脅檢測、數(shù)據(jù)建模與分析、響應(yīng)阻斷與修復(fù)。

• 對(duì)0day漏洞、無文件攻擊等高級(jí)攻擊威脅的檢測與響應(yīng)已經(jīng)成為ADR的關(guān)鍵能力之一。

• ADR廠商將與公有云廠商、各行業(yè)云廠商建立更加深入的合作關(guān)系,逐步加快ADR在各行業(yè)的集中部署。

ADR定義

應(yīng)用檢測與響應(yīng)(Application Detection and Response – ADR)是指以Web應(yīng)用為主要對(duì)象,采集應(yīng)用運(yùn)行環(huán)境與應(yīng)用內(nèi)部中用戶輸入、上下文信息、訪問行為等流量數(shù)據(jù)并上傳至分析管理平臺(tái),輔助威脅情報(bào)關(guān)聯(lián)分析后,以自動(dòng)化策略或人工響應(yīng)處置安全事件的解決方案。

若無特別說明,本報(bào)告中的應(yīng)用主要指主機(jī)側(cè)的Web應(yīng)用,不包含PC終端、移動(dòng)終端、物聯(lián)網(wǎng)終端等端點(diǎn)側(cè)的應(yīng)用。

ADR以Web應(yīng)用為核心,以RASP為主要安全能力切入點(diǎn),通過對(duì)應(yīng)用流量數(shù)據(jù)中潛在威脅的持續(xù)檢測和快速響應(yīng),幫助用戶應(yīng)對(duì)來自業(yè)務(wù)增長、技術(shù)革新和基礎(chǔ)設(shè)施環(huán)境變化所產(chǎn)生的諸多應(yīng)用安全新挑戰(zhàn)。

在安全檢測方面,ADR基于網(wǎng)格化的流量采集,通過應(yīng)用資產(chǎn)數(shù)據(jù)、應(yīng)用訪問數(shù)據(jù)、上下文信息等,結(jié)合外部威脅情報(bào)數(shù)據(jù),高效準(zhǔn)確檢測0day漏洞利用、內(nèi)存馬注入等各類安全威脅;、

在安全響應(yīng)方面,ADR基于場景化的學(xué)習(xí)模型,實(shí)現(xiàn)應(yīng)用資產(chǎn)的自動(dòng)發(fā)現(xiàn)與適配,自動(dòng)生成應(yīng)用訪問策略,建立可視化的應(yīng)用訪問基線,發(fā)現(xiàn)安全威脅時(shí),通過虛擬補(bǔ)丁、訪問控制等安全運(yùn)營處置手段,有效提高事件響應(yīng)的處置效率。

圖:ADR應(yīng)用檢測與響應(yīng)

圖:應(yīng)用檢測與響應(yīng)ADR 部署示意圖

在數(shù)世咨詢發(fā)布的《中國數(shù)字安全能力圖譜2022》中,應(yīng)用檢測與響應(yīng)ADR位于“應(yīng)用場景安全”方向的“開發(fā)與應(yīng)用安全”分類中。

《中國數(shù)字安全能力圖譜2022》開發(fā)與應(yīng)用安全,ADR

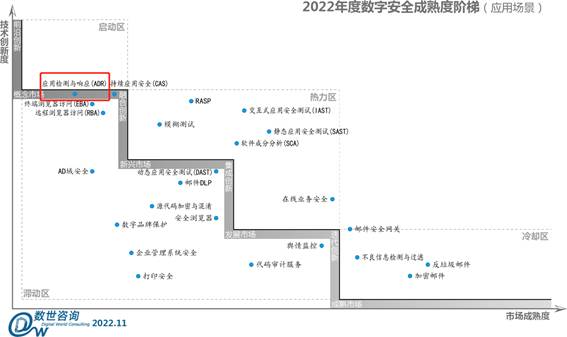

在2022年度數(shù)字安全成熟度階梯(應(yīng)用場景)中,應(yīng)用檢測與響應(yīng)ADR位于“啟動(dòng)區(qū)”,屬于前沿創(chuàng)新和概念市場階段,目前國內(nèi)相關(guān)領(lǐng)域企業(yè)數(shù)量并不多,只有個(gè)別企業(yè)明確提出了ADR這一概念。

應(yīng)用場景

關(guān)鍵安全基礎(chǔ)設(shè)施

與WAF等邊界產(chǎn)品配合,實(shí)現(xiàn)縱深防護(hù)體系

WAF部署在網(wǎng)絡(luò)邊界,ADR部署在應(yīng)用層。WAF容易被繞過,而ADR是應(yīng)用的最后一道防線。ADR不會(huì)取代WAF,兩者協(xié)同配合,相得益彰,共同組成縱深防御體系。

與主機(jī)側(cè)HDR配合,實(shí)現(xiàn)立體檢測與響應(yīng)能力

雖然一定程度上HDR也能夠覆蓋應(yīng)用層,但是基于主機(jī)側(cè)的HDR,重點(diǎn)還是關(guān)注服務(wù)器、虛擬機(jī)、容器等工作負(fù)載上主機(jī)層、系統(tǒng)層的安全檢測與響應(yīng),因此,不屬于應(yīng)用運(yùn)行環(huán)境內(nèi)部的ADR,能夠與HDR相配合,形成由下至上、由外至內(nèi)的立體檢測與響應(yīng)能力。

與IAST配合,覆蓋應(yīng)用的全生命周期

交互式應(yīng)用程序安全測試(IAST)關(guān)注的是應(yīng)用運(yùn)行時(shí)的安全漏洞,目的是發(fā)現(xiàn)漏洞,用于開發(fā)測試階段。與IAST一樣,ADR也關(guān)注應(yīng)用在運(yùn)行時(shí)的安全問題,但目的是發(fā)現(xiàn)攻擊者利用漏洞的攻擊行為,用于應(yīng)用的生產(chǎn)運(yùn)行階段。兩者配合,能夠覆蓋應(yīng)用的全生命周期,為DevOps提供持續(xù)有效的Sec能力。

實(shí)戰(zhàn)攻防演練

攻擊隊(duì)一般會(huì)利用已知或未知漏洞,繞過或突破網(wǎng)絡(luò)邊界,尋找核心資產(chǎn),控制管理權(quán)限。伴隨著演習(xí)經(jīng)驗(yàn)的不斷豐富,攻擊隊(duì)更加專注于應(yīng)用安全的研究,在演習(xí)中經(jīng)常使用供應(yīng)鏈攻擊等迂回手法來挖掘出特定0day漏洞,由于攻防對(duì)抗技術(shù)不對(duì)等,導(dǎo)致防守方經(jīng)常處于被動(dòng)劣勢(shì)。此時(shí),用戶可通過部署和運(yùn)營ADR,搶占對(duì)抗先機(jī)。

演練前梳理應(yīng)用資產(chǎn),收斂潛在攻擊暴露面

防守隊(duì)利用ADR可進(jìn)行應(yīng)用資產(chǎn)梳理,形成應(yīng)用資產(chǎn)清單,明確應(yīng)用中間件的類型、運(yùn)行環(huán)境、版本信息等關(guān)鍵信息,為后續(xù)安全加固、防護(hù)做到有的放矢。同時(shí),利用ADR的漏洞發(fā)現(xiàn)、基線安全等檢測功能,結(jié)合修復(fù)加固手段對(duì)發(fā)現(xiàn)的問題逐一整改,消除應(yīng)用安全隱患,使應(yīng)用安全風(fēng)險(xiǎn)維持在可控范圍。

演練中持續(xù)檢測與分析,實(shí)現(xiàn)有效防御與溯源

ADR通過Agent對(duì)應(yīng)用程序的訪問請(qǐng)求進(jìn)行持續(xù)監(jiān)控和分析,結(jié)合應(yīng)用上下文和攻擊檢測引擎,使得應(yīng)用程序在遭受攻擊——特別是0day、無文件等高級(jí)別攻擊手段時(shí)——能夠?qū)崿F(xiàn)有效的自我防御。另外,ADR的溯源能力可以從多維度捕獲攻擊者信息,聚合形成攻擊者畫像,同時(shí)記錄整個(gè)攻擊到防御的閉環(huán)過程,為編寫報(bào)告提供依據(jù)。

演練后結(jié)合上下文,全面提高應(yīng)用安全等級(jí)

ADR不僅關(guān)注攻擊行為中的指令和代碼本身,還關(guān)注涉及到的上下文。因此安全人員可以通過ADR提供的調(diào)用堆棧信息等內(nèi)容,推動(dòng)研發(fā)人員進(jìn)行代碼級(jí)漏洞修復(fù),調(diào)整安全策略,進(jìn)行整體加固,全面提高應(yīng)用安全等級(jí)。同時(shí),ADR支持攻擊事件統(tǒng)計(jì)分析和日志功能,幫助安全人員快速整理安全匯報(bào)材料,顯著地提升安全運(yùn)營工作效率。

數(shù)據(jù)治理安全

在數(shù)據(jù)生命周期中的采集、傳輸、存儲(chǔ)、處理、交換等各個(gè)環(huán)節(jié)中,“應(yīng)用”是最高頻、最重要、最關(guān)鍵的數(shù)據(jù)安全場景。結(jié)合數(shù)世咨詢發(fā)布的《數(shù)據(jù)治理安全DGS》能力白皮書,ADR能夠有效支持?jǐn)?shù)據(jù)治理安全的落地與實(shí)踐。

數(shù)據(jù)的輕量資產(chǎn)化

數(shù)據(jù)的輕量資產(chǎn)化只需將原始數(shù)據(jù)進(jìn)行簡單處理,剔除劣質(zhì)和無效數(shù)據(jù)后,將其制作成有效支持分析運(yùn)算與業(yè)務(wù)應(yīng)用的數(shù)據(jù)資產(chǎn)。 “應(yīng)用”處于業(yè)務(wù)與數(shù)據(jù)關(guān)聯(lián)的核心,是數(shù)據(jù)輕量資產(chǎn)化的最佳位置。ADR基于安全視角的資產(chǎn)發(fā)現(xiàn)與管理能力,能夠?yàn)槠涑掷m(xù)提供“既懂?dāng)?shù)據(jù)、又懂業(yè)務(wù)”的輕量資產(chǎn)化數(shù)據(jù)。

數(shù)據(jù)的分類分級(jí)

ADR的應(yīng)用安全運(yùn)行基線能力,能夠基于對(duì)國家法律法規(guī)、行業(yè)監(jiān)管的理解和對(duì)業(yè)務(wù)數(shù)據(jù)的理解,極大地減少行業(yè)客戶數(shù)據(jù)分類分級(jí)初期咨詢的工作量,在日后需要匹配新的業(yè)務(wù)流轉(zhuǎn)或符合新的安全合規(guī)要求時(shí),還能夠?yàn)锳I/ML的深度應(yīng)用持續(xù)提供最新的海量數(shù)據(jù)樣本。

配合安全能力的對(duì)接與編排調(diào)度

ADR基于RASP技術(shù),具備檢測高準(zhǔn)確率、告警低誤報(bào)率以及實(shí)時(shí)阻斷自動(dòng)化響應(yīng)等優(yōu)勢(shì)能力,因此可通過API的方式與數(shù)據(jù)安全能力接口進(jìn)行對(duì)接,或結(jié)合實(shí)網(wǎng)攻防演練或安全運(yùn)營等不同的業(yè)務(wù)場景與編排調(diào)度平臺(tái)進(jìn)行配合,確保數(shù)據(jù)始終處于有效保護(hù)和合法利用的狀態(tài)。

除了上述主要場景,用戶在類似的安全重保、應(yīng)用加固、供應(yīng)鏈安全以及集團(tuán)應(yīng)用安全體系建設(shè)等場景下,都可以采用ADR這塊重要拼圖。

關(guān)鍵技術(shù)能力

RASP恰好處在應(yīng)用訪問流量中東西向與南北向的交叉點(diǎn),因此以RASP作為能力切入點(diǎn),ADR 應(yīng)當(dāng)具備以下幾個(gè)關(guān)鍵技術(shù)能力:

• 探針(Agent)

• 應(yīng)用資產(chǎn)發(fā)現(xiàn)

• 高級(jí)威脅檢測

• 數(shù)據(jù)調(diào)度與分析

• 響應(yīng)阻斷與修復(fù)

探針(Agent)

在主機(jī)安全層面,探針技術(shù)已經(jīng)開始被多數(shù)用戶接受。因此在應(yīng)用安全領(lǐng)域,用戶對(duì)Agent的考量主要在于性能、兼容性、是否重啟等要點(diǎn)。

業(yè)務(wù)連續(xù)性

早期的RASP部署之后,需要重啟應(yīng)用環(huán)境,對(duì)用戶的業(yè)務(wù)連續(xù)性會(huì)有較大影響。近年來,隨著技術(shù)發(fā)展,ADR已經(jīng)有采用“attach”等方式注入Agent,無需重啟直接更新,以減少對(duì)業(yè)務(wù)運(yùn)行的干擾。

對(duì)應(yīng)用性能的影響

RASP技術(shù)實(shí)現(xiàn)的實(shí)質(zhì)是在不接觸應(yīng)用源碼的情況下,對(duì)函數(shù)進(jìn)行Hook操作。因此不可避免的Agent對(duì)原有的應(yīng)用性能會(huì)有影響。在PoC試用時(shí)查看Agent對(duì)性能的影響,用戶一般關(guān)注內(nèi)存占用、RT(Response Time)等關(guān)鍵指標(biāo)。

兼容性

首先是對(duì)多開發(fā)語言的支持,Java、Golang、PHP、Python、Nodejs等主流開發(fā)語言,Agent探針都應(yīng)當(dāng)支持。再就是除了對(duì)應(yīng)用環(huán)境中典型中間件、第三方組件、通用類和框架類的函數(shù)等兼容外,還要能夠?qū)ψ匝写a部分進(jìn)行Hook。

應(yīng)用資產(chǎn)發(fā)現(xiàn)與管理

ADR應(yīng)當(dāng)具備較強(qiáng)的應(yīng)用資產(chǎn)發(fā)現(xiàn)與管理能力,這是后續(xù)檢測與響應(yīng)的基礎(chǔ)。

持續(xù)資產(chǎn)發(fā)現(xiàn)

ADR所覆蓋的資產(chǎn)主要為應(yīng)用資產(chǎn)、組件庫資產(chǎn)、API資產(chǎn)三大類。資產(chǎn)發(fā)現(xiàn)手段可采用第三方導(dǎo)入+持續(xù)發(fā)現(xiàn)相結(jié)合的方式。一方面導(dǎo)入已有的應(yīng)用資產(chǎn)信息、第三方組件信息、所屬業(yè)務(wù)信息等資產(chǎn)數(shù)據(jù),另一方面,通過具備資產(chǎn)信息更新的接口,便于隨時(shí)從自有的資產(chǎn)發(fā)現(xiàn)模塊,或EDR、HDR等外部端側(cè)資產(chǎn)信息,定期接入更新的應(yīng)用資產(chǎn)數(shù)據(jù)。特別針對(duì)應(yīng)用框架中大量的API資產(chǎn),可通過插樁方式對(duì)應(yīng)用流量進(jìn)行全量采集并持續(xù)分析,持續(xù)發(fā)現(xiàn)API資產(chǎn)。

應(yīng)用資產(chǎn)管理

ADR應(yīng)針對(duì)應(yīng)用的框架、組件、業(yè)務(wù)屬性、時(shí)間線等具備細(xì)粒度的資產(chǎn)管理能力、可視化的資產(chǎn)信息展示能力。除此之外,對(duì)于應(yīng)用框架中的第三方組件庫,ADR應(yīng)當(dāng)具備動(dòng)態(tài)采集加載組件庫信息的能力。也就是說,針對(duì)組件庫資產(chǎn),要能區(qū)分在全量組件中哪些是應(yīng)用已經(jīng)加載的組件,以便后續(xù)環(huán)節(jié)中,對(duì)其能夠優(yōu)先進(jìn)行檢測與響應(yīng)。特別是當(dāng)供應(yīng)鏈出現(xiàn)嚴(yán)重漏洞的時(shí)候,可以快速定位到組件使用情況,加強(qiáng)對(duì)供應(yīng)鏈管理能力。

形成運(yùn)行基線

通過持續(xù)的資產(chǎn)發(fā)現(xiàn)與管理,結(jié)合應(yīng)用、中間件的配置檢查能力,由此,ADR即可形成應(yīng)用安全運(yùn)行基線。無論是實(shí)網(wǎng)攻防演練,還是日常安全運(yùn)營,結(jié)合不同的業(yè)務(wù)場景,安全團(tuán)隊(duì)可對(duì)應(yīng)用和中間件的資產(chǎn)完整性、策略配置、異常行為等進(jìn)行針對(duì)性的監(jiān)測、檢測、響應(yīng)。

ADR的能力建設(shè)到這一步,可以滿足大部分針對(duì)應(yīng)用的攻擊檢測與響應(yīng)需求。接下來,還需要對(duì)更高級(jí)別的攻擊行為構(gòu)筑威脅檢測能力。

高級(jí)威脅檢測

基于RASP的技術(shù)實(shí)現(xiàn)特性,ADR應(yīng)當(dāng)具備對(duì)0day漏洞、內(nèi)存馬等高級(jí)威脅的檢測能力。

0day漏洞

對(duì)nday漏洞的PoC檢測基于漏洞的已知特征實(shí)現(xiàn)。區(qū)別于此,ADR是對(duì)應(yīng)用中關(guān)鍵執(zhí)行函數(shù)進(jìn)行Hook監(jiān)聽,同時(shí)采集上下文信息結(jié)合判斷。因此能夠覆蓋更加全面的攻擊路徑,進(jìn)而從行為模式的層面,對(duì)0day漏洞實(shí)現(xiàn)有效感知,彌補(bǔ)傳統(tǒng)流量規(guī)則檢測方案所無法實(shí)現(xiàn)的未知漏洞攻擊防御。

前段時(shí)間造成大范圍影響的Log4j漏洞事件中,就已經(jīng)有ADR代表企業(yè)以上述思路成功阻斷了當(dāng)時(shí)以0day身份出現(xiàn)的Log4j漏洞在客戶側(cè)的蔓延。因此,對(duì)0day漏洞的檢測與響應(yīng)已經(jīng)成為ADR的關(guān)鍵能力之一。

內(nèi)存馬

應(yīng)用內(nèi)存馬的攻擊實(shí)現(xiàn)方式是,攻擊者通過應(yīng)用漏洞結(jié)合語言特性在應(yīng)用中注冊(cè)包含后門功能的API。此類API在植入之后并不會(huì)在磁盤上寫入文件,代碼數(shù)據(jù)只寄存在內(nèi)存中,此類無文件攻擊特性可以很好的隱藏后門,攻擊者可長期控制業(yè)務(wù)系統(tǒng)或?qū)⑵渥鳛檫M(jìn)入企業(yè)內(nèi)部的網(wǎng)絡(luò)跳板。

針對(duì)應(yīng)用內(nèi)存馬,ADR首先可通過建立內(nèi)存馬檢測模型,持續(xù)檢測內(nèi)存中可能存在的惡意代碼,覆蓋大部分已知特征的內(nèi)存馬;其次,基于RASP的技術(shù)特點(diǎn),ADR可以對(duì)內(nèi)存馬注入可能利用到的關(guān)鍵函數(shù),進(jìn)行實(shí)時(shí)監(jiān)測,從行為模式層面以“主被動(dòng)結(jié)合”的方式發(fā)現(xiàn)內(nèi)存馬,以此覆蓋剩余的未知特征的內(nèi)存馬。

因?yàn)槭窃趦?nèi)存中進(jìn)行檢測與判斷,因此,對(duì)內(nèi)存馬的攻擊行為一經(jīng)發(fā)現(xiàn)并結(jié)合上下文確認(rèn),就可以實(shí)時(shí)進(jìn)行阻斷并清除,實(shí)現(xiàn)自動(dòng)化的檢測與響應(yīng)。相比之下,其他響應(yīng)阻斷都會(huì)有一定的滯后性。因此可以說這是ADR的核心關(guān)鍵能力之一。

數(shù)據(jù)建模與分析

ADR需要具備較強(qiáng)的數(shù)據(jù)建模與分析能力。

鑒于Agent不能過高占用應(yīng)用環(huán)境資源,ADR數(shù)據(jù)建模與分析應(yīng)由專門的服務(wù)端引擎來承擔(dān),將Agent采集數(shù)據(jù)、安全日志數(shù)據(jù)、外部威脅情報(bào)數(shù)據(jù)等有序調(diào)度匯總后,進(jìn)行威脅建模與分析研判。

數(shù)據(jù)的建模與分析應(yīng)當(dāng)兼顧成本與效率,數(shù)據(jù)模型要考慮資產(chǎn)優(yōu)先級(jí)、業(yè)務(wù)場景等,原則是提高對(duì)常見威脅的分析效率與準(zhǔn)確率,降低自動(dòng)化響應(yīng)的失誤率。

對(duì)于高級(jí)別威脅的數(shù)據(jù)分析,引擎中的場景劇本,要能夠隨時(shí)增加或更新,分析結(jié)果在管理平臺(tái)可視化呈現(xiàn)或以可編輯報(bào)告的形式導(dǎo)出,為高級(jí)別威脅所需的人工研判提供支持依據(jù)。

響應(yīng)阻斷與修復(fù)

不同于邊界設(shè)備基于特征匹配檢測攻擊,對(duì)于掃描器的踩點(diǎn)、掃描行為,?般會(huì)產(chǎn)??量誤報(bào),RASP 運(yùn)?在應(yīng)?內(nèi)部,失敗的攻擊不會(huì)觸發(fā)檢測邏輯,所以每條告警都是真實(shí)正在發(fā)生的攻擊,這就為ADR自動(dòng)化的阻斷響應(yīng)提供了天然的技術(shù)基礎(chǔ)。

首先,基于應(yīng)用訪問關(guān)系,梳理應(yīng)用的拓?fù)潢P(guān)系與數(shù)據(jù)流,逐步形成應(yīng)用的安全運(yùn)行基線,然后利用微隔離,降低攻擊者在不同應(yīng)用區(qū)域間潛在的橫向移動(dòng)風(fēng)險(xiǎn);然后在此基礎(chǔ)上,如前所述,針對(duì)0day漏洞、內(nèi)存馬等高級(jí)威脅,結(jié)合上下文進(jìn)行自動(dòng)化的阻斷響應(yīng)。最后,為避免再發(fā)生類似攻擊,ADR還應(yīng)具備臨時(shí)修復(fù)加固功能。例如通過彈性補(bǔ)丁或虛擬補(bǔ)丁,對(duì)漏洞進(jìn)行臨時(shí)修復(fù),待將來某個(gè)時(shí)刻,應(yīng)用升級(jí)或重啟時(shí),再交由研發(fā)、運(yùn)維等兄弟部門處置。

需要注意的是,雖然 RASP 幾乎沒有誤報(bào),但自動(dòng)化阻斷始終不能影響應(yīng)用的業(yè)務(wù)連續(xù)性,應(yīng)當(dāng)具備一定的自查自保護(hù)機(jī)制。例如針對(duì)上述各響應(yīng)各環(huán)節(jié),在管理平臺(tái)側(cè)提供完備的隔離策略、阻斷控制、補(bǔ)丁分發(fā)等功能的完整日志記錄,從而為運(yùn)營人員進(jìn)一步的重放、分析、溯源、報(bào)告等操作提供支撐。

國內(nèi)外代表企業(yè)

Araali Network

Araali Network 是今年RSAC2022的創(chuàng)新沙盒10強(qiáng),關(guān)注云原生場景下的應(yīng)用運(yùn)行時(shí)安全。其安全理念、技術(shù)框架、產(chǎn)品功能與本文提出的ADR十分相符。

舉例來說,Araali首先會(huì)對(duì)應(yīng)用的運(yùn)行時(shí)環(huán)境進(jìn)行持續(xù)掃描監(jiān)測,以評(píng)估固有風(fēng)險(xiǎn)并確定其優(yōu)先級(jí)。它會(huì)自動(dòng)檢測最易受攻擊的應(yīng)用程序、最有價(jià)值的應(yīng)用程序,它還會(huì)查找具有過多特權(quán)、未使用的開放端口、磁盤上的密鑰、特權(quán)過高的IAM配置,以分析潛在的攻擊暴露面,逐步形成應(yīng)用的安全運(yùn)行基線。

在“檢測”環(huán)節(jié),Araali使用基于eBPF的控件來創(chuàng)建基于身份的行為模型,對(duì)出站的請(qǐng)求進(jìn)行檢測分析,并與外部威脅情報(bào)結(jié)合,在網(wǎng)絡(luò)流程層面對(duì)惡意連接進(jìn)行分析阻斷。一旦發(fā)現(xiàn)可疑行為,Araali會(huì)將時(shí)間、客戶端、服務(wù)、狀態(tài)等完整上下文信息一同推送給安全運(yùn)營團(tuán)隊(duì),功能上甚至允許運(yùn)營團(tuán)隊(duì)“重放”觸發(fā)告警的行為動(dòng)作,方便團(tuán)隊(duì)參考上下文順序進(jìn)行進(jìn)一步關(guān)聯(lián)分析。

在后續(xù)的“響應(yīng)”部分,運(yùn)營團(tuán)隊(duì)除了對(duì)事件中的單點(diǎn)威脅進(jìn)行阻斷外,還通過自動(dòng)化、自適應(yīng)的“彈性補(bǔ)丁”對(duì)風(fēng)險(xiǎn)點(diǎn)進(jìn)行加固修復(fù)。這一部分能力,也是通過eBPF來實(shí)現(xiàn)。

基于上述能力,Araali實(shí)現(xiàn)了對(duì)0day漏洞的預(yù)防護(hù)。彈性補(bǔ)丁可以直接鞏固強(qiáng)化應(yīng)用的行為,從而防止?jié)撛诘睦?day入侵的威脅。官方宣稱“一次響應(yīng),永久預(yù)防”。

針對(duì)0day等高級(jí)威脅的檢測能力,以及不中斷業(yè)務(wù)、彈性補(bǔ)丁等貼合用戶實(shí)際需求的優(yōu)勢(shì),是數(shù)世咨詢將 Araali 列入代表企業(yè)的原因。

Reveal Security

同數(shù)世咨詢一樣,Reveal Security也明確提出了ADR應(yīng)用檢測與響應(yīng)的理念。

它認(rèn)為,網(wǎng)絡(luò)、終端、操作系統(tǒng)以及用戶行為等維度,均已經(jīng)有成型的安全檢測與響應(yīng)技術(shù),但在應(yīng)用層仍缺少有效的檢測與響應(yīng)手段,ADR應(yīng)需而生。

Reveal 的核心技術(shù)理念,以分析用戶訪問應(yīng)用的行為上下文為出發(fā)點(diǎn),代替基于規(guī)則的應(yīng)用安全檢測,目的是提升應(yīng)用檢測的準(zhǔn)確率,為之后的響應(yīng)環(huán)節(jié)提供高效支撐。

在實(shí)現(xiàn)上,它放棄了之前只分析某個(gè)行為本身的做法,改為分析用戶在應(yīng)用中的一系列行為。通過行為上下文,找出不同于正常訪問行為的異常特征session,進(jìn)而發(fā)現(xiàn)潛在威脅。

Reveal強(qiáng)調(diào)并非要找到一個(gè)適用于所有用戶的通用性行為,而是要通過機(jī)器學(xué)習(xí)形成針對(duì)每個(gè)用戶的行為基線,因此,它會(huì)盡量多的獲取各類日志信息,以聚類數(shù)據(jù)引擎對(duì)各類分組數(shù)據(jù)進(jìn)行調(diào)度與分析,逐步形成用戶的行為基線,進(jìn)而發(fā)現(xiàn)異常威脅行為。

據(jù)Reveal宣稱,其檢測模型具有非常廣泛的適應(yīng)性,不依賴于應(yīng)用中某個(gè)具體的運(yùn)行環(huán)境。同時(shí)它的聚類分析引擎并不需要準(zhǔn)確集群數(shù)量的先驗(yàn)知識(shí),仍能保持準(zhǔn)確性。

對(duì)應(yīng)用行為數(shù)據(jù)的聚類分析,是RevealSecurity的亮點(diǎn)優(yōu)勢(shì),也是ADR所需的關(guān)鍵能力之一,這也是數(shù)世咨詢將其列入代表企業(yè)的原因。

邊界無限

邊界無限作為國內(nèi)新成立的安全創(chuàng)新企業(yè),其團(tuán)隊(duì)核心成員來自騰訊玄武實(shí)驗(yàn)室和頭部安全公司,具備很高的攻防起點(diǎn),因此,0day、內(nèi)存馬等高級(jí)威脅檢測場景是其RASP產(chǎn)品的優(yōu)勢(shì)之一,據(jù)了解,Log4j、Spring4shell等高危漏洞爆發(fā)時(shí),他們的RASP產(chǎn)品靖云甲都成功檢測并進(jìn)行了攔截。

基于RASP技術(shù),憑借攻防基因與技術(shù)優(yōu)勢(shì),邊界無限完善了應(yīng)用運(yùn)行時(shí)全流程全周期的安全防護(hù)能力,加入了多場景業(yè)務(wù)適配、虛擬補(bǔ)丁、編排模式等檢測與響應(yīng)能力。依托這些能力,用戶可以快速聚焦攻擊者,定位缺陷應(yīng)用,進(jìn)而提升團(tuán)隊(duì)的MTTD/MTTR時(shí)效。

具體以應(yīng)用資產(chǎn)盤點(diǎn)能力舉例來說,該能力以實(shí)戰(zhàn)攻防演練為主要場景、以攻擊面收斂為主要目的,除了常見的第三方組件庫等應(yīng)用資產(chǎn),對(duì)應(yīng)用間的API資產(chǎn)也能夠持續(xù)發(fā)現(xiàn)與管理,對(duì)南北向之外的東西向流量,都可以做到覆蓋與識(shí)別,進(jìn)而梳理清楚應(yīng)用間的訪問關(guān)系。

今年,邊界無限也提出了應(yīng)用檢測與響應(yīng)ADR的理念,與數(shù)世咨詢不謀而合。作為國內(nèi)少有的ADR代表企業(yè)之一,數(shù)世咨詢會(huì)對(duì)其持續(xù)關(guān)注。

行業(yè)展望

ADR在國內(nèi)各行業(yè)將加快集中部署

隨著“業(yè)務(wù)上云”的普及,越來越多云原生場景下的應(yīng)用檢測與響應(yīng)需求需要得到滿足。同時(shí),很多ADR廠商為了提升應(yīng)用行為的聚類分析、威脅情報(bào)的更新推送、虛擬補(bǔ)丁的分發(fā)等操作的效果與ROI,自身也會(huì)利用云原生技術(shù)進(jìn)行產(chǎn)品的部署與實(shí)施,如此一來,有實(shí)力的ADR廠商將與公有云廠商、各行業(yè)云廠商建立更加深入的合作關(guān)系,逐步加快ADR在各行業(yè)的集中部署。

ADR與持續(xù)應(yīng)用安全(CAS)結(jié)合

持續(xù)應(yīng)用安全(CAS)是基于我國軟件供應(yīng)鏈安全現(xiàn)狀所誕生的一種理念,主要解決軟件供應(yīng)鏈中數(shù)字化應(yīng)用的開發(fā)以及運(yùn)行方面的安全問題,覆蓋應(yīng)用的源代碼開發(fā)、構(gòu)建部署、上線運(yùn)行等多個(gè)階段,保障數(shù)字化應(yīng)用的全流程安全狀態(tài),是安全能力原子化(離散式制造、集中式交付、統(tǒng)一式管理、智能式應(yīng)用)在軟件供應(yīng)鏈安全上的應(yīng)用。因此在應(yīng)用的運(yùn)行階段,ADR能夠與CAS形成數(shù)據(jù)關(guān)聯(lián)和能力融合,并經(jīng)由統(tǒng)一調(diào)度管理形成體系化的解決方案,以達(dá)到幫助用戶減少資源投入、整合安全能力和提升安全效率的目的。

繼NDR、EDR、HDR等檢測與響應(yīng)能力之后,ADR將成為又一個(gè)必備能力

在實(shí)網(wǎng)攻防演練等場景中,大部分用戶已經(jīng)在流量、終端、主機(jī)等維度逐漸形成了NDR、EDR乃至HDR(主機(jī)檢測與響應(yīng))等檢測與響應(yīng)能力,有效提升了安全檢測的覆蓋度與應(yīng)急響應(yīng)時(shí)效。作為更加貼近業(yè)務(wù)側(cè)的檢測與響應(yīng)能力,ADR的出現(xiàn),能夠有效補(bǔ)全其他“DR”在業(yè)務(wù)側(cè)的不足。因此,數(shù)世咨詢認(rèn)為,在未來2-3年內(nèi),將會(huì)有越來越多機(jī)構(gòu)用戶將ADR作為必備能力之一,納入安全運(yùn)營建設(shè)計(jì)劃,并與NDR、EDR、HDR等一起形成完備的安全檢測與響應(yīng)體系。

以《關(guān)基保護(hù)要求》為綱,ADR將具備更加落地的指導(dǎo)要求

在筆者完稿之際,國家市場監(jiān)管總局批準(zhǔn)發(fā)布了《關(guān)鍵信息基礎(chǔ)設(shè)施安全保護(hù)要求》( GB/T 39204-2022)(簡稱《關(guān)基保護(hù)要求》)國家標(biāo)準(zhǔn)文件。該標(biāo)準(zhǔn)作為《關(guān)基保護(hù)條例》發(fā)布一年后首個(gè)正式發(fā)布的關(guān)基標(biāo)準(zhǔn),是為了落實(shí)《網(wǎng)絡(luò)安全法》《關(guān)基保護(hù)條例》中關(guān)于關(guān)鍵信息基礎(chǔ)設(shè)施運(yùn)行安全的保護(hù)要求,借鑒重要行業(yè)和領(lǐng)域開展網(wǎng)絡(luò)安全保護(hù)工作的成熟經(jīng)驗(yàn)而制定的,將于2023年5月1日正式實(shí)施。它規(guī)定了關(guān)鍵信息基礎(chǔ)設(shè)施運(yùn)營者在識(shí)別分析、安全防護(hù)、檢測評(píng)估、監(jiān)測預(yù)警、主動(dòng)防御、事件處置等方面的安全要求。因此以《關(guān)基保護(hù)要求》為綱,ADR對(duì)關(guān)鍵信息基礎(chǔ)設(shè)施中的“Web應(yīng)用”構(gòu)筑安全保障體系時(shí),將具備更加可落地的指導(dǎo)要求。