- 網絡安全

- SQL注入

- XSS攻擊

- CSRF攻擊

- DDoS攻擊

- DNS劫持

- TCP劫持

- 端口掃描技術

1、SQL注入

Web安全三板斧之首,大名鼎鼎的SQL注入。

SQL注入攻擊的核心在于讓Web服務器執行攻擊者期望的SQL語句,以便得到數據庫中的感興趣的數據或對數據庫進行讀取、修改、刪除、插入等操作,達到其邪惡的目的。

而如何讓Web服務器執行攻擊者的SQL語句呢?SQL注入的常規套路在于將SQL語句放置于Form表單或請求參數之中提交到后端服務器,后端服務器如果未做輸入安全校驗,直接將變量取出進行數據庫查詢,則極易中招。

舉例如下:

對于一個根據用戶ID獲取用戶信息的接口,后端的SQL語句一般是這樣:

select name,[...] from t_user where id=$id

其中,$id就是前端提交的用戶id,而如果前端的請求是這樣:

GET xx/userinfo?id=1%20or%201=1

其中請求參數id轉義后就是1 or 1=1,如果后端不做安全過濾直接提交數據庫查詢,SQL語句就變成了:

select name,[...] from t_user where id=1 or 1=1

其結果是把用戶表中的所有數據全部查出,達到了黑客泄露數據的目的。

以上只是一個極簡單的示例,在真實的SQL注入攻擊中參數構造和SQL語句遠比這復雜得多,不過原理是一致的。

要解決 SQL 注入就不能讓用戶輸入的數據(如:密碼)和我們的 SQL 語句進行簡單的字符串拼接。${} 的作用實際上是字符串拼接,所以要特別小心sql注入問題。

#{}用到了prepareStement,它將 SQL 語句發送給數據庫預編譯,安全性更高,沒有 SQL 注入的隱患,減少 SQL 編譯次數,提高效率。

#{}將傳入的數據都當成一個字符串,會對自動傳入的數據加一個雙引號。而${}將傳入的數據直接顯示生成在sql中。

防御手段:對輸入進行檢測,阻斷帶有SQL語句特征的輸入。

重點關注:前端工程師、Web后端工程師

2、XSS攻擊

Web安全三板斧之二,全稱跨站腳本攻擊(Cross Site Scripting),為了與重疊樣式表css區分,換了另一個縮寫XSS。

XSS攻擊的核心是將可執行的前端腳本代碼(一般為JAVAScript)植入到網頁中,聽起來比較拗口,用大白話說就是攻擊者想讓你的瀏覽器執行他寫的JS代碼。那如何辦到呢?一般XSS分為兩種:

1)、反射型

1、攻擊者將JS代碼作為請求參數放置URL中,誘導用戶點擊 示例:

http://localhost:8080/test?name=<script>alert("you are under attack!")</script>

2、用戶點擊后,該JS作為請求參數傳給Web服務器后端

3、后端服務器沒有檢查過濾,簡單處理后放入網頁正文中返回給瀏覽器

4、瀏覽器解析返回的網頁,中招!

2)、存儲型

上述方式攻擊腳本直接經服務器轉手后返回瀏覽器觸發執行,存儲型與之的區別在于能夠將攻擊腳本入庫存儲,在后面進行查詢時,再將攻擊腳本渲染進網頁,返回給瀏覽器觸發執行。常見的套路舉例如下:

1、攻擊者網頁回帖,帖子中包含JS腳本

2、回帖提交服務器后,存儲至數據庫

3、其他網友查看帖子,后臺查詢該帖子的回帖內容,構建完整網頁,返回瀏覽器

4、該網友瀏覽器渲染返回的網頁,中招!

防御手段:前后端均需要做好內容檢測,過濾掉可執行腳本的侵入

重點關注:前端工程師、Web后端工程師

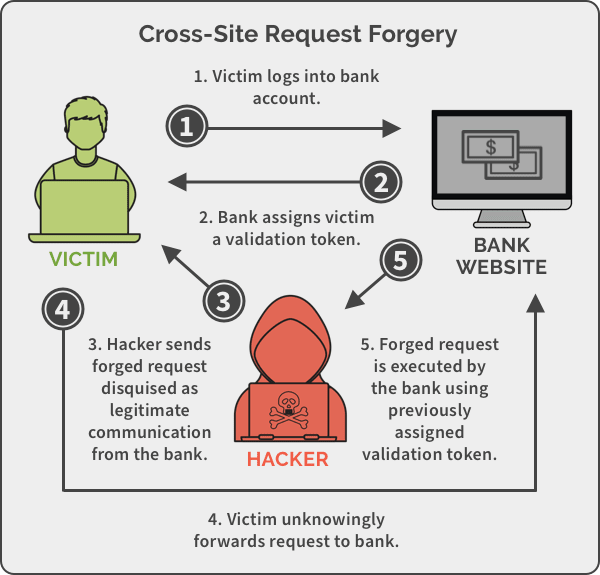

3、CSRF攻擊

Web安全三板斧之三,攻擊示意圖如下:

核心思想在于,在打開A網站的情況下,另開Tab頁面打開惡意網站B,此時在B頁面的“唆使”下,瀏覽器發起一個對網站A的HTTP請求。這個過程的危害在于2點:

1、這個HTTP請求不是用戶主動意圖,而是B“唆使的”,如果是一個危害較大的請求操作(發郵件?刪數據?等等)那就麻煩了

2、因為之前A網站已經打開了,瀏覽器存有A下發的Cookie或其他用于身份認證的信息,這一次被“唆使”的請求,將會自動帶上這些信息,A網站后端分不清楚這是否是用戶真實的意愿

重點關注:前端工程師、Web后端工程師

3、DDoS攻擊

DDoS全稱Distributed Denial of Service:分布式拒絕服務攻擊。是拒絕服務攻擊的升級版。拒絕攻擊服務顧名思義,讓服務不可用。常用于攻擊對外提供服務的服務器,像常見的:

- Web服務

- 郵件服務

- DNS服務

- 即時通訊服務

- ......

在早期互聯網技術還沒有那么發達的時候,發起DoS攻擊是一件很容易的事情:一臺性能強勁的計算機,寫個程序多線程不斷向服務器進行請求,服務器應接不暇,最終無法處理正常的請求,對別的正常用戶來說,看上去網站貌似無法訪問,拒絕服務就是這么個意思。

后來隨著技術對發展,現在的服務器早已不是一臺服務器那么簡單,你訪問一個www.baidu.com的域名,背后是數不清的CDN節點,數不清的Web服務器。

這種情況下,還想靠單臺計算機去試圖讓一個網絡服務滿載,無異于雞蛋碰石頭,對方沒趴下,自己先趴下了。

技術從來都是一柄雙刃劍,分布式技術既可以用來提供高可用的服務,也能夠被攻擊方用來進行大規模殺傷性攻擊。攻擊者不再局限于單臺計算機的攻擊能力,轉而通過成規模的網絡集群發起拒絕服務攻擊。

拒絕服務攻擊實際上是一類技術,根據具體實施手段的不同,又可以進一步細分:

- SYN Flood

- ICMP Flood

- UDP Flood

- ......

防御手段:即便是到現在,面對DDoS也沒有100%打包票的防御方法,只能靠一些緩解技術一定層面上減輕攻擊的威力。這些技術包括:流量清洗、SYN Cookie等等。

重點關注:運維工程師、安全工程師

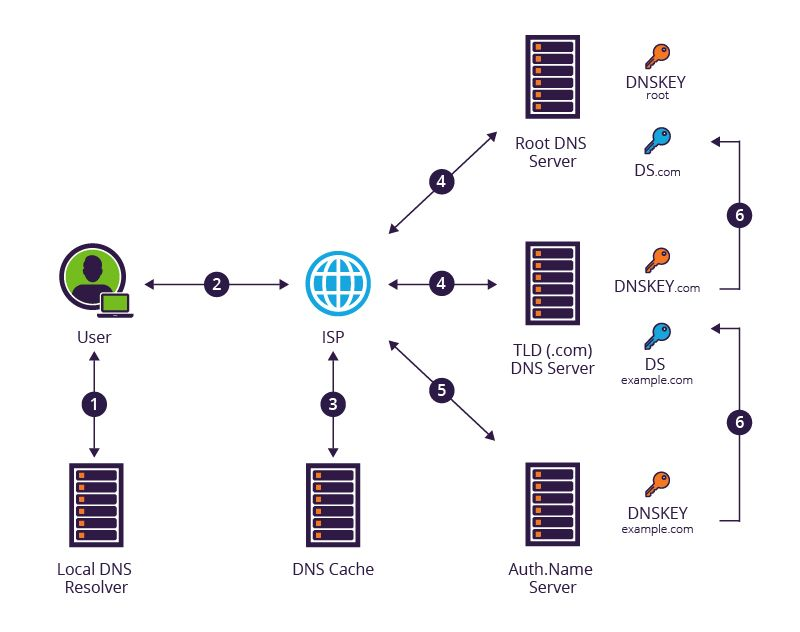

4、DNS劫持

當今互聯網流量中,以HTTP/HTTPS為主的Web服務產生的流量占據了絕大部分。Web服務發展的如火如荼,這背后離不開一個默默無聞的大功臣就是域名解析系統:

如果沒有DNS,我們上網需要記憶每個網站的IP地址而不是他們的域名,這簡直是災難,好在DNS默默在背后做了這一切,我們只需要記住一個域名,剩下的交給DNS來完成吧。

也正是因為其重要性,別有用心的人自然是不會放過它,DNS劫持技術被發明了出來。

DNS提供服務用來將域名轉換成IP地址,然而在早期協議的設計中并沒有太多考慮其安全性,對于查詢方來說:

- 我去請求的真的是一個DNS服務器嗎?是不是別人冒充的?

- 查詢的結果有沒有被人篡改過?這個IP真是這個網站的嗎?

DNS協議中沒有機制去保證能回答這些問題,因此DNS劫持現象非常泛濫,從用戶在地址欄輸入一個域名的那一刻起,一路上的兇險防不勝防:

- 本地計算機中的木馬修改hosts文件

- 本地計算機中的木馬修改DNS數據包中的應答

- 網絡中的節點(如路由器)修改DNS數據包中的應答

- 網絡中的節點(如運營商)修改DNS數據包中的應答

- ......

后來,為了在客戶端對收到對DNS應答進行校驗,出現了DNSSEC技術,一定程度上可以解決上面的部分問題。但限于一些方面的原因,這項技術并沒有大規模用起來,尤其在國內,鮮有部署應用。

再后來,以阿里、騰訊等頭部互聯網廠商開始推出了httpDNS服務,來了一招釜底抽薪,雖然這項技術的名字中還有DNS三個字母,但實現上和原來但DNS已經是天差地別,通過這項技術讓DNS變成了在http協議之上的一個應用服務。

重點關注:安全工程師、后端工程師、運維工程師

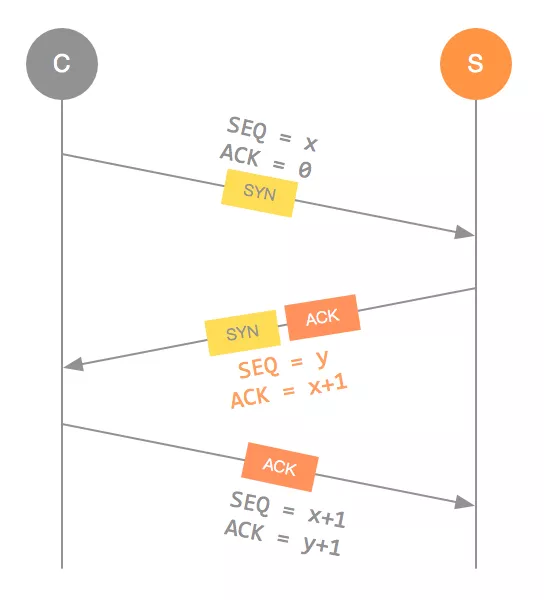

5、TCP劫持

TCP是TCP/IP協議族中非常重要的成員,位于傳輸層。協議本身并沒有對TCP傳輸的數據包進行身份驗證,所以我們只要知道一個TCP連接中的seq和ack后就可以很容易的偽造傳輸包,假裝任意一方與另一方進行通信,我們將這一過程稱為TCP會話劫持(TCP Session Hijacking)

TCP劫持技術是一種很老的技術,1995年被提出來后深受黑客青睞。不過近些年來,隨著操作系統層面的安全機制增強和防火墻軟件的檢測能力提升,這種基礎的攻擊方式越來越容易被發現,慢慢的淡出了人們的視野。

重點關注:安全工程師、運維工程師

6、端口掃描技術

端口掃描是黑客經常使用的一種技術,它一般是作為網絡攻擊的前期階段,用于探測目標開啟了哪些服務,以便接下來發起針對該服務的攻擊。

記得剛剛學習網絡安全的時候,大家總會沒事拿出工具來掃一掃,雖然掃了之后就沒有了下文,也總是樂此不疲,在不懂的人面前秀一把自己的“黑客”能力。

以TCP/IP協議族構建的互聯網,網絡服務總是離不開端口這個概念,不管是TCP也好,UDP也罷,應用層都需要一個端口號來進行網絡通信。而我們常見的服務端口有:

21: FTP文件傳輸服務25: SMTP郵件服務53: DNS域名解析系統服務80: HTTP超文本傳輸協議服務135: RPC遠程過程調用服務443: HTTPS3389: MSRDP微軟遠程桌面連接服務- ......

端口掃描都原理,對于基于UDP的服務,發送對應服務都請求包,查看是否有應答;對于基于TCP的服務,嘗試發起三次握手發送TCP SYN數據包,查看是否有應答。

如果遠端服務器進行了響應,則表明對端服務器上運行了對應的服務,接下來則是進一步探知對端服務器使用的操作系統、運行的服務器程序類型、版本等等,隨即針對對應的漏洞程序發起網絡攻擊。

由此可見,為安全著想,在互聯網上應當盡可能少暴露信息,關閉不需要的服務端口。

防御手段:使用防火墻等安全產品,即時發現和阻斷非法的掃描探測行為。

重點關注:運維工程師、安全工程師