廣播:將廣播地址作為目的地址的數據幀;每個網段的最后一個IP地址就是該網段的廣播地址。如(10.1.1.0/24中的10.1.1.255就是該網段的廣播地址)

廣播域:網絡中能接收到同一個廣播所有節點的集合

mac地址廣播

廣播地址:FF-FF-FF-FF-FF-FF

IP地址廣播

1、255.255.255.255

2、廣播IP地址為IP地址網段的廣播地址,如192.168.1.255/24

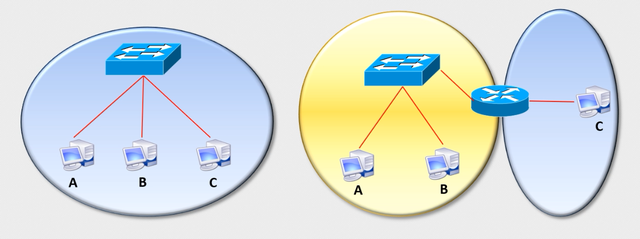

交換機不能隔離廣播,路由隔離廣播

————————————————

ARP協議:地址解析協議,即ARP(Address Resolution Protocol)

作用:將一個已知的IP地址解析成MAC地址

---- ----------- -------- -----

原理:

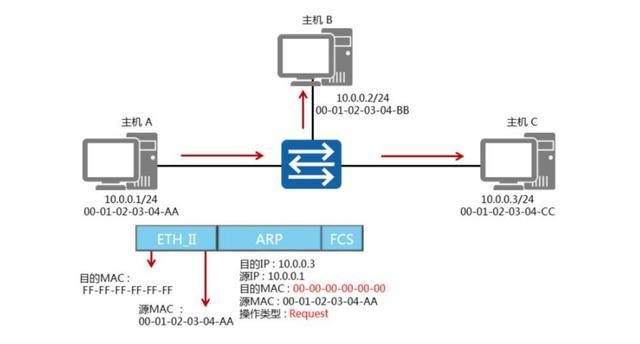

1)ARP廣播請求

主機A要和主機C通信,但是事先他并不知道自己C的MAC 地址是多少,那這時候他怎么辦?只能發一個廣播包了呀,幀結構里面的源MAC地址填的是自己的MAC ,目標地址的MAC不知道那就是FF-FF-FF-FF-FF-FF,ARP 請求報文中包含源IP地址、目的IP地址、源MAC地址、目的MAC地址(目的MAC的值為0;全0代表這個地址待填充),請求報文會在網絡中傳播,該網絡中的所有網關都會接受到ARP請求報文。

2)ARP單播應答

當主機C收到A主機發送的廣播包后知道就是找它,那它得給主機A回應一個ARP應答呀,ARP應答報文中的源協議地址變成了主機C主機的IP地址,目標地址就是主機A的IP地址,目的MAC是主機A的MAC ,源MAC地址就是主機的MAC地址,然后通過單播的方式傳送到主機A。

ARP緩存【以最后收到的應答為準】

當主機A收到ARP應答后做的事情就是把主機C的MAC 地址存放到自己的ARP緩存表中,下次如果還有數據包要發送往C,那它就不會廣播再去發一次而是找到ARP緩存表的記錄,然后把C的MAC地址填上去就發送數據包了。

當主機接收到一個廣播信息,如果IP地址與廣播的IP地址相同,則發回一個應答包,若不相同,則不做反應。但會把源IP地址與源MAC地址寫入arp高速緩存形成映射。

---- ----------- -------- -----

1、arp -a 查看ARP緩存

2、arp -d 清除arp緩存

3、arp -s arp綁定

————————————————

ARP攻擊或欺騙的原理:

通過發送偽造虛假的ARP報文(廣播或單播),來實現攻擊或欺騙

如虛假報文的MAC是偽造的不存在的,實現ARP攻擊,結果為終端通信/斷網

如虛假報文的MAC是攻擊者自身的MAC地址,實現ARP欺騙,結果可以監聽、竊取、篡改、控制流量,但不中斷通信!

---- ----------- -------- -----

ARP攻擊產生原因是因為arp協議的局限:

ARP協議沒有驗證機制;

arp緩存表以以最后收到的應答為準;

ARP攻擊者通過發送虛假偽造的ARP報文對受害者進行ARP緩存投毒;

————————————————

ARP攻擊防御

1、靜態ARP綁定:手工綁定/雙向綁定

windows客戶機上:

arp -s 10.1.1.254 00-20-2c-a0-e1-o9

2、ARP防火墻

自動綁定靜態ARP

主動防御

3、硬件級ARP防御

交換機支持”端口“做動態ARP綁定(配合DHCP服務器)

或做交換機靜態ARP綁定

交換機動態ARP詳細配置后續更新》》