上一篇文章,寫的是深信服務路由器的配置,這篇文章來寫一下深信服防火墻的配置,兩篇文章有一定的聯系,拓撲圖也是同一張,防火墻采用路由模式,特此說明。

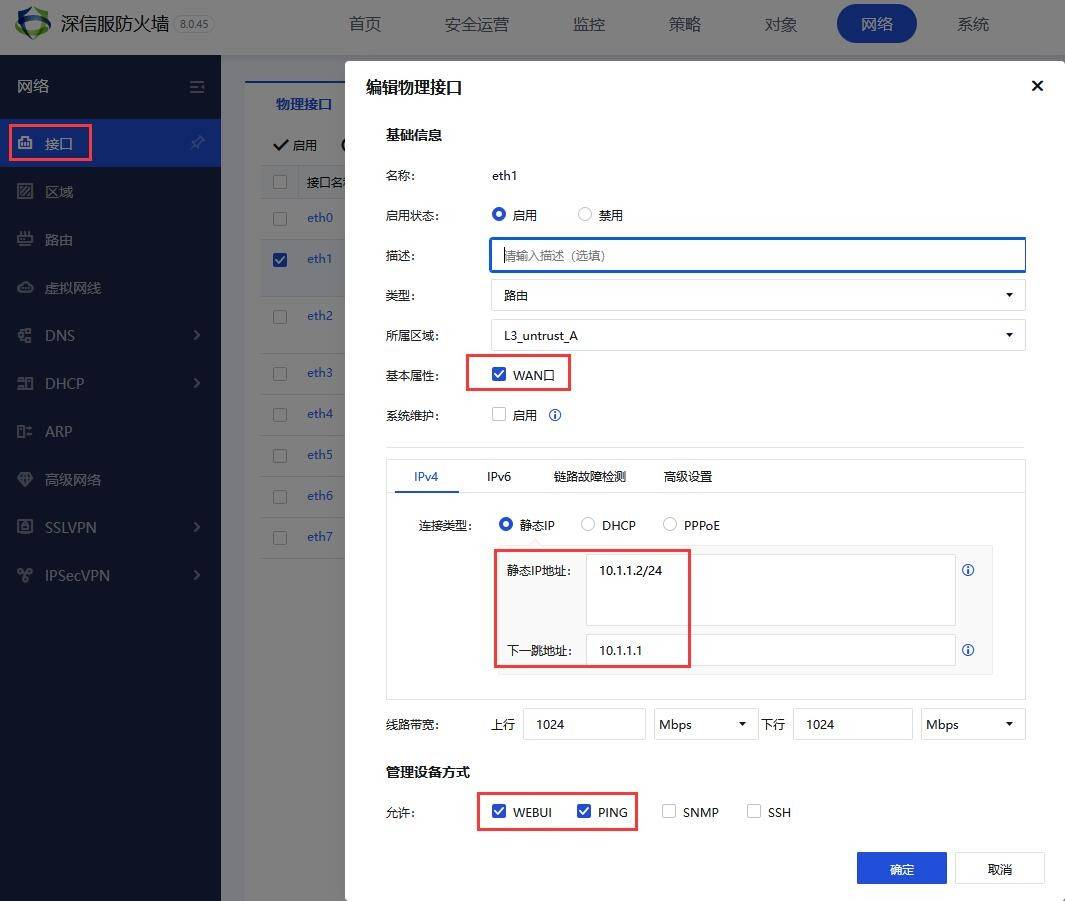

1、運營網接入端口配置

通過管理口(ETH0)的默認IP:10.251.251.251/24登錄設備,在計算機上配置一個相同網段的任意IP地址,然后通過https登錄防火墻;

Eth1配置為WAN口,并且輸入IP地址和下一跳地址,即上層路由器的Lan接口IP;所屬區域為:L3_untrust_A;相對華為防火墻來說,深信服多了L2區域、B區域,比較復雜。

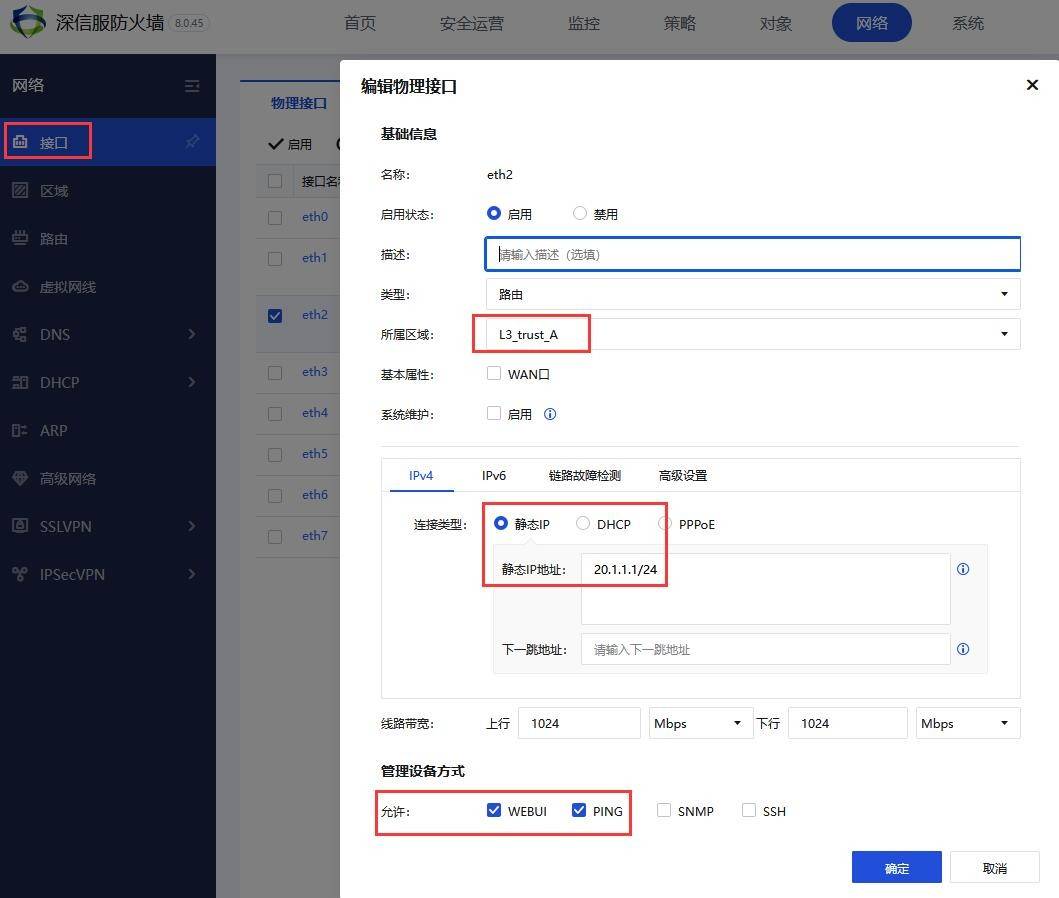

2、配置局域網接入端口

相對應的,局域網接口肯定是L3_trust_A區域了,同樣配置靜態的IP,并且允許WEB管理、允許ping。

3、配置默認路由

哪怕是在第一步的配置中指明了網關,也并不能生成默認路由,仍然需要手動配置,不然無法上網;

目的地址是指互聯網,IP/掩碼當然是0.0.0.0/0,下一跳地址是上一級路由器的Lan接口IP,物理接口就是接路由器的端口。

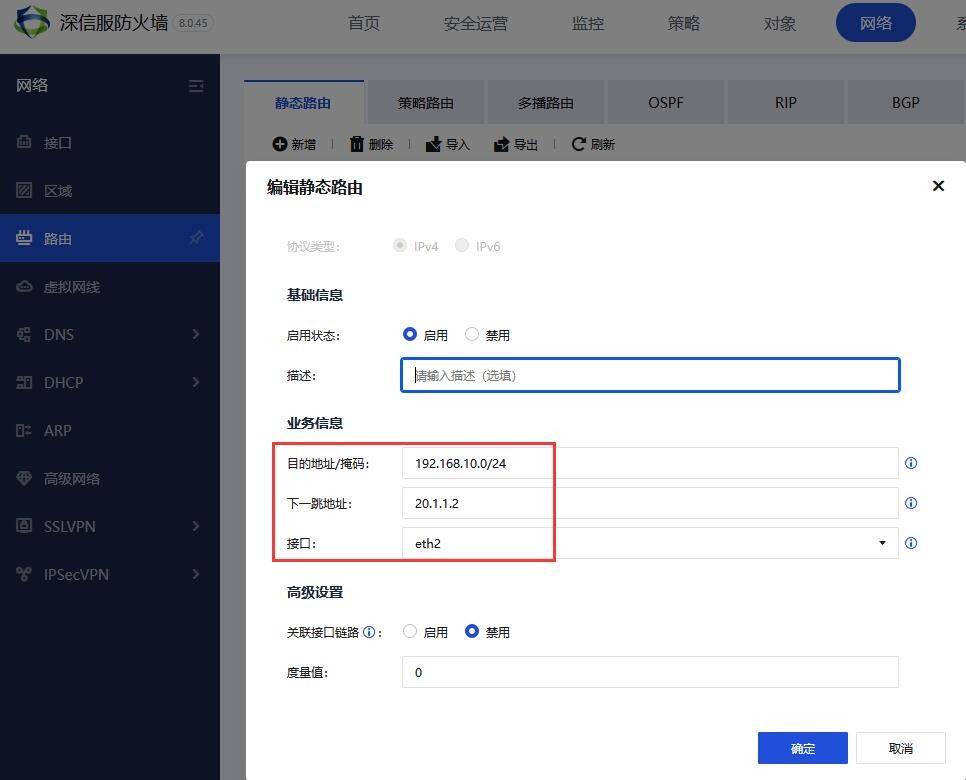

4、配置靜態路由

這是通往局域網的回程路由,由于客戶內部規劃問題,得寫很多條回程路由,無法改變掩碼長度來縮寫為一條路由。

簡單來說,無規律的VLAN,只能是一個VLAN寫一條回程路由;如果是192.168.8.0/24--192.168.11.0/24這幾個VLAN,那么回程路由可以只寫一條,192.168.8.0/22;

如果VLAN很多,但是比較跳躍,只要都是192.168開頭,非要寫成一條的話,那就192.168.0.0/16。

如果VLAN規劃不好,那就一條條寫吧,刪除改變或者刪除的時候,也方便。

5、配置地址轉換,也就是說上網的源NAT

轉換類型:源地址轉換;源區域:當然是局域網的L3_trust_A;目的區域:自然就是L3_untrust_A了,目的地址就是0.0.0.0/0;服務:any;源地址轉換為:出接口地址。

6、配置安全策略

如果是路由器的話,配置完NAT,就能上網了,但是防火墻畢竟更注重安全問題,所以還需要配置相應的安全策略,放行剛才的NAT,然后才能上網;

源區域、源地址、目的區域、目的地址、服務,都跟源NAT一樣的,此處只是多了一個動作選項,選擇“允許”,表示放行上網數據包。

7、配置端口映射

和路由器一樣,端口映射也是防火墻最基礎的配置之一,標準的服務端口,基本上已經內置了,直接選用即可,如果是非標端口需要映射,那么可以先自定義一個服務,源端口為任意端口,目的端口為非標自定義端口;

深信服的防火墻里面,并沒有單獨的“端口映射”模塊,而是直接放在地址轉換模塊里面了,放哪里無所謂,叫什么名稱也無所謂,只要功能上滿足要求就行了。

原始數據包的源區域是L3_untrust_A;源地址:全部;目的地址:是防火墻接口IP;服務:剛才自定義的服務;

轉換后的數據包,目的地址轉換為:需要映射端口的內部服務器的IP地址,端口轉換為:服務器所提供服務的相應端口號;

注意,放通策略默認勾選“后臺放通ACL”,意思是防火墻會自動放行這條NAT,而不必手動創建安全策略;當然了,也可以選擇“手動配置ACL”,那就要在“應用控制策略”里面手動配置相應的安全策略了。

深信服防火墻的基礎配置大概就是這些了,其他功能,后面有機會再另寫文章。