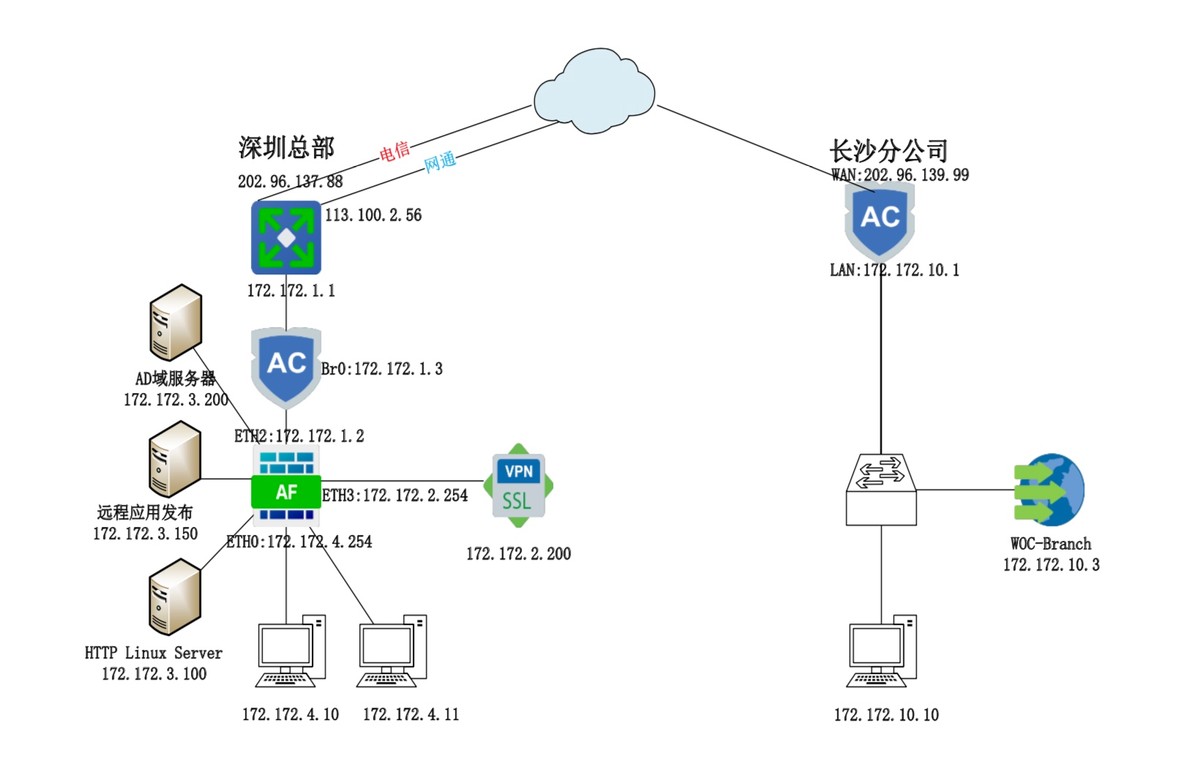

實(shí)驗(yàn)拓?fù)?/h1>

圖 1-1

實(shí)驗(yàn)需求

- 深圳總部在內(nèi)網(wǎng)中旁?huà)?SSL VPN 作為 VPN 設(shè)備,長(zhǎng)沙分公司在內(nèi)網(wǎng)中旁?huà)?WOC 作為 VPN 設(shè)備

- 配置 Sangfor VPN,深圳總部作為服務(wù)端,長(zhǎng)沙分公司作為客戶(hù)端分支,實(shí)現(xiàn)分支機(jī)構(gòu)之間互通

實(shí)驗(yàn)解法

在深圳總部的公網(wǎng)出口設(shè)備上配置端口映射,使 Sangfor VPN 設(shè)備公網(wǎng)可見(jiàn)

分析:由于深圳總部的 VPN 設(shè)備旁?huà)煸趦?nèi)網(wǎng)中,所以需要在公網(wǎng)出口設(shè)備上配置端口映射。Sangfor VPN 可工作在 TCP 模式或 UDP 模式,可根據(jù)實(shí)際需求選擇。這里我們選擇 TCP,所以只需要映射 TCP4009 端口;如需要 UDP 模式,則還需要映射 UDP4009 端口

深圳總部公網(wǎng)具有雙線(xiàn)路接入互聯(lián)網(wǎng),可根據(jù)需求分別配置電信和聯(lián)通的端口映射,這里只映射電信線(xiàn)路的端口

由于 Sangfor VPN 采取 C/S 架構(gòu),這里規(guī)劃深圳總部作為服務(wù)端,長(zhǎng)沙分公司作為客戶(hù)端,所以長(zhǎng)沙分公司不需要映射端口

步驟 1:登錄深圳總部的 AD 設(shè)備,映射 TCP4009 端口到 SSL VPN 設(shè)備,如圖 1-2 所示

圖 1-2

在深圳總部的 SSL VPN 設(shè)備上配置為 Sangfor VPN 的服務(wù)端

步驟 1:登錄 SSL VPN 設(shè)備,進(jìn)入 IPsec VPN 設(shè)置-基本設(shè)置,使用當(dāng)前 IP 地址 + 端口的格式作為 Sangfor VPN 的 WebAgent 地址,如圖 1-3 所示

圖 1-3

步驟 2:在上一步的頁(yè)面中點(diǎn)擊 共享密鑰,設(shè)置 Sangfor VPN 的隧道預(yù)共享密鑰,如圖 1-4 所示

圖 1-4

步驟 3:完成上述配置后,點(diǎn)擊確認(rèn),設(shè)備會(huì)自動(dòng)重啟 VPN 服務(wù)使配置生效

在 SSL VPN 設(shè)備上創(chuàng)建用戶(hù),用于 VPN 客戶(hù)端接入時(shí)的身份驗(yàn)證

步驟 1:在 SSL VPN 設(shè)備上點(diǎn)擊 IPsec VPN 設(shè)置-用戶(hù)管理,點(diǎn)擊 新增用戶(hù),如圖 1-5 所示

圖 1-5

步驟 2:在新增用戶(hù)界面,填寫(xiě)要?jiǎng)?chuàng)建的用戶(hù)名、密碼,用戶(hù)類(lèi)型選擇為 分支,如圖 1-6 所示

圖 1-6

步驟 3:確定后,深圳總部的 Sangfor VPN 服務(wù)端配置完成

在長(zhǎng)沙分公司的 WOC 設(shè)備上配置為 Sangfor VPN 的客戶(hù)端

步驟 1:登錄長(zhǎng)沙分公司的 WOC 設(shè)備,點(diǎn)擊 Sangfor VPN-客戶(hù)端,點(diǎn)擊 新建,創(chuàng)建 VPN 連接,如圖 1-7 所示

圖 1-7

步驟 2:在新建連接的界面中,填寫(xiě)深圳總部的 WebAgent 名稱(chēng),共享密鑰,以及用于身份驗(yàn)證的用戶(hù)名和密碼,由于之前總部映射的 4009 端口是 TCP,所以選擇傳輸類(lèi)型為 TCP,如圖 1-8 所示

圖 1-8

步驟 3:點(diǎn)擊 保存并生效,設(shè)備自動(dòng)重啟 VPN 服務(wù)

在深圳總部或長(zhǎng)沙分公司的 VPN 設(shè)備上查看 VPN 狀態(tài),發(fā)現(xiàn) VPN 連接已建立,如圖 1-9 所示

圖 1-9

在 VPN 設(shè)備上配置本地子網(wǎng)

分析:Sangfor VPN 與 標(biāo)準(zhǔn) IPsec VPN 不同,沒(méi)有感興趣流的概念,所以需要 VPN 設(shè)備上具有到達(dá)對(duì)端私網(wǎng)的路由。Sangfor VPN 采取宣告本地子網(wǎng)的方式來(lái)傳遞本地路由至對(duì)端私網(wǎng)

VPN 設(shè)備的直連網(wǎng)段會(huì)自動(dòng)宣告,這里只需要手動(dòng)配置宣告與 VPN 設(shè)備非直連的網(wǎng)段即可

根據(jù)網(wǎng)絡(luò)結(jié)構(gòu),深圳總部的 172.172.3.0/24 網(wǎng)段與 172.172.4.0/24 網(wǎng)段與 SSL VPN 設(shè)備都非直連,如果需要開(kāi)通該網(wǎng)段的遠(yuǎn)程訪(fǎng)問(wèn)權(quán)限,即需要宣告這兩個(gè)網(wǎng)段

另外,由于長(zhǎng)沙分公司內(nèi)部只有一個(gè)網(wǎng)段,所以無(wú)需手動(dòng)配置宣告

步驟 1:在深圳總部的 SSL VPN 設(shè)備上,點(diǎn)擊 系統(tǒng)配置-網(wǎng)絡(luò)配置,點(diǎn)擊 本地子網(wǎng) 標(biāo)簽,點(diǎn)擊 新增,添加 172.172.3.0/24 網(wǎng)段與 172.172.4.0/24 網(wǎng)段,如圖 1-10 所示

圖 1-10

在終端的網(wǎng)關(guān)設(shè)備上配置私網(wǎng)路由

分析:因?yàn)楸经h(huán)境中,VPN 設(shè)備旁?huà)煸诰W(wǎng)絡(luò)中,需要在網(wǎng)關(guān)設(shè)備上配置到達(dá)對(duì)端私網(wǎng)的路由,下一跳指向 VPN 設(shè)備,使私網(wǎng)報(bào)文可以正確發(fā)往 VPN 設(shè)備進(jìn)行公網(wǎng)封裝

步驟 1:在深圳總公司登錄 AF 設(shè)備,配置到達(dá)長(zhǎng)沙私網(wǎng)網(wǎng)段的靜態(tài)路由,下一跳指向 VPN 設(shè)備,如圖 1-11 所示

圖 1-11

步驟 2:在長(zhǎng)沙分公司登錄 AC 設(shè)備,配置到達(dá)深圳私網(wǎng)網(wǎng)段的靜態(tài)路由,下一跳指向 VPN 設(shè)備,如圖 1-12 所示

圖 1-12

效果測(cè)試

在深圳總部的 PC 上測(cè)試,可以 Ping 通 長(zhǎng)沙分公司的內(nèi)網(wǎng) PC,如圖 1-13 所示

圖 1-13