最近在某地方舉行攻防演練的時候進入后臺管理拿到了一個 webshell,但是 tasklist /svc 查看進程 360、電腦管家赫然在列,我的小伙伴本來準(zhǔn)備使用注入 dll 來達(dá)到上線 cs 多人運動的效果,但是奈何中間出了點差錯始終上不了線,機緣巧合之下發(fā)現(xiàn)被控主機有一個 SunloginClient.exe 進程,于是便有了下文。

0x01 初探

進入后臺的過程就不說了,這里上傳了一個 asp 大馬進入到對方主機,whoami 一看一個 user 權(quán)限

然后一發(fā) tasklist /svc 放到進程一查,好家伙 360+電腦管家的組合拳

這里卡了很久,因為目標(biāo)機器為 windows2008 r2,跟win10系統(tǒng)有點差別,所以我的小伙伴注入dll的時候老是出一些問題,導(dǎo)致直接免殺上線一直沒有成功。

中間這個資產(chǎn)就放了一段時間,到后面我們實在找不出其他可以打的靶標(biāo)之后,我又突發(fā)奇想地回來看一下進程,翻一下目錄,這次有了新發(fā)現(xiàn)。

首先發(fā)現(xiàn)了 SunloginClient.exe 這個進程,這個進程我判斷出來應(yīng)該是向日葵的進程。

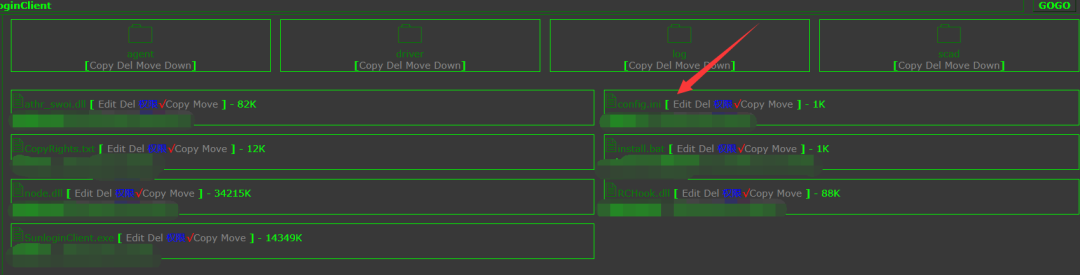

因為之前是直接上了一個哥斯拉馬,而這個哥斯拉馬在訪問 D 盤目錄下的文件時是有亂碼且沒有權(quán)限進去的,所以當(dāng)時就沒有管這幾個文件夾,以為是 user 權(quán)限進不去這幾個文件夾,這次上了一個單獨的 asp 大馬之后發(fā)現(xiàn)了一個向日葵文件夾,進去一個 config.ini 赫然在列,這就很舒服了。

360 和電腦管家也是安裝在 d 盤,要不是這兩個殺軟上線打進內(nèi)網(wǎng)的時間可能會更快

0x02 進展

向日葵的配置文件最重要的地方有三處,分別為:encry_pwd、fastcode、fastcodehistory

encry_pwd 為本機驗證碼,為密文,不可解密

fastcode 為本機識別碼,為明文

fastcodehistory 為本機識別碼歷史,為密文,用 base64 解密即可,如果你的向日葵從來沒有連接過別的主機,fastcodehistory 就為空

為什么說這幾個東西是向日葵文件里最重要的呢,首先要了解向日葵的驗證機制,當(dāng)只輸入伙伴識別碼而不輸入驗證碼時,是需要對方主機同意后才能遠(yuǎn)程控制電腦的

而當(dāng)識別碼和驗證碼都輸入正確的情況下就不需要驗證就可直接進入對方桌面并進行操作,這里可以理解為輸入驗證碼正確就去掉了一個 UAC 過程

0x03 復(fù)現(xiàn)

知道原理過后,我也沒有貿(mào)然就去直接行動,誰也不會保證在過程中會出一些其他的什么錯誤,所以我為了保險這里在本地的兩臺虛擬機先進行實驗

攻擊機:192.168.10.3

被攻擊機:192.168.10.4

為了盡可能地還原主機環(huán)境,我特意為被攻擊機裝上了 360,打開向日葵如下圖所示

攻擊機打開向日葵如下圖所示

首先我試著把我攻擊機的驗證碼所對應(yīng)的密文修改到被攻擊機的 config.ini 文件中

首先看一下被攻擊機原本的驗證碼

這里我把攻擊機的驗證碼直接改到被攻擊機的 config.ini 上,這里我已經(jīng)改了但是發(fā)現(xiàn)本機驗證碼沒有反應(yīng)

因為是本地環(huán)境我試著重啟一下發(fā)現(xiàn)本機驗證碼才會跟攻擊機的驗證碼相同

這里有一個重點,如果要更改被攻擊機的驗證碼就必須要被攻擊機端的向日葵重啟才行,但是這個地方有兩個問題,一是我拿到的 webshell 只是 user 權(quán)限,二是我查看了向日葵的進程為 system 權(quán)限,如果在命令行直接 taskkill 它的 pid 應(yīng)該是不能結(jié)束的

這里被攻擊機上更換驗證碼后需要重啟權(quán)限不夠,但是驗證碼重啟之后確實是跟攻擊機上一樣,那么我想了一下能不能把被攻擊機上的驗證碼放到攻擊機上來呢?

這里其實跟流量代理部分的思想差不多,正向代理用不了的情況下使用反向代理

先更新一下被攻擊機的驗證碼,復(fù)制 encry_pwd=wdtEBc/PIxU=

復(fù)制到攻擊機的 encry_pwd 的位置,如圖所示

重啟后發(fā)現(xiàn)本機驗證碼已經(jīng)變?yōu)榱吮还魴C的驗證碼,這時候就可以用被攻擊機的識別碼和驗證碼去直接連接主機的遠(yuǎn)程桌面了,上去之后直接簡單粗暴關(guān)掉360

0x04 實戰(zhàn)

這里我先把靶機的 config.ini 下載回本地

然后修改我的 encry_pwd 為靶機的 encry_pwd,用 fastcode 連接

直接點擊遠(yuǎn)程協(xié)助,終于見到了廬山真面目

進入之后發(fā)現(xiàn)他好像正在看任務(wù)管理器,本來常規(guī)應(yīng)該是先 quser 查看在線情況的,這里 quser 執(zhí)行權(quán)限不夠,也不知道我到底擠他沒有,因為之前上了兩個馬好像被殺了。不過一番麻溜操作關(guān) 360、管家直接 powershell上線,不過當(dāng)時拿到 shell 之后也確實命令回顯特別慢,在 2008 上裝這么多東西能不慢嗎,也不知道這位老哥咋想的。

0x05 后記

向日葵的每一次登錄都會有記錄,所以使用向日葵登錄的時候也會有痕跡,也和進內(nèi)網(wǎng)一樣需要做痕跡清除,向日葵可能需要清除痕跡的地方可能有以下幾處:

@echo off

taskkill /f /im SunloginClient.exe

del /s /q C:WindowsPrefetchSUNLOGINCLIENT*.pf

del /s /q

%userprofile%AppDataRoamingMicrosoftWindowsRecentSunloginClient*.lnk

rmdir /s /q C:ProgramDataOraySunloginClient

rmdir /s /q %userprofile%AppDataRoamingOraySunloginClient

reg delete "HKCUSoftwareOraySunLoginSunloginClient" /f

reg delete

"HKLMSOFTWAREWOW6432NodeMicrosoftWindowsCurrentVersionRun" /v

SunloginClient /f

del /s /q SunloginClient.exe

向日葵的權(quán)限確實很高,在內(nèi)網(wǎng)中如果能拿到向日葵的配置文件就相當(dāng)于已經(jīng)拿下了這臺主機,因為 system 權(quán)限連 360 都限制不了。

向日葵有兩種安裝模式,默認(rèn)的安裝模式是會彈 UAC,而免安裝綠色版運行則不需要,在進入內(nèi)網(wǎng)之后也可以用免安裝向日葵這種騷姿勢實現(xiàn)內(nèi)網(wǎng)穿透,只是這里會需要修改注冊表,需要一定的權(quán)限,這里就不拓展了,只是給師傅們提供一種思路,溜了溜了。