1、我們通過(guò)msf得到shell之后,這個(gè)時(shí)候就可以進(jìn)行下一步的滲透,這就是傳說(shuō)中的后滲透

那么msf中的post模塊就是一個(gè)后滲透模塊,里面包含各種后滲透中有可能用到的功能,最多的就是信息收集,因?yàn)槟阈畔⑹占曛螅谑褂盟@一兩個(gè)post模塊的網(wǎng)絡(luò)的穿透。完了之后,就可以使用msf其它的一些掃描模塊和漏洞利用模塊。

2、假設(shè)我們這里已經(jīng)獲取了一個(gè)shell,下圖是一個(gè)shell的終端,在這里操作都屬于后滲透的一個(gè)操作,我們獲取當(dāng)前的shell是比較低的。

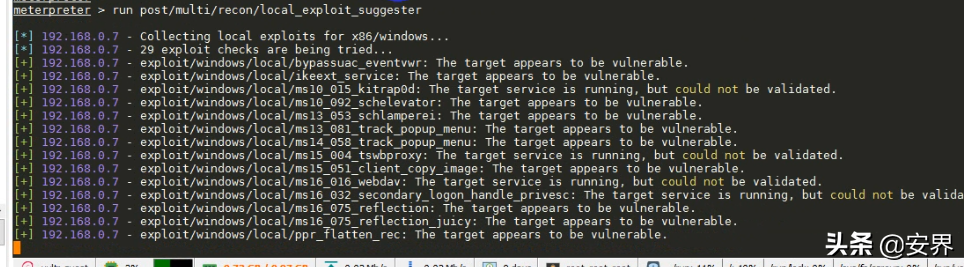

我們就可以用到run post/multi/recon/local_exploist_suggester,這個(gè)模塊是建議模塊,主要用來(lái)看一下可以使用哪些提權(quán)的exp來(lái)進(jìn)行一個(gè)提權(quán),我們可以用info查看一下它這個(gè)模塊可的信息,支持的平臺(tái)有點(diǎn)多,windows、linux、php等等。當(dāng)然,它這個(gè)模塊有Windows,也有Linux這些的,所以我們就用這個(gè)模塊來(lái)進(jìn)行一方面的信息收集就行了。

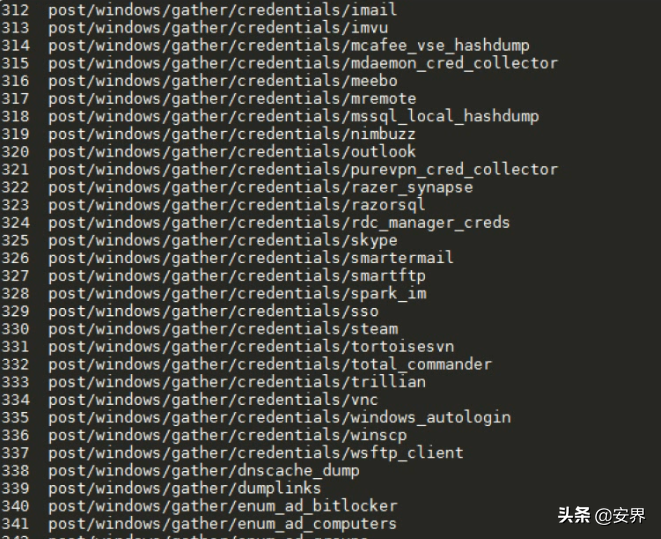

當(dāng)然,在這里,我這里整理了一些我常用的信息收集模塊,都是我們?cè)诤鬂B透中常用的模塊,這些模塊,在這里就不多講,,隨便講幾個(gè),圖片中的post/windos/gather/hashdump模塊是用來(lái)獲取hash值的,最后的post/windows/gather/enum_Applications是來(lái)探測(cè)目標(biāo)安裝了哪些軟件,其它的模塊你們可以用info來(lái)查看相對(duì)應(yīng)模塊的詳細(xì)信息

接著我們要用這個(gè)模塊的話,它需要一點(diǎn)時(shí)間,它需要收集exp中的一些補(bǔ)丁,先獲取補(bǔ)丁信息,然后對(duì)比補(bǔ)丁信息來(lái)得到一個(gè)可以提權(quán)成功的exp。

還有一方面就是,得到這個(gè)shell之后,就要進(jìn)行一方面的密碼收集,我們輸入hashdump,就可以獲取到一方面的密碼,因?yàn)橛袝r(shí)候需要收集這個(gè)密碼,在shell掉了之后,我們可以用這個(gè)密碼來(lái)進(jìn)行登錄。

最后喜歡我文章的朋友請(qǐng)加圈子關(guān)注我們,私信關(guān)鍵詞:學(xué)習(xí)。(送免費(fèi)資料和優(yōu)惠券)

就會(huì)自動(dòng)分享給你微信號(hào)。歡迎大家加入我們的安全大家庭。提高大家的安全意識(shí),提升大家的網(wǎng)絡(luò)安全技能一直是我們的初衷和愿景,讓我們共同成為守護(hù)信息世界的"SaFeMAN"。

還有可以關(guān)注我們微信公眾號(hào),在公眾號(hào)上輸入安界網(wǎng),就可以關(guān)注到我們,領(lǐng)取資料和優(yōu)惠券