勒索病毒發展至今,360互聯網安全中心已累計接收到數萬勒索病毒感染求助。勒索病毒的蔓延,給企業和個人都帶來了嚴重的安全威脅。360安全大腦針對勒索病毒進行了全方位的監控與防御。本月新出現了Panther、FileCoder.bj、pojie、WhoLocker、FonixCrypter、SilentDeath等勒索病毒家族。

360解密大師在2020年7月新增對Panther(后綴為panther)、FlowEncrypt(后綴為FlowEncryption)、Cobra(后綴為C0br4)、Loki(后綴為loki)以及OutCrypt(后綴為_out)的解密支持。

感染數據分析

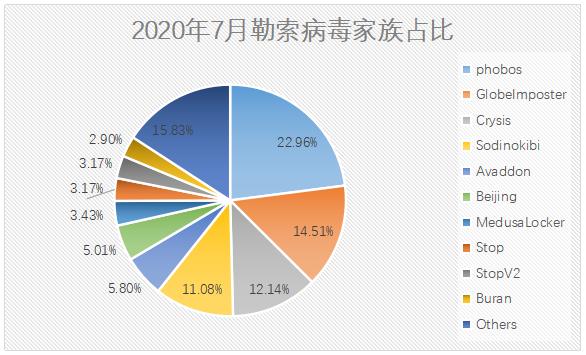

分析本月勒索病毒家族分布:phobos家族占比22.96%居首位;其次是占比14.51%的GlobeImposter;Crysis家族以占比12.14%位居第三。FileCoder.bj勒索病毒在本月初開始傳播,在7月的勒索病毒家族占比中已進入了TOP 10榜單。

圖1.2020年7月勒索病毒家族占比

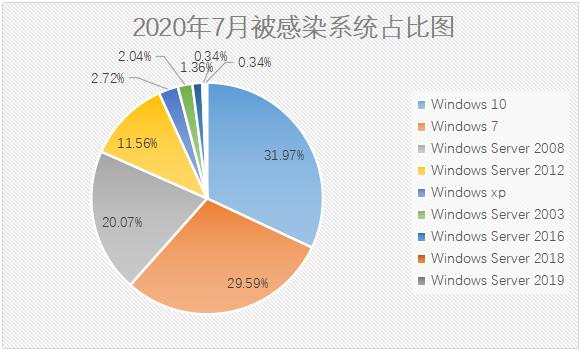

而從被感染系統占比看:本月位居前三的系統是windows 10、Windows 7和Windows Server 2008。為了進一步增加調查的覆蓋范圍,此次的的統計數據在原有的反勒索服務數據基礎上并入了反饋群中獲取到的相關數據。

圖2. 2020年7月被感染系統占比圖

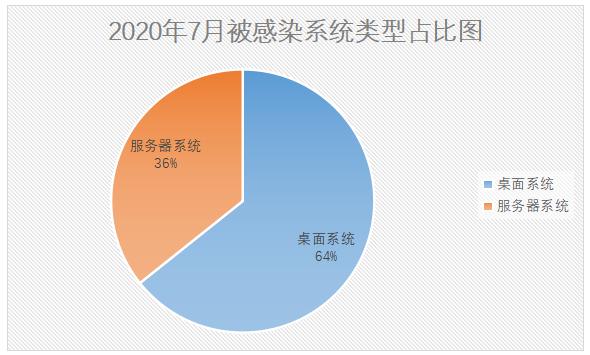

2020年7月被感染系統中桌面系統和服務器系統占比顯示:受攻擊的主要系統仍是個人桌面系統。合并兩部分數據后,桌面系統占比有一定下降。

圖3. 2020年7月被感染系統類型占比圖

勒索病毒疫情分析

Panther勒索病毒家族

“老豹”是一個從今年2月底開始活躍的一個黑客組織,該組織在五月份開始以供應鏈攻擊方式,下發潛伏在中文編程語言編譯環境的感染型病毒Peviru,導致用戶編譯的所有程序都被感染以及下發大灰狼遠控程序,以達到對該機器的絕對掌控權。在本月監控到該團伙通過被感染文件開始下發“Panther”勒索病。

圖4. Panther傳播流程

在360安全大腦監控到該勒索病后便第一時間成功破解,中招用戶可使用360解密大師對中招文件進行解密。

圖5. Panther解密

FileCoder.bj勒索病毒家族

本月360安全大腦監控到多款國產勒索病毒敲詐者在進行活動。其中,名為“FileCoder.bj”勒索病毒家族是幾個國產家族中活躍度最高的一個。和大部分勒索病毒一樣,該病毒也是采用暴力破解受害者遠程桌面登錄口令后手動投毒。中招用戶文件被加密后,被添加新后綴:FileCoder.bj 。

圖6. 被FileCoder.bj加密的文件截圖

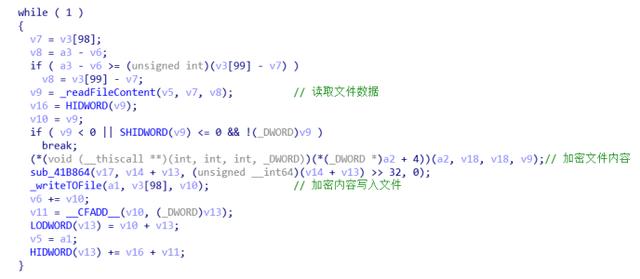

經過分析,發現該勒索病毒采用了比較常見的RSA+AES算法組合對文件進行加密。

病毒運行后,會在本地創建文件寫入被RSA公鑰加密后的文件加密密鑰。加密文件時,采用CFB加密模式,IV被RSA加密后追加于文件尾部。

圖7. FileCoder.bj勒索病毒加密文件反匯編代碼圖

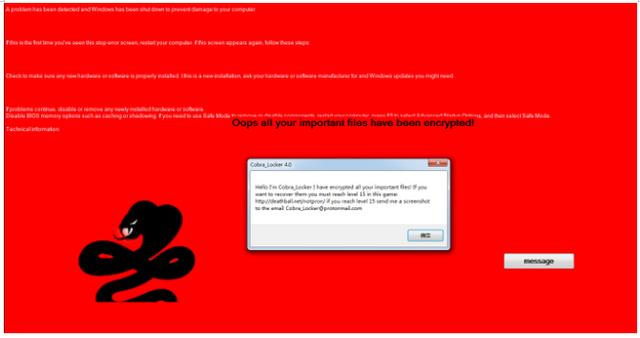

Cobra勒索病毒家族

本月360安全大腦監控到一款特別比較奇葩的勒索病毒,該勒索病毒目前已監控到四個版本。

l 版本一:只加密文件不留任何勒索提示信息。

l 版本二:加密文件并彈窗提示解密需要聯系指定郵箱

l 版本三:明確表明不收取任何贖金,只是想看看安全專家能否成功解密

l 版本四:讓受害者去指定網站玩游戲達到指定等級后截圖發給指定郵箱即可解密文件。

圖8. Cobra勒索提示信息圖

諷刺的是,這款曾號稱“想看看安全專家解密能力”的勒索病毒,不僅在加密算法上有漏洞,加密流程也存在漏洞。由于該勒索病毒程序在加密文件時存在的編碼問題會導致數據出現問題,所以部分格式文件解密時可能會出現解密失敗問題。目前360解密大師已能對該勒索病毒的多個版本進行解密。

圖9. Cobra解密圖

黑客信息披露

以下是本月搜集到的黑客郵箱信息:

enc6@dr.com

Ecovector3@aol.com

rescuer@protonmail.com

qa458@ya.ru

9kusd@tutanota.com

natali_bond90@inbox.ru

ubtc@cock.li

resque@plague.desi

recoverydata@qbmail.biz

TorS@Tuta.Io

vapeefiles@aol.com

needrecovery@airmail.cc

enc6@usa.com

helpbackup@email.tg

distwork@protonmail.com

777@8chan.co

yourbackup@email.tg

filerestore07@gmail.com

byd@india.com

decoding@qbmail.biz

newhelper@protonmail.ch

Help244@Ya.RU

backdata@qbmail.biz

service@goodluckday.xyz

traher@dr.com

unlock_rabbit@pm.me

kkmalazu@protonmail.com

jalicry@pm.me

J0ra@protonmail.com

rans0msupport@gmail.com

repter@tuta.ip

Thunder@fonix.email

decryptdocs@firemail.cc

repter@tuta.io

opengpg@foxmail.com

homersimpson777@mail.fr

mich78@usa.com

88828@PROTONMAIL.CH

juniorwanme@tutanota.co

deerho@email.tg

saviours@airmail.cc

yakomoko@protonmail.com

gygabot@cock.li

michael78@india.com

ftsbk24h@protonmail.com

decrypt@file.mn

trfgklmbvzx@aol.com

pilotpilot088@gmail.com

supp0rt@cock.li

black.mirror@qq.com

colderman@mailfence.com

paco@airmail.cc

Russ@protonmail.com

decrypt@hellokittyy.top

help@wizrac.com

supp0rt.h@rambler.ru

suupport@protonmail.com

qa458@yandex.ru

normanzak@airmail.cc

vault.decrypt@gmail.com

Jchan@india.com

maedeh81@firemail.cc

covexmail@protonmail.com

rescuer@cock.li

helpmanageer@mail.ch

normanzak@protonmail.com

decrypt@files.mn

infomacaoh@gmail.com

maedeh81@yakuzacrypt.com

ghostmax@cock.li

zewen93341@126.com

supportdoc@protonmail.ch

d_dukens@aol.com

AlanRed@criptext.com

alaahamid@protonmail.com

data@recovery.sx

AlanRed@tutanota.com

teamfiles@protonmail.com

Crypt@qbmail.biz

mawienkiu@yandex.com

nopain555@protonmail.com

bigbosscry@pm.me

Evagreps83@yahoo.com

databack3@protonmail.com

de.crypt@aol.com

sleepme134@gmail.com

CORDAZIUS@PROTONMAIL.COM

rocosmon@cock.li

torsed@protonmail.ch

xsupportx@countermail.com

47266@AIRMAIL.CC

jeiphoos@sigaint.org

robinhood@countermail.com

Help-Mails@Ya.Ru

Decoding@zimbabwe.su

AlanRed88@protionmail.com

Jackie7@asia.com

elmersglue@india.com

helpmedecoding@airmail.cc

XMMH@tutanota.com

jack-daniels22@bk.ru

s1an1er111@protonmail.com

greed_001@aol.com

creampie@ctemplar.com

Evagreps83@protonmail.com

pride_001@aol.com

wang_team1111@aol.com

RobertEvan78@criptext.com

helpmakop@cock.li

decrptsupp@keemail.me

RobertEvan78@tutanota.com

pride_002@aol.com

teamvi@protonmail.com

CyberLucifer@tutanota.com

dfgkbtprz@aol.com

felix@countermail.com

coronavirus19@tutanota.com

3610356673@qq.com

faq.mail@tutanota.com

vegaconsult@protonmail.com

crypto@keemail.me

magician@ctemplar.com

CyberLucifer@mailfence.com

srat@tutanota.com

mack_traher@india.com

52pojie_mail@protonmail.com

mrdoc8869@xmpp.jp

Hublle@protonmail.com

Olivier92747@protonmail.com

nopain666@cock.li

getdataback@qbmail.biz

decrypterfile@mailfence.com

horsia@airmail.cc

xersami@protonmail.com

friedashumes@protonmail.com

cockroach@cock.lu

geniusid@protonmail.ch

langdiru1887@protonmail.com

imugf@outlook.com

d_dukens@bitmessage.ch

RobertEvan78@protonmail.com

Help244@Yandex.ru

decryptdocs@msgsafe.io

achtung_admin@protonmail.com

squadhack@email.tg

SimpleSup@tutanota.com

markngibson10@protonmail.com

backdata@qmail.biz

decryption@zimbabwe.su

jim.velazquez@protonmail.com

prndssdnrp@mail.fr

decr1pt@protonmail.com

flapalinta1950@protonmail.com

crimecrypt@aol.com

covid-123@tutanota.com

maksimbockovskij315@gmail.com

hosdecoder@aol.com

helpforyou@firemail.cc

john_brown1954@protonmail.com

holylolly@airmail.cc

9000usd@protonmail.com

HassanaliDellah@protonmail.com

infocrypt@mail.com

ssimpotashka@gmail.com

bobbybarnett2020@protonmail.com

Evagreps83@aol.com

fbifine@protonmail.com

thomas_davies2020@protonmail.com

krymaster@mail.com

ftsbk@criptext.com

SilentDeathDecryptor@protonmail.com

表格1. 黑客郵箱

系統安全防護數據分析

通過將2020年7月與6月的數據進行對比發現,本月各個系統占比變化均不大,位居前三的系統仍是Windows 7、Windows 10和Windows 8。

圖10. 2020年7月被弱口令攻擊系統占比圖

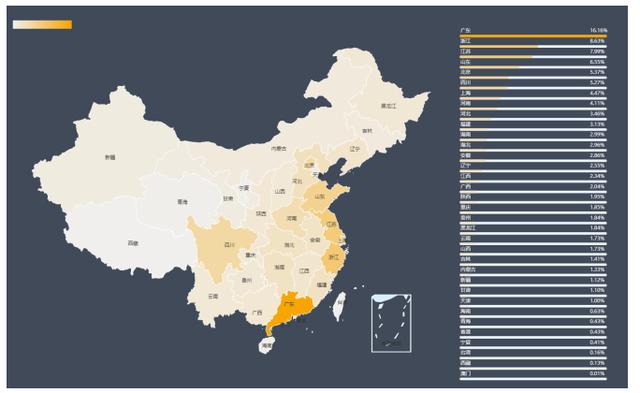

以下是對2020年7月被攻擊系統所屬IP采樣制作的地域分布圖,與之前幾個月采集到的數據進行對比,地區排名和占比變化都不大。數字經濟發達地區仍是攻擊的主要對象。

圖11. 2020年7月弱口令攻擊區域圖

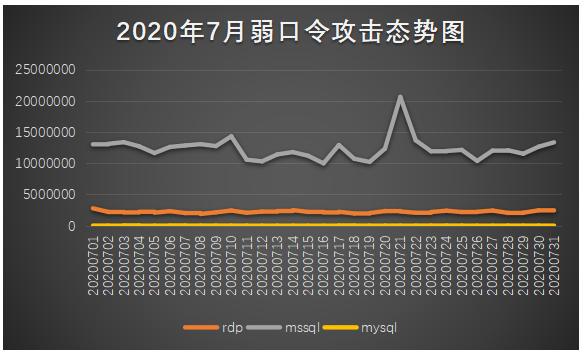

通過觀察2020年7月弱口令攻擊態勢發現,RDP弱口令和MySQL弱口令攻擊 在本月的攻擊態勢整體無較大波動。MSSQL在本月有一次上漲。

圖12. 2020年7月弱口令攻擊態勢圖

參照2020年7月弱口令攻擊態勢圖,發現與本月MSSQL投毒攔截態勢圖有一定出入。這一情況可能是由于MSSQL的峰值攻擊可能存在測試性攻擊,并非實戰攻擊,也有可能攻擊者拿下服務器后并未立刻進行投毒操作,而是留作“庫存”。

圖13. MSSQL投毒攔截態勢圖

勒索病毒關鍵詞

該數據來自lesuobingdu.360.cn的搜索統計。(不包括WannCry、AllCry、TeslaCrypt、Satan、Kraken、Jsworm、X3m、WannaRen以及GandCrab幾個家族)

l Devos:屬于phobos勒索病毒家族,由于被加密文件后綴會被修改為devos而成為關鍵詞。該勒索病毒主要通過暴力破解遠程桌面密碼,拿到密碼后手動投毒傳播。

l Eking:同devos

l c4h: 屬于GlobeImposter勒索病毒家族。由于被加密文件后綴會被修改為c4h而成為關鍵詞。該勒索病毒主要通過暴力破解遠程桌面密碼,拿到密碼后手動投毒傳播。

l beijing:屬于FileCoder.bj勒索病毒家族。由于被加密文件后綴會被修改為FileCoder.bj而成為關鍵詞。該勒索病毒主要通過暴力破解遠程桌面密碼,拿到密碼后手動投毒傳播。

l Pgp: 屬于Crysis勒索病毒家族。由于被加密文件后綴會被修改為pgp而成為關鍵詞。該勒索病毒主要通過暴力破解遠程桌面密碼,拿到密碼后手動投毒傳播。

l Roger:同pgp。

l globeimposter-alpha865qqz:同c4h。

l dewar:同devos。

l c1h:同c4h。

l readinstructions: 屬于MedusaLocker勒索病毒家族。由于被加密文件后綴會被修改為readinstructions而成為關鍵詞。該勒索病毒主要通過暴力破解遠程桌面密碼,拿到密碼后手動投毒傳播。

圖14. 2020年7月關鍵詞搜索TOP10

解密大師

從解密大師本月解密數據看,本月解密量最大的是Panther,其次是Crysis。使用解密大師解密文件的用戶數量最高的仍是Stop家族的中招設備,其次則是Crysis家族的中招設備。

圖15. 2020年7月解密大師解密情況

總結

針對服務器的勒索病毒攻擊依然是當下勒索病毒的一個主要方向,企業需要加強自身的信息安全管理能力——尤其是弱口令、漏洞、文件共享和遠程桌面的管理,以應對勒索病毒的威脅,在此我們給各位管理員一些建議:

發現中勒索病毒后的正確處理流程:

1.發現中毒機器應立即關閉其網絡和該計算機。關閉網絡能阻止勒索病毒在內網橫向傳播,關閉計算機能及時阻止勒索病毒繼續加密文件。

2.聯系安全廠商,對內部網絡進行排查處理。

3.公司內部所有機器口令均應更換,你無法確定黑客掌握了內部多少機器的口令。

后續安全防護建議:

1. 多臺機器,不要使用相同的賬號和口令

2. 登錄口令要有足夠的長度和復雜性,并定期更換登錄口令

3. 重要資料的共享文件夾應設置訪問權限控制,并進行定期備份

4. 定期檢測系統和軟件中的安全漏洞,及時打上補丁。

5. 定期到服務器檢查是否存在異常。查看范圍包括:

(1) 是否有新增賬戶

(2) Guest是否被啟用

(3) Windows系統日志是否存在異常

(4) 殺毒軟件是否存在異常攔截情況

6. 安裝安全防護軟件,并確保其正常運行。

7. 從正規渠道下載安裝軟件。

8. 對不熟悉的軟件,如果已經被殺毒軟件攔截查殺,不要添加信任繼續運行。

此外,無論是企業受害者還是個人受害者,都不建議支付贖金。支付贖金不僅變相鼓勵了勒索攻擊行為,而且解密的過程還可能會帶來新的安全風險。

常見的勒索病毒,很多只加密文件頭部數據,對于某些類型的文件(如數據庫文件),可以嘗試通過數據修復手段來挽回部分損失。如果不得不支付贖金的話,可以嘗試和黑客協商來降低贖金價格,同時在協商過程中要避免暴露自己真實身份信息和緊急程度,以免黑客漫天要價。由于第三方均是通過聯系黑客購買密鑰解密文件,所以盡量避免咨詢太多第三方(咨詢太多第三方相當于咨詢多次黑客,會導致黑客漲價。)