聲明

由于傳播、利用此文所提供的信息而造成的任何直接或者間接的后果及損失,均由使用者本人負責,雷神眾測以及文章作者不為此承擔任何責任。

雷神眾測擁有對此文章的修改和解釋權。如欲轉載或傳播此文章,必須保證此文章的完整性,包括版權聲明等全部內容。未經雷神眾測允許,不得任意修改或者增減此文章內容,不得以任何方式將其用于商業目的。

No.1

簡介

越權漏洞是指應用在檢查授權時存在紕漏,使得攻擊者在獲得或者未獲得低權限用戶帳戶后,可以利用一些方式繞過權限檢查,訪問或者操作到原本無權訪問的高權限功能。常見的越權漏洞有平行越權漏洞、垂直越權漏洞、權限框架缺陷等。

No.2

平行越權

?攻擊者可以訪問與他擁有相同權限用戶的資源基于用戶身份id(用戶身份唯一標識)

案例1

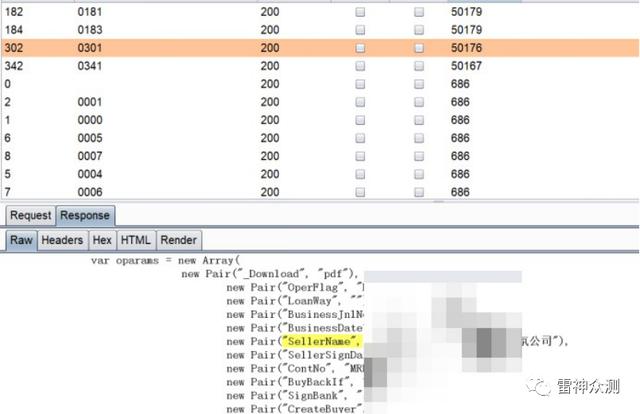

首先點擊審批中,抓取數據包

我們選擇爆破crntDealPesn字段的后三位,

如圖所示,可以任意查看所有存在的審批中的記錄

案例2(cookie越權)

點擊"修改我的資料",漏洞地址為

http://xxx.xxx.com/user.asp?action=modifuser

這里就使用Cookie Editor演示,修改成UserName=ASDZXC,可以看到ASDZXC的個人資料。

修改前

修改后

?存在Cookie越權,成功查看ASDZXC賬戶的信息。基于對象id(訂單號/流水號等)

案例

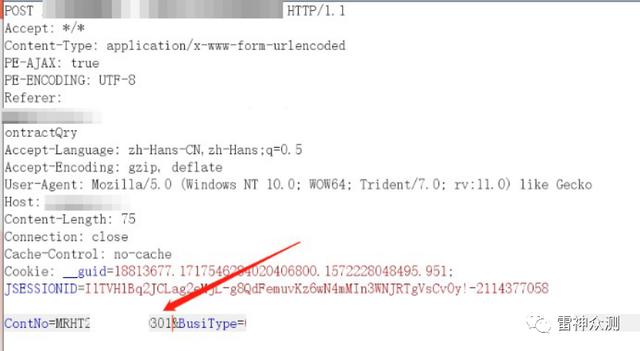

首先在電子簽訂頁點擊查看功能,抓取數據包

設置爆破后四位的合同號

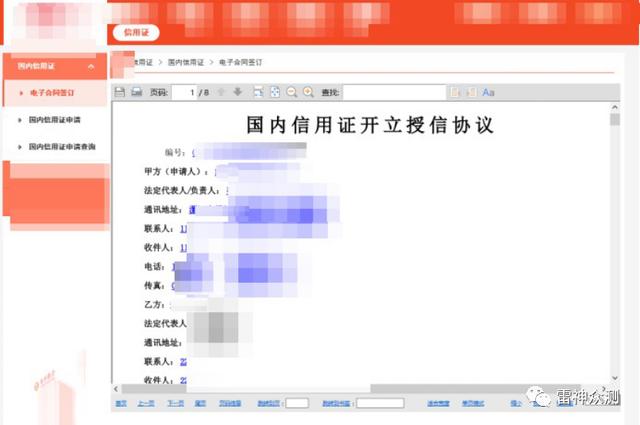

如下圖所示,數據較大的返回包均是存在數據的合同號,可任意查看他人的合同數據

我們任意選擇一個存在的合同號,在數據包中進行替換

放過數據包,查看web頁面已經變成了他人的合同信息

No.3

垂直越權

?低權限用戶可以做超過本身權限的操作,例如普通用戶可以操作管理員才可以使用的功能未認證用戶能夠訪問認證后才可以使用的功能點

案例

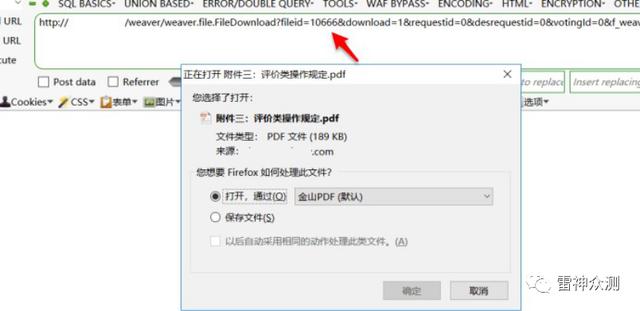

漏 洞 url:

http://xxx.xxx.com/weaver/weaver.file.FileDownload? fileid=10000&download=1&requestid=0&desrequestid=0&votingId=0&f_weaver_belongto_userid= &f_weaver_belongto_usertype=

這是某個OA系統下載文件的鏈接,通過修改fileid的值(fileid的值可以遍歷)可以不登錄系統直接下載該系統內的文件

?低權限用戶能夠訪問高權限用戶才可以訪問的功能

案例

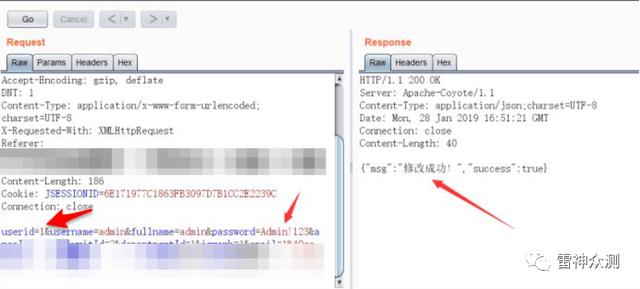

該系統后臺修改密碼不需要驗證原密碼,且只通過id判斷用戶身份,id為1的是admin的賬號,我們抓包修

改密碼時將id改為1即可成功修改admin的賬號

首先點擊查看個人信息,抓包查看自己的id值為200,我們將id值修改為1即可成功查看到admin的信息

如圖所示,我們已經成功看到admin的信息了,且該處修改密碼不需要驗證原密碼

修改密碼,成功修改了admin的登錄密碼

No.4

權限框架缺陷

應用權限控制框架本身存在缺陷容易被攻陷,會導致權限控制功能完全失效

案例

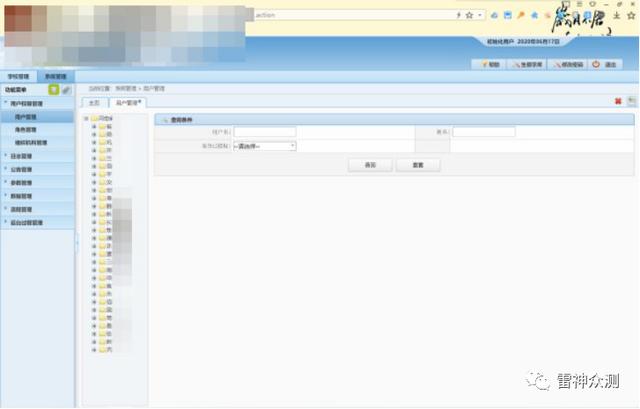

在某次護網行動中發現的攻擊者所使用的漏洞,只要構造特殊的參數就可以無需登錄直接訪問后臺,并且是admin權限

漏洞URL:

http://xxx.xxx.com/HomeSSO.action?userName=YWRtaW4=&autoLoginFlag=0

該網站是一個通用的cms,只要構造特定的userName和autoLoginFlag=0的情況下,即可達成訪問url直接進入后臺的效果

No.5

修復建議

1.嚴格限制賬戶數據互相訪問之間的權限校驗,用戶進行訪問操作的憑證(如用戶ID、產品號碼、訂單流水號等)優先采用在服務端關聯session或加密后放在session中的方式獲取。

2.必須采用表單或其他參數提交用戶進行訪問操作的憑證(如用戶ID、產品號碼、訂單流水號等)時,應盡可能采用難以猜測的構造方式(增加字母及隨機數字等)或采用復雜的加密算法加密后提交,應對客戶端提交的憑證與會話的權限進行嚴格的驗證,如提交的產品號碼是否為隸屬于登錄用戶的產品號碼。