一、H3C VPDN

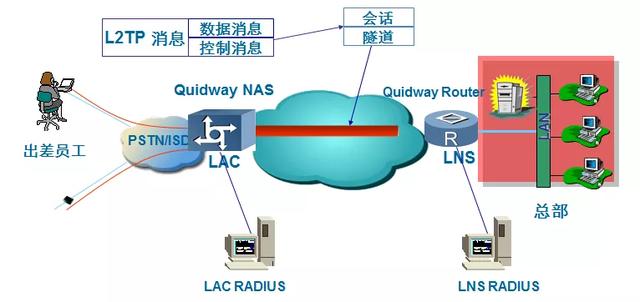

VPDN(Virtual Private Dial-up Network,虛擬專用撥號網絡)是指利用公共網絡(如ISDN或PSTN)的撥號功能接入公共網絡,實現虛擬專用網,從而為企業、小型ISP、移動辦公人員等提供接入服務。即VPDN為遠端用戶與私有企業網之間提供了一種經濟而有效的點到點連接方式。

二、LAC、LNS

L2TP: Layer 2 Tunnel Protocol 二層隧道協議,是為在用戶和企業的服務器之間透明傳輸PPP報文而設置的隧道協議.

特性:

- 靈活的身份驗證機制以及高度的安全性

- 多協議傳輸

- 支持RADIUS服務器的驗證

- 支持內部地址分配

- 網絡計費的靈活性

- 可靠性

VPDN采用隧道協議在公共網絡上為企業建立安全的虛擬專網。企業駐外機構和出差人員可從遠程經由公共網絡,通過虛擬隧道實現和企業總部之間的網絡連接,而公共網絡上其它用戶則無法穿過虛擬隧道訪問企業網內部的資源。

VPDN隧道協議主要包括以下三種:

· PPTP(Point-to-Point Tunneling Protocol,點到點隧道協議)

· L2F(Layer 2 Forwarding,二層轉發)

· L2TP(Layer 2 Tunneling Protocol,二層隧道協議)

L2TP結合了L2F和PPTP的各自優點,是目前使用最為廣泛的VPDN隧道協議。

L2TP(RFC 2661)是一種對PPP鏈路層數據包進行封裝,并通過隧道進行傳輸的技術。L2TP允許連接用戶的二層鏈路端點和PPP會話終點駐留在通過分組交換網絡連接的不同設備上,從而擴展了PPP模型,使得PPP會話可以跨越分組交換網絡,如Internet。

L2TP發起遠程連接有兩種,一種是用戶發起連接,另外一種是LAC NAS發起連接。

比較簡單,用戶直接向LNS發起連接請求,不需要LAC的支持

LAC發起連接。

LAC根據VPN用戶指定的地址,向LNS發起連接,流程比較復雜

LAC 和LNS之間可以進行驗證。

LAC: L2TP Access Concentrator L2TP的接入集中器

NAS服務器發起VPDN連接

NAS(Network Access Sever,網絡接入服務器)通過使用VPDN隧道協議,將客戶的PPP連接直接連接到企業的VPDN網關上,從而與VPDN網關建立隧道。NAS與VPDN網關建立虛擬隧道對于用戶是透明的。用戶只需要登錄到NAS就可以通過虛擬隧道接入企業內部網絡。用戶只能在連接到NAS以下的網絡中,有地點限制。

用戶發起VPDN連接

客戶端一VPDN網關建立隧道。這種方式由客戶端先與intenet聯網,然后通過專用的軟件或支持L2TP的客戶端與VPND網關建立隧道連接。用戶上網方式和地點沒有限制。

VPDN網關,一般使用的是路由器或VPN專用服務器。

LNS: L2TP Network Server L2TP的網絡服務器

LNS是具有PPP和L2TP協議處理能力設備,通常位于企業內部邊緣。

LNS作為L2TP隧道的另一側端點,是LAC通過隧道傳輸PPP會話的邏輯終點。L2TP通過在公共網絡中建立L2TP隧道,將遠端系統的PPP連接由原來的NAS延伸到了企業內部網絡的LNS設備。

遠端系統

遠端系統是要接入企業內部網絡的用戶和遠端分支機構,通常是一個撥號用戶電腦或私有網絡中的一臺路由器或服務器。

三、實施過程

VPN用戶訪問公司總部過程如下:

(1) 用戶首先連接Internet,之后直接由用戶向LNS發起Tunnel連接的請求。

(2) 在LNS接受此連接請求之后,VPN用戶與LNS之間就建立了一條虛擬的L2TP tunnel。

(3) 用戶與公司總部間的通信都通過VPN用戶與LNS之間的隧道進行傳輸。

對于NAS-Intiated模式,需要配置LAC和LNS兩臺網絡設備;對于Client-Initiated模式,只需要配置LNS一臺網絡設備。Web目前僅支持配置設備作為LNS端。

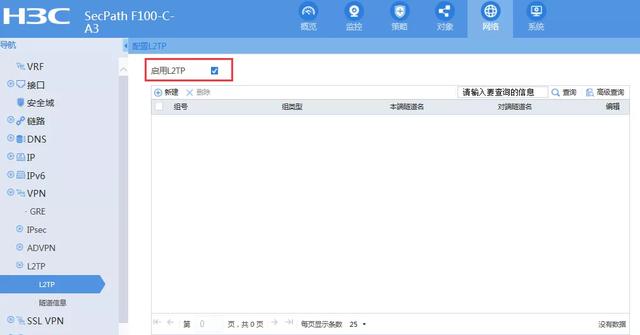

1、啟用L2TP VPDN功能。

2、已勾選。

3、組類型選擇LNS,L2TP組號為1,本端隧道名稱為LNS。PPP認證方式選擇CHAP認證,PPP服務器地址:192.168.10.1,子網掩碼為:255.255.255.0,用戶地址池:192.168.10.2-192.168.10.40。

4、L2TP中LNS創建成功。

5、在IP選項中,多出一個虛擬接口IP地址,192.168.10.1這個地址PPP服務器地址。

6、在對象中,添加L2TP用戶。

7、輸入用戶名和密碼,選擇PPP接入服務。

8、用戶已創建完成。

9、需要將創建的VPDN的虛擬接口加入Untrust中。

10、在Untrust域中,添加VT1虛擬VPND接口。

11、已經加入到Untrust域中,為什么要加入Untrust呢?因為電腦都是是外部撥號進入到公司內網,肯定是加入到Untrust域。

四、客戶端撥號測試

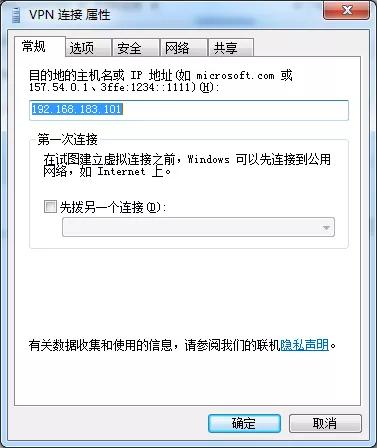

1、創建VPN客戶端(略)。

2、輸入外網IP地址,開始撥號,撥號成功。

3、使用Ipconfig可以看到PPP撥號所得的IP地址。

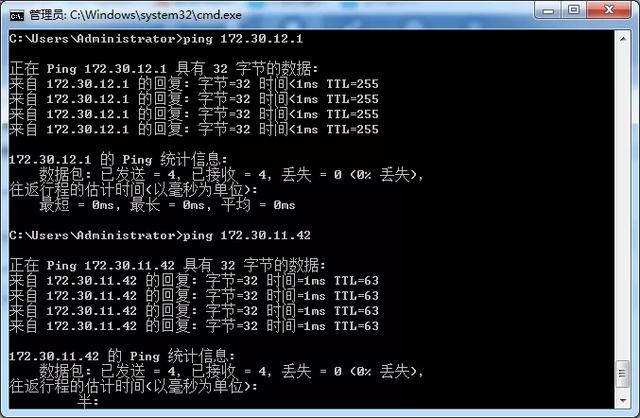

4、去ping兩個DMZ中的服務器,發現都可以正常ping通。

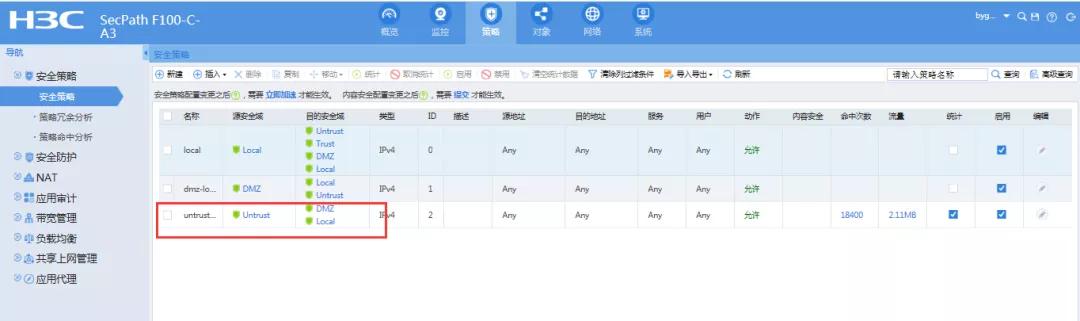

5、如何只讓訪問其中一個DMZ,172.30.12.0網段服務器,拒絕訪問另外一個DMZ服務器172.30.11.0網段服務器。

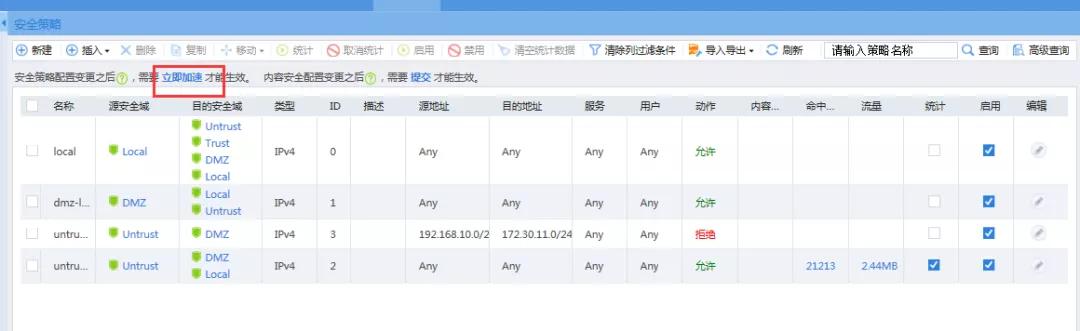

6、新增安全策略,untrust-DMZ拒絕。

7、添加完拒絕策略后,開始測試。

8、發現172.30.11.0網段還是可以ping通。

9、發現是由于安全拒絕策略沒有上移,開始上移。

10、上移策略成功,策略都是從上往上匹配執行。如果上一條符合規則,就不會在繼續往下執行。

11、上移后,點“立即加速”,使安全策略快速生效。

12、點擊是。

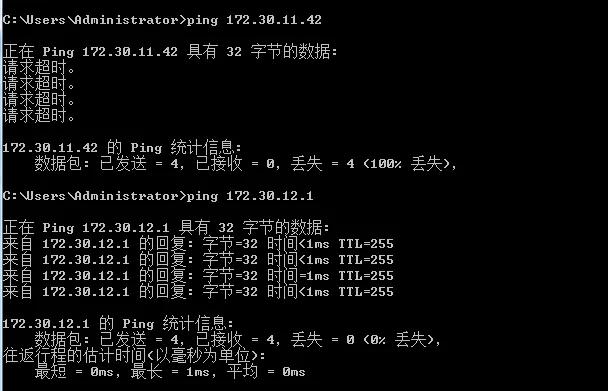

13、點擊提交。

14、再次測試,發現VPDN撥上來的電腦,無法訪問172.30.11.0網段服務器。

15、當成功撥號后,可以看到虛擬端口從Down狀態,變成了up狀態。

16、在L2tp隧道信息中,可以看到成功撥號的設備。

17、配置完成后,點擊右上角,保存配置信息。