F5網絡(F5)修補了一個嚴重的遠程代碼執行(RCE)漏洞,該漏洞在BIG-IP應用程序交付控制器(ADC)的流量管理用戶界面(TMUI)的未公開頁面中發現。

使用BIG-IP軟件和硬件解決方案的F5客戶包括企業政府,《財富》 500強公司,銀行,服務提供商和消費者品牌(包括微軟,甲骨文和Facebook),該公司的網站稱``財富48強中的48家依賴F5。”

F5的Big-IP ADC已被全球500強企業,政府和銀行使用,上個月,發現有8,000多種此類設備容易受到旨在利用此漏洞的攻擊的攻擊。

美國網絡司令部還敦促F5客戶緊急發布他們的設備補丁,稱“不應在周末推遲對CVE-2020-5902和5903的補丁。請立即修復。”

最大嚴重性RCE漏洞

這項安全問題是由Positive Technologies安全研究員Mikhail Klyuchnikov在Big-IP ADC的TMUI(aka Configuration Utility)組件的未公開頁面中發現的,它影響了受支持最多的BIG-IP和BIG-IQ產品。

該漏洞被跟蹤為CVE-2020-5902,并且F5為其分配了10/10 / CVSSv3等級,即可能的最高嚴重等級。

Klyuchnikov解釋說:“通過利用此漏洞,具有BIG-IP配置實用程序訪問權限的遠程攻擊者可以在未經授權的情況下執行遠程代碼執行(RCE)。”

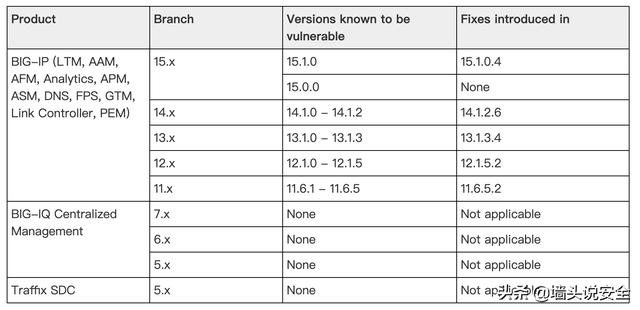

下表中列出了易受攻擊的產品和版本以及修補版本的完整列表。

CVE-2020-5902允許未經身份驗證的攻擊者或經過身份驗證的用戶通過BIG-IP管理端口和/或自身IP運行任意系統命令和JAVA代碼,創建或刪除文件,禁用服務和/或執行任意Java代碼。

為了利用此安全問題,攻擊者必須將惡意制作的HTTP請求發送到托管TMUI的服務器以進行BIG-IP配置。

成功利用此漏洞可能會導致整個系統受到損害,包括攔截控制器應用程序流量和橫向移動以進一步攻擊內部網絡上的目標。

F5說:“處于Appliance模式的BIG-IP系統也容易受到攻擊。”“此問題未在數據平面上暴露;僅控制平面受到影響。”

URGENT: Patching CVE-2020-5902 and 5903 should not be postponed over the weekend. Remediate immediately. https://t.co/UBKECuN7Vv

— USCYBERCOM Cybersecurity Alert (@CNMF_CyberAlert) July 3, 2020

修補和緩解措施

通過升級到上表中列出的固定版本之一,可以完全緩解漏洞設備中的漏洞。

容易受到攻擊的BIG-IP版本(11.6.x,12.1.x,13.1.x,14.1.x,15.0.x,15.1.x)應該升級到相應的修補版本(11.6.5.2、12.1.5.2、13.1).3.4、14.1.2.6、15.1.0.4)。

建議云市場(例如AWS,Azure,GCP和阿里巴巴)用戶切換到BIG-IP虛擬版(VE)版本11.6.5.2、12.1.5.2、13.1.3.4、14.1.2.6、15.0.1.4或15.1.0.4(如果有)。

對于無法立即升級到補丁軟件版本的客戶,F5提供了臨時緩解措施,其中涉及影響所有網絡接口,自身IP或管理接口的設置編輯。

F5的CVE-2020-5902安全通報的末尾提供了實施這些緩解措施所需的所有步驟的詳細說明。

F5還修補了Klyuchnikov在BIG-IP配置界面中發現的跨站點腳本(XSS)漏洞(CVE-2020-5903),該漏洞可用于通過遠程JavaScript代碼執行來完全破壞BIG-IP系統(如果當前已記錄)-in用戶是管理員。