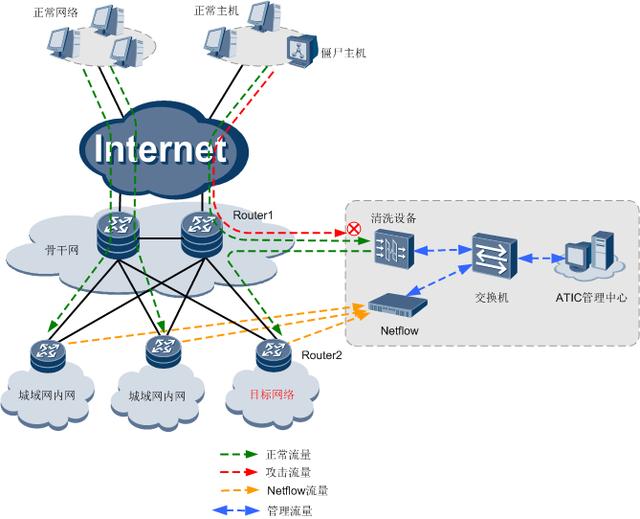

城域網(wǎng)防護(hù)是Anti-DDoS解決方案一個(gè)非常典型的應(yīng)用場景,今天華安就帶著大家實(shí)戰(zhàn)演練一下,看看城域網(wǎng)要怎么防護(hù)。

城域網(wǎng)是指在地域上覆蓋一個(gè)城市范圍,為城域多業(yè)務(wù)提供綜合傳送平臺的網(wǎng)絡(luò),主要應(yīng)用于大中型城市地區(qū)。提供通用和公共的網(wǎng)絡(luò)構(gòu)架,以高速有效地傳輸數(shù)據(jù)、聲音、圖像和視頻等信息,滿足用戶日新月異的互連網(wǎng)應(yīng)用需求。

城域網(wǎng)中流量很大,種類復(fù)雜,通常充斥著各式各樣的攻擊。針對城域網(wǎng)流量特點(diǎn),在規(guī)劃時(shí)從以下幾個(gè)方面考慮:

1. 部署方式

在城域網(wǎng)場景中,通常采用AntiDDoS設(shè)備與Netflow設(shè)備聯(lián)動,旁路部署的組網(wǎng)。其中,AntiDDoS設(shè)備作為清洗設(shè)備,Netflow作為檢測設(shè)備。Netflow設(shè)備只支持威睿公司的Netflow設(shè)備。

Netflow設(shè)備在現(xiàn)網(wǎng)中部署的比較多,如果清洗設(shè)備與Netflow設(shè)備聯(lián)動,通常無需單獨(dú)購買檢測設(shè)備,使用現(xiàn)網(wǎng)已存在的Netflow設(shè)備進(jìn)行聯(lián)動即可,成本較低。另外,Netflow設(shè)備屬于抽樣檢測設(shè)備,可以應(yīng)對城域網(wǎng)中的超大流量攻擊,對性能要求不高。

檢測設(shè)備除了Netflow設(shè)備以外,也可以是AntiDDoS檢測設(shè)備。AntiDDoS檢測設(shè)備采用逐包檢測技術(shù),檢測更精細(xì)化,成本也更高。

2. 性能選擇

依據(jù)客戶鏈路帶寬,規(guī)劃匹配的接口規(guī)格;DDoS防御比較耗性能,注意預(yù)留部分清洗檢測性能空間。

3. 防御策略

城域網(wǎng)中流量目的IP地址眾多,一般以保證帶寬,解決鏈路擁塞為防御目的。部署時(shí),需要先甄別出需要重點(diǎn)保護(hù)的目的IP地址,加入到自定義防護(hù)對象中,并基于自定義防護(hù)對象配置相應(yīng)的防御策略;對于不確定的要保護(hù)的目的IP地址,則用默認(rèn)防護(hù)對象防御策略進(jìn)行保護(hù)。針對不同的防護(hù)對象配置不同的防御策略。

如果運(yùn)營商有運(yùn)營需求,則可以創(chuàng)建自定義防護(hù)對象,將不同租戶加入不同防護(hù)對象,配置差異化防御策略。

4. 流量引導(dǎo)方式

回注方式主要依賴于客戶的現(xiàn)網(wǎng)組網(wǎng)環(huán)境,通常使用MPLS LSP回注方式,運(yùn)營商下行鏈路比較多,使用策略路由需要依據(jù)不同的目的IP指定不同的下一跳,目的IP比較分散時(shí),配置復(fù)雜。使用MPLS LSP回注方式,在直連口開啟MPLS LSP隧道。

5. ATIC管理中心

ATIC由管理中心服務(wù)器和采集器兩部分組成,有兩種部署方式。

− 集中式部署:ATIC管理中心服務(wù)器和采集器同時(shí)安裝在同一臺物理服務(wù)器上。

− 分布式部署:ATIC管理中心服務(wù)器和采集器分別安裝不同的物理服務(wù)器上,多臺采集器可以共用一臺ATIC管理中心服務(wù)器,一臺ATIC管理中心服務(wù)器最多可管理20臺采集器。

一臺Anti-DDoS采集器大約可以處理20萬個(gè)IP地址的Anti-DDoS業(yè)務(wù)日志,可以參考防護(hù)對象的IP地址個(gè)數(shù)來選擇ATIC部署方式。

0x01典型組網(wǎng)

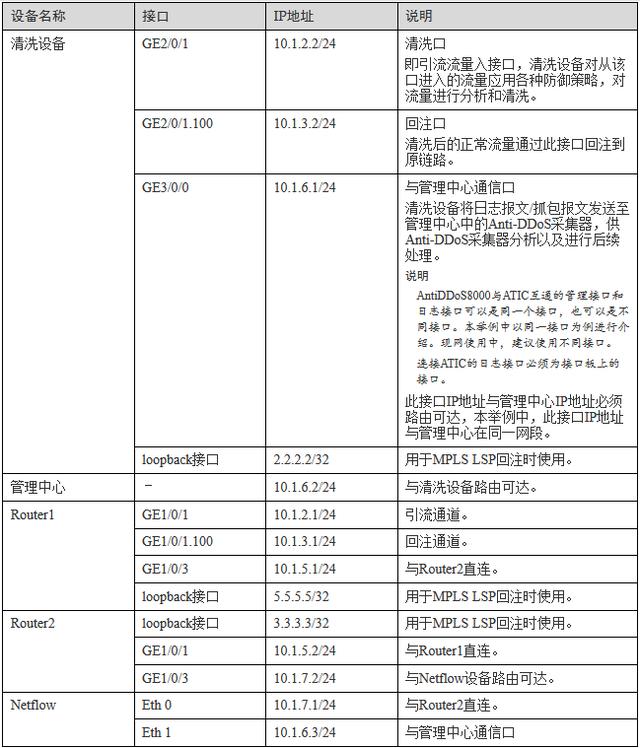

如圖所示,清洗設(shè)備旁路部署在核心路由器Router1上,對到達(dá)防護(hù)對象的流量進(jìn)行清洗,洗完成后,再將正常流量通過MPLS LSP方式回注到原鏈路Router2,由Router2繼續(xù)轉(zhuǎn)發(fā),最終將流量送到防護(hù)對象。

清洗設(shè)備僅有一個(gè)接口與Router直連,主接口引流,子接口回注;接口充足的情況也可以其他接口回注。

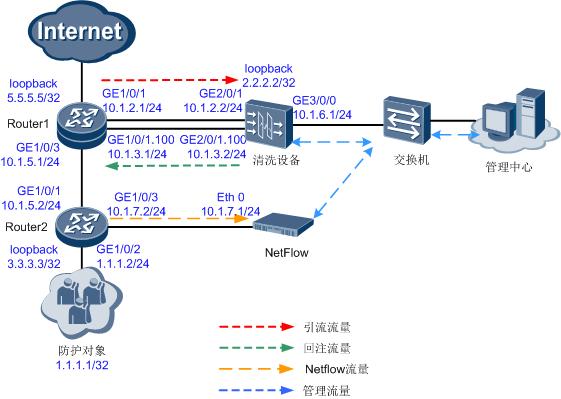

0x02 數(shù)據(jù)規(guī)劃

下面以AntiDDoS8000 V5R1C50版本為例看下清洗設(shè)備和管理中心的IP地址規(guī)劃。

l Netflow設(shè)備必須為威睿公司2014年1月1日以后的版本。

l Router1的接口GE1/0/1與清洗設(shè)備的接口GE2/0/1之間的通道為引流通道。

l Router1的接口GE1/0/1.100與清洗設(shè)備的接口GE2/0/1.100之間的通道為回注通道。

l 清洗設(shè)備名稱為AntiDDoS。

l 管理中心采用集中式部署,即Anti-DDoS采集器與管理服務(wù)器部署在同一臺服務(wù)器上。

配置思路

清洗設(shè)備上需要完成以下主要功能的配置。

1. 加載License。

2. 指定業(yè)務(wù)子卡的類型。

3. 配置接口IP地址,接口加入安全區(qū)域,并打開域間缺省包過濾。

4. 更改缺省用戶名和密碼,并配置Telnet功能。

5. 配置SNMP功能,使管理中心可以獲取清洗設(shè)備的狀態(tài)。

6. 配置清洗口,并在清洗口開啟流量統(tǒng)計(jì)功能。

7. 配置引流和回注功能。

8. 保存配置。

管理中心需要完成以下主要功能的配置。

1. 第一次登錄管理中心。

2. 創(chuàng)建Anti-DDoS設(shè)備。

3. 配置相應(yīng)的防御策略。

4. 保存配置。

另外,還要完成對接路由器的相關(guān)配置,本舉例給出的路由器配置僅作參考,現(xiàn)網(wǎng)中請根據(jù)路由器具體型號進(jìn)行配置。

威睿Netflow設(shè)備支持的防御

威睿Netflow屬于第三方設(shè)備,在實(shí)際使用中請以威睿公司最新Netflow版本支持的功能為準(zhǔn)。

威睿Netflow設(shè)備支持防御的攻擊列表

0x03 配置過程

配置清洗設(shè)備

步驟 1 加載License。

<AntiDDoS> system-view

[AntiDDoS] license active lic_antiddos8000_20160530.dat

步驟 2 指定業(yè)務(wù)板子卡為清洗。

[AntiDDoS] firewall ddos clean-spu slot 3 card 0

[AntiDDoS] firewall ddos clean-spu slot 3 card 1

步驟 3 配置Telnet功能。

配置VTY管理員界面認(rèn)證方式為AAA,管理員閑置斷連的時(shí)間為5分鐘(缺省10分鐘)。

本舉例以Telnet為例介紹配置步驟。但Telnet方式有一定安全風(fēng)險(xiǎn),如果對安全性要求很高,建議使用Stelnet方式。

[AntiDDoS] telnet server enable

[AntiDDoS] user-interface vty 0 4

[AntiDDoS-ui-vty0-4] authentication-mode aaa

[AntiDDoS-ui-vty0-4] user privilege level 3

[AntiDDoS-ui-vty0-4] idle-timeout 5

[AntiDDoS-ui-vty0-4] quit

[AntiDDoS] aaa

[AntiDDoS-aaa] manager-user atic

[AntiDDoS-aaa-manager-user-atic] password

Enter Password:

Confirm Password:

[AntiDDoS-aaa-manager-user-atic] service-type telnet

[AntiDDoS-aaa-manager-user-atic] quit

步驟 4 配置接口IP地址,并將各接口加入相應(yīng)的安全區(qū)域。

# 配置接口IP地址。

[AntiDDoS] interface GigabitEthernet 2/0/1

[AntiDDoS-GigabitEthernet2/0/1] undo service-manage enable

[AntiDDoS-GigabitEthernet2/0/1] ip address 10.1.2.2 24

[AntiDDoS-GigabitEthernet2/0/1] quit

[AntiDDoS] interface GigabitEthernet 2/0/1.100

[AntiDDoS-GigabitEthernet2/0/1.100] undo service-manage enable

[AntiDDoS-GigabitEthernet2/0/1.100] ip address 10.1.3.2 24

[AntiDDoS-GigabitEthernet2/0/1.100] vlan-type dot1q 100

[AntiDDoS-GigabitEthernet2/0/1.100] quit

[AntiDDoS] interface GigabitEthernet 3/0/0

[AntiDDoS-GigabitEthernet3/0/0] undo service-manage enable

[AntiDDoS-GigabitEthernet3/0/0] ip address 10.1.6.1 24

[AntiDDoS-GigabitEthernet3/0/0] quit

# 加入安全區(qū)域。

[AntiDDoS] firewall zone trust

[AntiDDoS-zone-trust] add interface GigabitEthernet 2/0/1

[AntiDDoS-zone-trust] add interface GigabitEthernet 2/0/1.100

[AntiDDoS-zone-trust] add interface GigabitEthernet 3/0/0

[AntiDDoS-zone-trust] quit

步驟 5 打開域間缺省包過濾。

[AntiDDoS] security-policy

[AntiDDoS-policy-security] default action permit

[AntiDDoS-policy-security] quit

步驟 6 配置SNMP功能。

SNMPv2c方式有一定安全風(fēng)險(xiǎn),如果對安全性要求很高,建議使用SNMPv3方式。本舉例以SNMPv2c為例介紹配置步驟。

[AntiDDoS] snmp-agent

[AntiDDoS] snmp-agent sys-info version v2c

[AntiDDoS] snmp-agent community read public@123

[AntiDDoS] snmp-agent community write private@123

步驟 7 配置清洗口。

[AntiDDoS] interface GigabitEthernet 2/0/1

[AntiDDoS-GigabitEthernet2/0/1] anti-ddos clean enable

[AntiDDoS-GigabitEthernet2/0/1] anti-ddos flow-statistic enable

[AntiDDoS-GigabitEthernet2/0/1] quit

步驟 8 在清洗設(shè)備上,配置生成動態(tài)路由時(shí)使用的下一跳地址。

<AntiDDoS> system-view

[AntiDDoS] firewall ddos bgp-next-hop 10.1.3.1

步驟 9 對生成的32位主機(jī)UNR路由進(jìn)行FIB過濾。

[AntiDDoS] firewall ddos bgp-next-hop fib-filter

步驟 10 在清洗設(shè)備上配置BGP功能及團(tuán)體屬性。

[AntiDDoS] route-policy 1 permit node 1

[AntiDDoS-route-policy] Apply community no-advertise

[AntiDDoS-route-policy] quit

[AntiDDoS] bgp 100

[AntiDDoS-bgp] peer 10.1.2.1 as-number 100

[AntiDDoS-bgp] import-route unr

[AntiDDoS-bgp] ipv4-family unicast

[AntiDDoS-bgp-af-ipv4] peer 10.1.2.1 route-policy 1 export

[AntiDDoS-bgp-af-ipv4] peer 10.1.2.1 advertise-community

[AntiDDoS-bgp-af-ipv4] quit

[AntiDDoS-bgp] quit

完成上述配置后,清洗設(shè)備上生成的UNR路由會被引入到BGP中,并通過BGP發(fā)布到Router1。這樣,當(dāng)Router1收到目的地址為1.1.1.1/32的流量時(shí),通過查路由表,根據(jù)最長掩碼匹配原則,優(yōu)先將流量從接口GE1/0/1轉(zhuǎn)發(fā)至清洗設(shè)備。

步驟 11 配置清洗設(shè)備的loopback地址。

[AntiDDoS] interface loopback 1

[AntiDDoS-LoopBack1] ip address 2.2.2.2 32

[AntiDDoS-LoopBack1] quit

步驟 12 在清洗設(shè)備上配置MPLS功能,實(shí)現(xiàn)回注功能。

# 配置MPLS基本功能。

[AntiDDoS] mpls lsr-id 2.2.2.2

[AntiDDoS] mpls

[AntiDDoS-mpls] quit

[AntiDDoS] mpls ldp

[AntiDDoS-ldp] quit

[AntiDDoS] interface GigabitEthernet 2/0/1.100

[AntiDDoS-GigabitEthernet2/0/1.100] mpls

[AntiDDoS-GigabitEthernet2/0/1.100] mpls ldp

[AntiDDoS-GigabitEthernet2/0/1.100] quit

# 配置LSP的觸發(fā)建立策略。

配置lsp-trigger時(shí),請根據(jù)實(shí)際需要建立隧道的IP進(jìn)行配置。

[AntiDDoS] mpls

[AntiDDoS-mpls] lsp-trigger all

[AntiDDoS-mpls] quit

步驟 13 配置OSPF,通告各接口所連網(wǎng)段IP地址和LSR ID主機(jī)路由。

[AntiDDoS] ospf 1

[AntiDDoS-ospf-1] area 0

[AntiDDoS-ospf-1-area-0.0.0.0] network 10.1.3.0 0.0.0.255

[AntiDDoS-ospf-1-area-0.0.0.0] network 2.2.2.2 0.0.0.0

[AntiDDoS-ospf-1-area-0.0.0.0] quit

[AntiDDoS-ospf-1] quit

步驟 14 保存配置。

<AntiDDoS> save

----結(jié)束

配置ATIC管理中心

步驟 1 第一次登錄管理中心。

1. 在瀏覽器中輸入管理中心IP地址https://10.1.6.2,按“Enter”。

2. 在登錄界面,輸入用戶名、密碼和驗(yàn)證碼。用戶名為admin,密碼為Admin@123。單擊“登錄”。

3. 第一次登錄,修改初始密碼。

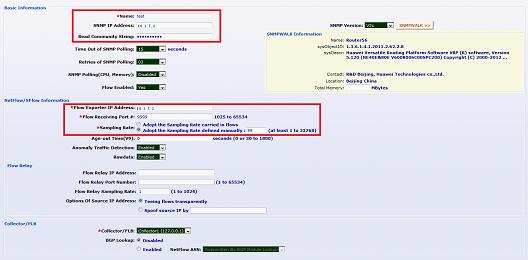

步驟 2 創(chuàng)建Anti-DDoS設(shè)備。

1. 選擇“防御 > 網(wǎng)絡(luò)配置 > 設(shè)備”。

2. 單擊+創(chuàng)建。

圖1-3 創(chuàng)建Anti-DDoS設(shè)備

3. 單擊“確定”。Anti-DDoS設(shè)備被成功添加到網(wǎng)元列表中。

步驟 3 創(chuàng)建Netflow設(shè)備。

1. 選擇“防御 > 網(wǎng)絡(luò)配置 > 設(shè)備”。

2. 單擊+創(chuàng)建。

圖1-4 創(chuàng)建Netflow設(shè)備

3. 單擊“確定”。Netflow設(shè)備被成功添加到網(wǎng)元列表中。

步驟 4 配置防御策略。

請參見策略配置的那些事兒中的防御策略配置。

步驟 5 部署防御策略,并保存配置。

1. 選擇“防御 > 策略配置 > 防護(hù)對象”,選中防護(hù)對象前的復(fù)選框,單擊部署。

2. 單擊“確定”,顯示部署的進(jìn)度提示,完成部署后進(jìn)度提示自動關(guān)閉。

3. 選擇“防御 > 策略配置 > 設(shè)備全局配置”,選中AntiDDoS設(shè)備前的復(fù)選框,單擊保存設(shè)備配置。

4. 單擊“確定”,顯示保存的進(jìn)度提示,完成保存后進(jìn)度提示自動關(guān)閉。

----結(jié)束

路由器Router1配置過程

下面以華為路由器NE80E為例,介紹Router1的BGP和MPLS配置過程。不同版本的路由器配置不同,請根據(jù)實(shí)際路由器版本進(jìn)行配置,以下配置僅供參考。

步驟 1 配置Router1接口的IP地址。(略)

步驟 2 配置Router1的BGP功能。

[Router1] bgp 100

[Router1-bgp] peer 10.1.2.2 as-number 100

[Router1-bgp] quit

步驟 3 配置Router1的loopback地址。

[Router1] interface loopback 1

[Router1-LoopBack1] ip address 5.5.5.5 32

[Router1-LoopBack1] quit

步驟 4 配置MPLS。

# 配置MPLS基本功能。

[Router1] mpls lsr-id 5.5.5.5

[Router1] mpls

[Router1-mpls] quit

[Router1] mpls ldp

[Router1-ldp] quit

[Router1] interface GigabitEthernet 1/0/1.100

[Router1-GigabitEthernet1/0/1.100] mpls

[Router1-GigabitEthernet1/0/1.100] mpls ldp

[Router1-GigabitEthernet1/0/1.100] quit

[Router1] interface GigabitEthernet 1/0/3

[Router1-GigabitEthernet1/0/3] mpls

[Router1-GigabitEthernet1/0/3] mpls ldp

[Router1-GigabitEthernet1/0/3] quit

步驟 5 配置OSPF,通告各接口所連網(wǎng)段IP地址和LSR ID主機(jī)路由。

[Router1] ospf 1

[Router1-ospf-1] area 0

[Router1-ospf-1-area-0.0.0.0] network 10.1.3.0 0.0.0.255

[Router1-ospf-1-area-0.0.0.0] network 10.1.5.0 0.0.0.255

[Router1-ospf-1-area-0.0.0.0] network 5.5.5.5 0.0.0.0

[Router1-ospf-1-area-0.0.0.0] quit

[Router1-ospf-1] quit

----結(jié)束

路由器Router2配置過程

下面以華為路由器NE80E為例,介紹Router2的MPLS配置過程。

步驟 1 配置Router2接口的IP地址。(略)

步驟 2 配置Router2的loopback地址。

[Router1] interface loopback 1

[Router1-LoopBack1] ip address 3.3.3.3 32

[Router1-LoopBack1] quit

步驟 3 配置MPLS。

# 配置MPLS基本功能。

[Router2] mpls lsr-id 3.3.3.3

[Router2] mpls

[Router2-mpls] quit

[Router2] mpls ldp

[Router2-ldp] quit

[Router2] interface GigabitEthernet 1/0/1

[Router2-GigabitEthernet1/0/1] mpls

[Router2-GigabitEthernet1/0/1] mpls ldp

[Router2-GigabitEthernet1/0/1] quit

# 配置LSP的觸發(fā)建立策略。

[Router2] mpls

[Router2-mpls] lsp-trigger all

[Router2-mpls] quit

步驟 4 配置OSPF,通告各接口所連網(wǎng)段IP地址和LSR ID主機(jī)路由。

[Router2] ospf 1

[Router2-ospf-1] area 0

[Router2-ospf-1-area-0.0.0.0] network 10.1.5.0 0.0.0.255

[Router2-ospf-1-area-0.0.0.0] network 1.1.1.0 0.0.0.255

[Router2-ospf-1-area-0.0.0.0] network 3.3.3.3 0.0.0.0

[Router2-ospf-1-area-0.0.0.0] quit

[Router2-ospf-1] quit

步驟 5 Router2發(fā)送netflow日志給威瑞設(shè)備,路由器上的Netflow相關(guān)配置如下。

# 配置采樣比,需要與威睿設(shè)備上配置相同。

[Router2] ip netstream sampler fix-packets 1000 inbound

# 配置NetStream輸出報(bào)文的源地址。

[Router2] ip netstream export source 10.1.7.2

# 配置NetStream流輸出的目的地址和端口號,也即威瑞設(shè)備地址。

[Router2] ip netstream export host 10.1.7.1 9900

# 配置原始流TCP-flag的統(tǒng)計(jì)功能。

[Router2] ip netstream tcp-flag enable

# 配置NetStream原始流的老化時(shí)間。

[Router2] ip netstream timeout active 1

# 指定接口板所在的NetStream板為自己,NE40E只要有接口就支持NetStream流量采集無需專門的業(yè)務(wù)板。

[Router2] slot 1

[Router2-slot-1] ip netstream sampler to slot self

# 接口板下對入方向的流量使能流量采集。

[Router2] interface GigabitEthernet1/0/1

[Router2-GigabitEthernet1/0/1] ip netstream inbound

----結(jié)束

威睿設(shè)備配置

步驟 1 登錄威睿設(shè)備。

1. 第一次使用威睿服務(wù)器時(shí)使用串口登錄進(jìn)行基本配置,PC上串口的設(shè)置為(9針串口線)。

l Rate:9600 bps

l Data bits:8

l Parity:None

l Stop bits:1

2. 登錄GenieATM,默認(rèn)用戶名及密碼均為“genie”。

3. 進(jìn)入Enable模式。

ATM>enable

Password:default

Enable模式默認(rèn)密碼為default。

4. 進(jìn)入配置模式。

ATM# configure terminal

步驟 2 配置服務(wù)器IP地址和路由。

GenieATM擁有Ethernet0,Ethernet1兩個(gè)以太電接口。路由可達(dá)的情況下,服務(wù)器訪問和流量采集可以共用一個(gè)端口。如果采用兩個(gè)不同網(wǎng)口,有一個(gè)值得注意的地方是系統(tǒng)的默認(rèn)路由只能設(shè)定在e0口上,另外一個(gè)口的路由需要手工靜態(tài)設(shè)定。

配置接口IP。

ATM (config)# interface Ethernet 0

ATM (config-if)# ip address 10.1.7.1 255.255.255.0

ATM (config-if)# exit

ATM (config)# interface Ethernet 1

ATM (config-if)# ip address 10.1.6.3 255.255.255.0

ATM (config-if)# exit

步驟 3 配置log服務(wù)器。

配置log服務(wù)器,使GenieATM可以成功發(fā)送攻擊日志到ATIC服務(wù)器。此配置為AntiDDoS與GenieATM聯(lián)動的關(guān)鍵配置。

ATM# logging on

ATM# logging buffer-size 4096

ATM# logging source-interface ethernet 0 //日志發(fā)送源接口

ATM# logging server 10.1.6.2 //ATIC服務(wù)器地址

步驟 4 保存配置并重啟服務(wù)器。

1. 保存配置。

ATM# write config

2. 重啟GenieATM。

ATM# reload now

----結(jié)束

配置Genie管理服務(wù)器

步驟 1 登錄Genie管理服務(wù)器。

Genie管理服務(wù)器地址為http://10.1.6.3。默認(rèn)用戶名為“admin”,默認(rèn)密碼為“admin”。

步驟 2 添加流量采集設(shè)備。

步驟 3 點(diǎn)擊“新增”。添加流量采集路由器的SNMP IP地址、讀團(tuán)體字符串、SNMP版本號;填寫Flow輸出設(shè)備的IP地址和端口號,也即流量采集路由器輸出netflow接口的地址和端口號,采樣率需要與路由器相同。

步驟 4 “系統(tǒng)管理”->“網(wǎng)絡(luò)”-> “本域網(wǎng)絡(luò)”,自定義監(jiān)控的目的IP地址。

點(diǎn)擊“編輯”,添加監(jiān)控的IP地址。

步驟 5 威睿服務(wù)器預(yù)定義異常流量攻擊。

點(diǎn)擊“編輯”按鈕可以對預(yù)定義攻擊的狀態(tài)、閾值和單位進(jìn)行修改。

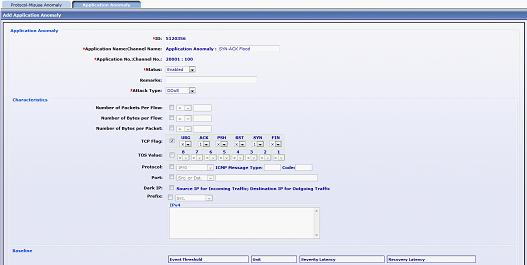

步驟 6 威睿服務(wù)器自定義異常流量攻擊。

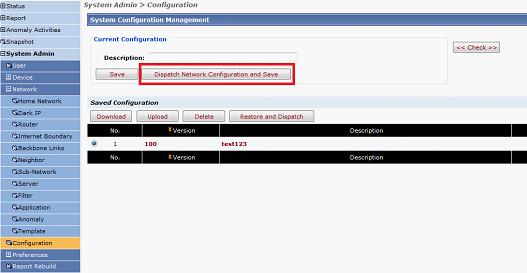

點(diǎn)擊“新增”,增加自定義攻擊類型。

步驟 7 選擇“系統(tǒng)管理”->“配置”,輸入描述點(diǎn)擊“分派網(wǎng)絡(luò)配置并儲存“,配置變更才會生效。

步驟 8 選擇“狀態(tài)”->“異常流量監(jiān)控”,查看攻擊異常狀態(tài)。

----結(jié)束

0x04 結(jié)果調(diào)測

完成配置后,可以參考引流回注成敗之謎進(jìn)行結(jié)果調(diào)測。