大家好,我是深信服千里目安全技術(shù)中心負(fù)責(zé)病毒分析研究的工程師。

相信各位最近都聽說了Lockbit勒索病毒的“大事記”,市面上關(guān)于Lockbit事件的分析鋪天蓋地,全球各大單位、機(jī)構(gòu)、企業(yè)安全部門人心惶惶。

我司的業(yè)務(wù)同事也找到我們問,到底如何為用戶的勒索防護(hù)體系建設(shè)提供有效建議,求支招。

Lockbit勒索病毒第一次出現(xiàn)在2019年9月,我們很快就關(guān)注到了它。當(dāng)時(shí)因?yàn)楸凰用芎笪募臄U(kuò)展名都是.abcd,所以大家管它叫ABCD勒索軟件,誰(shuí)也沒想到,它竟會(huì)發(fā)展成勒索“大魔王”。

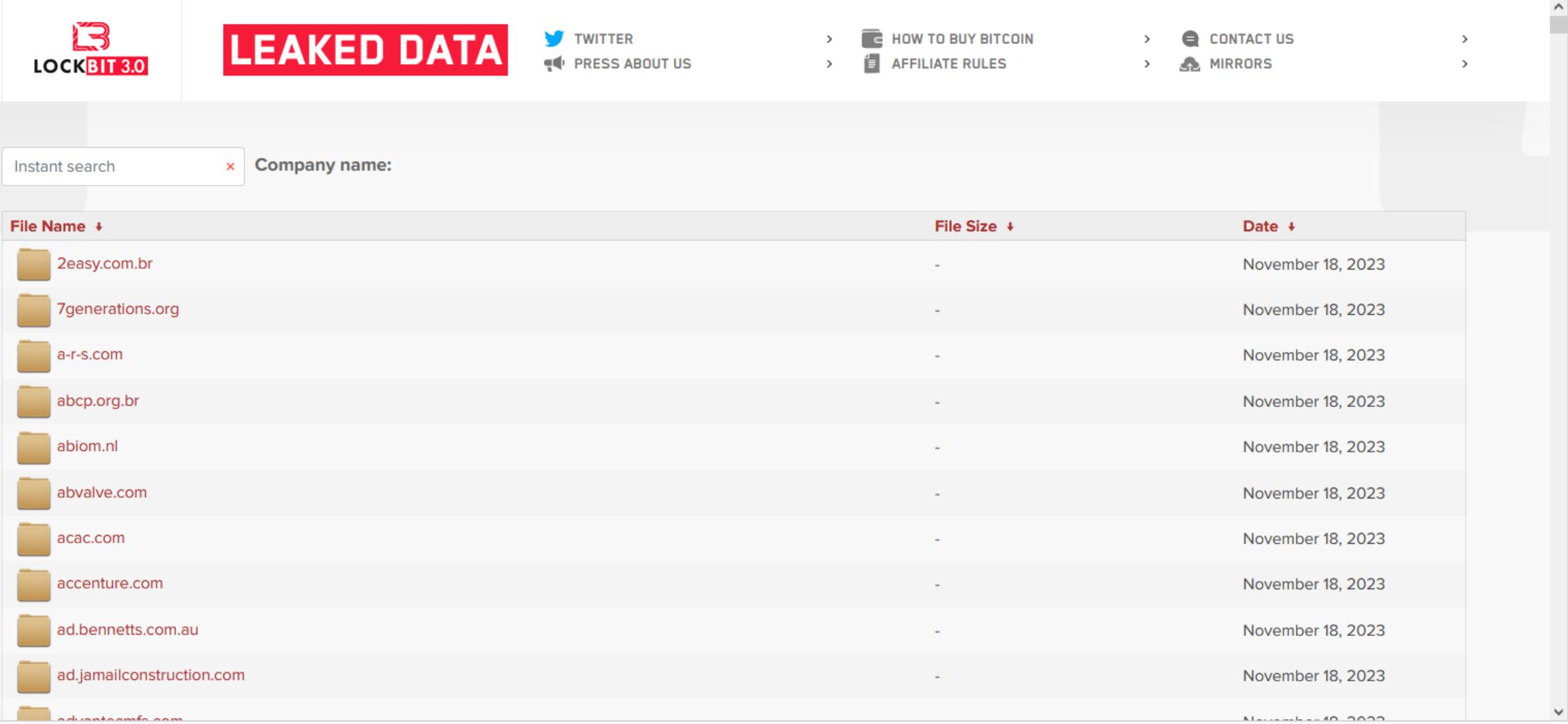

截圖來源:Lockbit專門用于存儲(chǔ)泄露數(shù)據(jù)站點(diǎn)。不交贖金的企業(yè),數(shù)據(jù)會(huì)被上傳至此,任何人都可以下載。

今天,我就用千里目4年來對(duì)Lockbit勒索家族的跟蹤,跟大家講清楚這件事。

4年演變5個(gè)版本,勒索界的“野心之王”

從ABCD勒索軟件,到今天再次轟動(dòng)業(yè)界的Lockbit勒索病毒,短短4年間,這個(gè)勒索病毒家族已經(jīng)演變了5個(gè)版本。

演變的技術(shù)細(xì)節(jié)在此就不贅述,而除了快速演變,這個(gè)勒索病毒家族背后的組織也可謂是“雄心勃勃”、猖狂至極。

“Making the ransomware great again.”(“讓勒索再次聞名于世。”)就是他們喊出的口號(hào)。與其他自動(dòng)化、廣撒網(wǎng)的勒索組織不同,Lockbit勒索的攻擊人為參與更多,這就意味著,他們的攻擊更具備針對(duì)性和靈活性,得手的概率更高。

不僅如此,Lockbit倡導(dǎo)“勒索軟件即服務(wù)(RaaS)”,即他們靠勒索攻擊來進(jìn)行持續(xù)盈利。與普通的軟件公司無(wú)異,從開發(fā)到銷售再到運(yùn)營(yíng),他們將勒索做成了一條產(chǎn)業(yè)鏈,各個(gè)環(huán)節(jié)均已成熟。在這套R(shí)aaS模式中,高額的分成吸引了大量勒索攻擊團(tuán)隊(duì),Lockbit的規(guī)模也迅速擴(kuò)大。據(jù)悉,目前Lockbit至少有100+附屬組織。

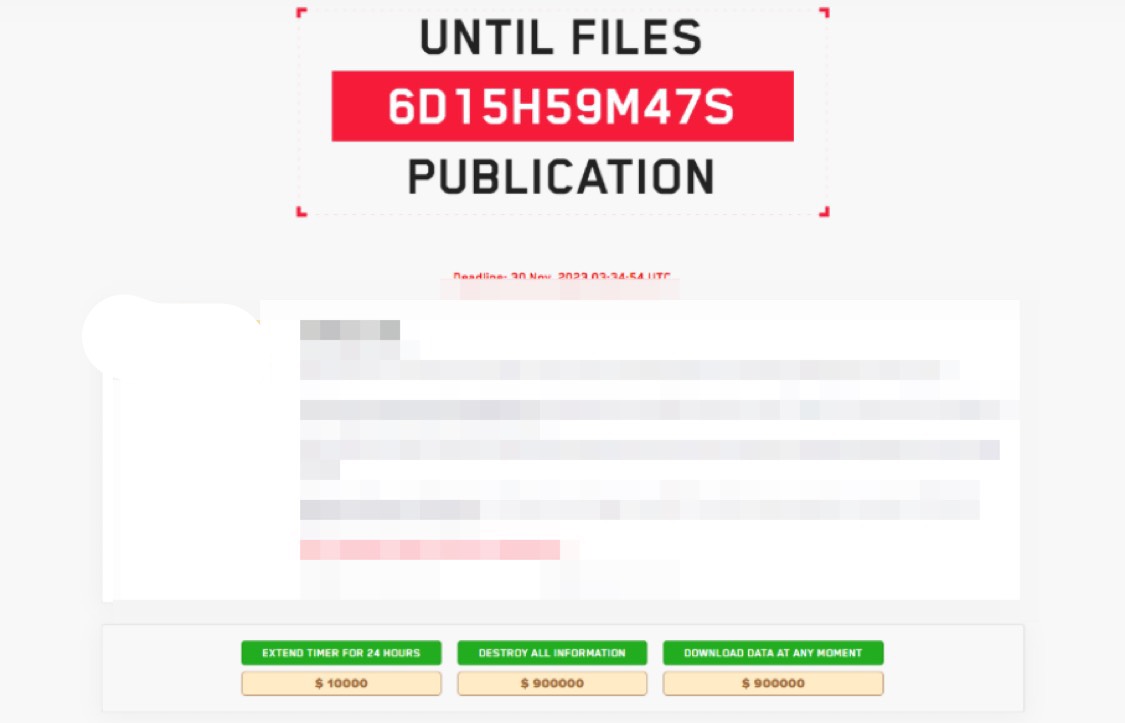

英國(guó)某公司疑似遭Lockbit攻擊。Lockbit還“貼心”地給予延長(zhǎng)泄露數(shù)據(jù)最后期限的方法——每支付一萬(wàn)美元就可以將最后期限延后24個(gè)小時(shí),可見Lockbit勒索套路之成熟。

Lockbit3.0時(shí)期,該組織甚至引入了“賞金計(jì)劃”,即邀請(qǐng)黑客來挖掘它們軟件的漏洞,發(fā)現(xiàn)不足之處。此舉將部分鉆研漏洞的黑客也拉攏到一起,可見Lockbit組織龐大的野心。經(jīng)過“賞金計(jì)劃”后,該組織勒索攻擊的防御之難也可想而知。

攻擊套路深,人為參與度高

了解了Lockbit組織的野心,我們?cè)賮碚f說Lockbit的攻擊套路。

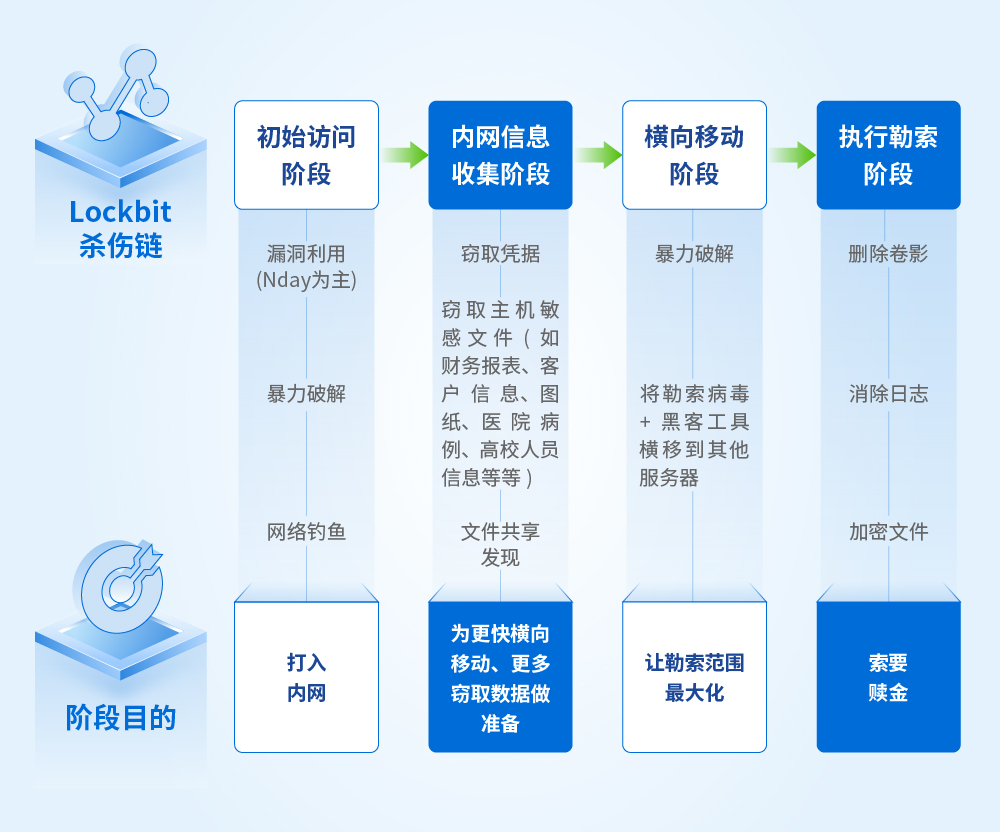

簡(jiǎn)而言之,其攻擊可以提煉為4個(gè)階段,每個(gè)階段都有明確目的。在初始訪問階段和橫向移動(dòng)階段,弱口令和漏洞是企業(yè)單位最容易被利用的弱點(diǎn),也是Lockbit能夠得逞的主要原因。

但Lockbit之所以難防,之所以大型企業(yè)單位都會(huì)中招,更重要的原因還是在攻擊的不同階段,Lockbit組織都有不同的攻擊者參與其中。

除了常規(guī)套路之外,他們會(huì)不斷根據(jù)用戶設(shè)備、內(nèi)網(wǎng)中的薄弱環(huán)節(jié)進(jìn)行突破,變換不同的攻擊手法,繞過防御,針對(duì)性進(jìn)行攻擊。盡管企業(yè)單位的安全意識(shí)在逐年提高,但內(nèi)部脆弱性風(fēng)險(xiǎn)不可能完全消失,一旦碰上人為攻擊,可以說是防不勝防。

通過4年來的追蹤,我們也意識(shí)到,除了常規(guī)的防護(hù),如防暴力破解、內(nèi)網(wǎng)滲透,勒索攻擊最關(guān)鍵的防御階段是執(zhí)行勒索階段,只要能在勒索病毒進(jìn)行文件加密的過程中阻斷攻擊,用戶的損失就能夠降至最低。

以0損失為目標(biāo),國(guó)內(nèi)創(chuàng)新的防御大招

以Lockbit為例,在勒索病毒加密階段,防御難度較大的點(diǎn)在于識(shí)別勒索病毒通過白注入的方式(即把勒索加密模塊注入到可信進(jìn)程中利用該程序執(zhí)行加密行為)進(jìn)行攻擊,且一旦攻擊成功,病毒加密速度之快,讓企業(yè)即使發(fā)現(xiàn)了,也無(wú)法第一時(shí)間阻斷。

就在今年5月份,某生物醫(yī)藥企業(yè)遭到了Lockbit團(tuán)伙的攻擊。前期攻擊者針對(duì)性地根據(jù)該企業(yè)的弱點(diǎn),成功突破并控制多臺(tái)服務(wù)器,最終用白注入執(zhí)行了勒索加密。

所幸的是,在加密動(dòng)作發(fā)生的瞬間,深信服aES就檢測(cè)到攻擊行為并進(jìn)行了阻斷,當(dāng)時(shí),病毒只加密了十幾份文件,且通過aES這部分文件也被快速還原,避免了企業(yè)業(yè)務(wù)中斷和數(shù)據(jù)丟失,極大地挽回了損失。

能夠做到秒級(jí)發(fā)現(xiàn)勒索攻擊行為,主要得益于深信服統(tǒng)一端點(diǎn)aES以下三個(gè)重點(diǎn)能力:

勒索靜態(tài)AI檢測(cè),精準(zhǔn)識(shí)別變種

今年,SAVE3.0強(qiáng)泛化文件檢測(cè)引擎再度升級(jí),增強(qiáng)了AI泛化能力,對(duì)可疑文件進(jìn)行多重AI檢測(cè),提升對(duì)未知威脅的檢測(cè)能力,可以精準(zhǔn)識(shí)別Lockbit勒索病毒及其各變體。

通過對(duì)抗性AI訓(xùn)練,深信服aES對(duì)勒索的報(bào)準(zhǔn)率已提升到99.47%(數(shù)據(jù)來源:千里目安全技術(shù)中心內(nèi)部測(cè)評(píng))。

勒索AI動(dòng)態(tài)行為檢測(cè),防繞過

面對(duì)包括Lockbit在內(nèi)的,善于利用白進(jìn)程注入進(jìn)行勒索攻擊的病毒家族,深信服在國(guó)內(nèi)率先實(shí)現(xiàn)了用「勒索AI動(dòng)態(tài)行為檢測(cè)引擎」進(jìn)行檢測(cè)。

無(wú)論是系統(tǒng)的白進(jìn)程、亦或是系統(tǒng)業(yè)務(wù)相關(guān)的默認(rèn)可信進(jìn)程,行為AI引擎都會(huì)監(jiān)測(cè)其運(yùn)行起來后的實(shí)際行為,研判是否為可疑的勒索行為。通過采集其一系列可疑操作行為(如修改注冊(cè)表、執(zhí)行命令、釋放文件、創(chuàng)建進(jìn)程等),針對(duì)不同勒索家族類型的攻擊步驟進(jìn)行關(guān)聯(lián)分析,構(gòu)建定制化攻擊事件鏈條。

若在端側(cè)匹配到相應(yīng)攻擊模式,則能夠?qū)崿F(xiàn)勒索加密發(fā)生前對(duì)勒索病毒的阻斷。即使是“白進(jìn)程”,也能依靠AI行為引擎通過行為監(jiān)測(cè),第一時(shí)間自動(dòng)阻斷勒索加密行為,遏制勒索蔓延。

防勒索動(dòng)態(tài)備份機(jī)制,做兜底

aES數(shù)據(jù)智能備份機(jī)制不僅僅擁有全盤備份能力,更是能配合勒索行為AI引擎,按需觸發(fā),在最小的系統(tǒng)資源消耗情況下,準(zhǔn)確備份勒索檢測(cè)窗口期被加密的文件。

正因以上這三個(gè)能力,我們累計(jì)幫助用戶真實(shí)防住勒索事件破百起,其中勒索行為AI模型成功防護(hù)住90%白注入類型勒索案例。在今年賽可達(dá)測(cè)試中,aES以Windows、Linux 雙平臺(tái)勒索病毒檢出率100%的斐然戰(zhàn)績(jī)*,達(dá)到同類型產(chǎn)品的新巔峰。

*數(shù)據(jù)來源:賽可達(dá)實(shí)驗(yàn)室測(cè)試報(bào)告

雖然勒索攻擊是在端上執(zhí)行,但安全防護(hù)是一個(gè)體系化的工作,僅僅靠端還無(wú)法最大程度降低風(fēng)險(xiǎn)。從安全效果出發(fā),我們也梳理了一整套云+網(wǎng)+端的防治勒索方案:

并敢承諾做到:

1、7*24小時(shí)服務(wù),平均5分鐘響應(yīng)(包括節(jié)假日、周末)

2、分析研判準(zhǔn)確率99%

3、驗(yàn)證后高危可利用漏洞防護(hù)率99%

4、所有威脅與事件閉環(huán)率100%

5、安全事件損失理賠(20w~600w)

以上均可寫入服務(wù)級(jí)別協(xié)議SLA中,國(guó)內(nèi)率先敢承諾效果!

擔(dān)心中招?按這4個(gè)排查加固策略來!

Lockbit近期較為猖狂,如果您擔(dān)心自己也存在中招風(fēng)險(xiǎn),可按以下4個(gè)策略進(jìn)行排查加固。

1、弱口令檢查

檢查服務(wù)器遠(yuǎn)程桌面及數(shù)據(jù)庫(kù)口令強(qiáng)度,避免局域網(wǎng)內(nèi)多臺(tái)設(shè)備使用相同口令,不直接對(duì)公網(wǎng)開放遠(yuǎn)程桌面或數(shù)據(jù)庫(kù)端口,防止被暴力破解,如果業(yè)務(wù)需要,則盡量設(shè)置為強(qiáng)口令。

2、文件檢查

檢查服務(wù)器上磁盤的共享或映射情況,重要文件數(shù)據(jù)設(shè)置合理的訪問權(quán)限,關(guān)閉不必要的文件共享功能或?qū)蚕砟夸涀稣_的訪問控制,并定期對(duì)業(yè)務(wù)數(shù)據(jù)文件進(jìn)行異地備份。

3、組件版本檢查

使用Citrix NetScaler ADC及NetScaler Gateway組件的用戶盡快檢查所用組件的版本號(hào),并將其更新到安全版本:

NetScalerADCandNetScalerGateway14.1-8.50andlaterreleases

NetScalerADCandNetScalerGateway13.1-49.15andlaterreleasesof13.1

NetScalerADCandNetScalerGateway13.0-92.19andlaterreleasesof13.0

NetScalerADC13.1-FIPS13.1-37.164andlaterreleasesof13.1-FIPS

NetScalerADC12.1-FIPS12.1-55.300andlaterreleasesof12.1-FIPS

NetScalerADC12.1-NDcPP12.1-55.300andlaterreleasesof12.1-NDcPP

4、高危端口檢查

檢查高危端口開放的必要性,必須開放的情況下建議配置源IP訪問限制或其他有效的控制措施。

如不放心,也可聯(lián)系我們進(jìn)行免費(fèi)的勒索風(fēng)險(xiǎn)排查。為了讓國(guó)內(nèi)用戶更加安全,近期我們也推出了SaaS-aES免費(fèi)試用體驗(yàn),無(wú)需本地服務(wù)器安裝,即可試用具備AI雙檢測(cè)模型的端點(diǎn)能力,也可了解整體云網(wǎng)端防勒索方案。

最后,作為和網(wǎng)絡(luò)病毒打交道多年的“老技術(shù)人”,也想掏心窩子告訴大家,世界上沒有絕對(duì)安全的系統(tǒng),網(wǎng)絡(luò)安全是一個(gè)不斷優(yōu)化的過程,只能夠不斷趨近于安全,讓不法分子的可乘之機(jī)盡可能減少減少再減少。

而深信服也會(huì)在網(wǎng)絡(luò)安全的道路上一直與大家相伴,不斷沉淀與網(wǎng)絡(luò)黑惡勢(shì)力對(duì)抗的經(jīng)驗(yàn),賦能到產(chǎn)品中,致力于讓所有用戶的安全能夠領(lǐng)先一步,我們不僅是國(guó)內(nèi)率先將AI技術(shù)應(yīng)用在安全能力中的廠商,今年,我們也在業(yè)界率先落地了GPT技術(shù)在安全產(chǎn)品中的應(yīng)用,致力于做到讓用戶的體驗(yàn)領(lǐng)先一步,效果領(lǐng)跑一路!